Тема урока: Информационные процессы: обработка, защита информации,представление

Разработки уроков

docx

информатика

10 кл

28.01.2017

Цели урока:

Образовательная: создать условия для формирования представления об информационных процессах обработки и защите информации, ввести понятия обработка информации, защита информации, защищаемая информация, цифровая информация, несанкционированное воздействие,

непреднамеренное воздействие, цифровая подпись, цифровой сертификат.

Развивающая: содействовать развитию логического мышления, способности к анализу; развитие познавательных интересов, интеллектуальных и творческих способностей средствами ИКТ.

конспект урока 2 час процессы.docx

Информационные процессы: обработка и защита информации

Тема урока: Информационные процессы: обработка, защита информации,представление

10 класс.

Цели урока:

Образовательная: создать условия для формирования представления об информационных

процессах обработки и защите информации, ввести понятия обработка информации, защита

информации, защищаемая информация, цифровая информация, несанкционированное воздействие,

непреднамеренное воздействие, цифровая подпись, цифровой сертификат.

Развивающая: содействовать развитию логического мышления, способности к анализу; развитие

познавательных интересов, интеллектуальных и творческих способностей средствами ИКТ.

Воспитательная: воспитывать общую и информационную культуру, усидчивость, терпение;

воспитание ответственного отношения к информации с учетом правовых и этических аспектов ее

распространения; избирательного отношения к полученной информации.

Тип урока: Урок объяснения нового материала.

Форма проведения: комбинированная.

Структура урока:

I. Организационный момент (1 мин).

III. Теоретическая часть (20 мин).

IV. Домашнее задание (2 мин).

V. Итог урока (2 мин).

Этапы урока

Организационный

момент

Теоретическая

часть

Ход урока

Деятельность учителя

Здравствуйте, ребята, садитесь.

Тема нашего сегодняшнего урока «Информационные

процессы: обработка, защита и представление

информации». Открываем тетради, записываем число,

тему урока «Обработка, защита и представление

информации» (слайд 1).

Начнем мы с процесса обработки информации. Затем

перейдем к защите информации, где мы познакомимся с

основными терминами, а более подробно этот процесс

рассмотрим на следующем уроке.

Ребята, что вы понимаете под процессом обработки

информации?

Деятельность ученика

Записывают тему урока

Отвечают

Записывают определение

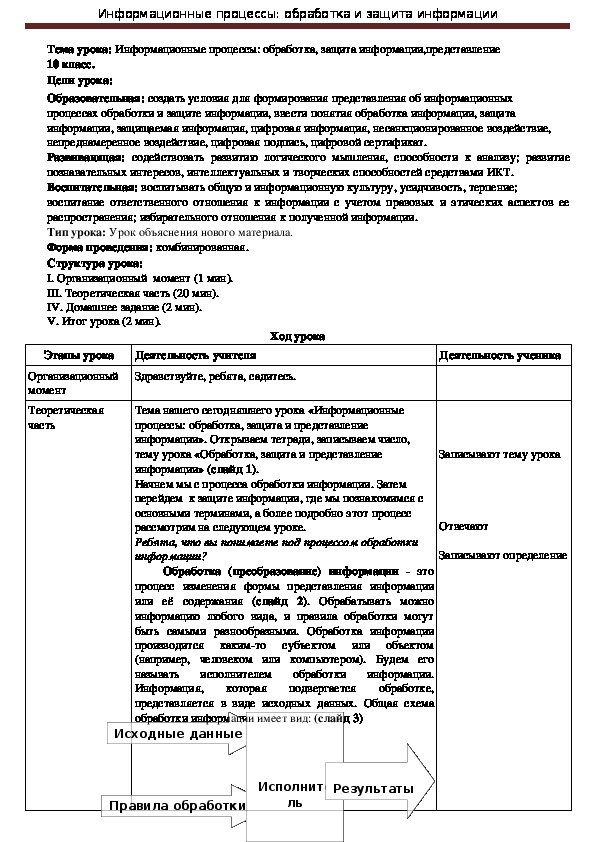

Обработка (преобразование) информации это

процесс изменения формы представления информации

или её содержания (слайд 2). Обрабатывать можно

информацию любого вида, и правила обработки могут

быть самыми разнообразными. Обработка информации

производится какимто субъектом или объектом

(например, человеком или компьютером). Будем его

называть исполнителем обработки информации.

Информация,

которая подвергается обработке,

представляется в виде исходных данных. Общая схема

обработки информации имеет вид: (слайд 3)

Исходные данные

Правила обработки

Исполните

ль

Результаты Информационные процессы: обработка и защита информации

Модель обработки информации.

Первый пример: Ученик (исполнитель), решая задачу по

математике,

производит обработку информации.

Исходные данные содержатся в условии задачи.

Математические правила,

описанные в учебнике,

определяют последовательность вычислений. Результат –

это полученный ответ.

Второй пример: перевод текста с одного языка на другой

– это пример обработки информации, при которой не

изменяется содержание,

но изменяется форма

представления – другой язык. Перевод осуществляет

переводчик по определенным правилам, в определенной

последовательности.

Третий пример:

работник библиотеки составляет

картотеку книжного фонда. На каждую книгу заполняется

карточка, на которой указываются все параметры книги:

автор, название, год издания, объем и др. Из карточек

формируется каталог библиотеки, где эти карточки

располагаются в строгом порядке. Например, в

алфавитном каталоге карточки располагаются в

алфавитном порядке фамилии авторов.

Четвертый пример: в телефонной книге вы ищите телефон

нужного вам человека; или в том же библиотечном

каталоге разыскиваете сведения о нужной вам книге. В

обоих случаях исходными данными является

информационный массив – телефонный справочник или

каталог библиотеки, а также критерии поиска – фамилия

человека или фамилия автора и название книги.

Приведенные примеры иллюстрируют четыре различных

вида обработки информации (слайд 4):

1. Получение новой информации, новых сведений;

2.

Изменение формы представления информации;

3. Систематизация, структурирование данных;

4. Поиск информации.

Все эти виды обработки может выполнять как человек,

так и компьютер.

Что же такое алгоритм?

С понятием алгоритма в математике ассоциируется

известный способ вычисления наибольшего общего

делителя (НОД) двух натуральных чисел, который

называют алгоритмом Евклида. В словесной форме его

можно описать так:

1. Если числа не равны, то большее из них заменить

на разность большего и меньшего из чисел.

2. Если два числа равны, то за НОД принять любое из

них иначе перейти к выполнению пункта 1.

Приведите примеры алгоритмов.

Так же мы знаем, что алгоритм обладает следующими

свойствами:

1. Дискретность – каждый шаг алгоритма

выполняется отдельно от других;

2. Понятность – используются только те команды,

Алгоритм это

определенная

последовательность

логических действий для

решения поставленной

задачи. Информационные процессы: обработка и защита информации

которые известны исполнителю.

Какие еще свойства я не назвала?

Итак, с обработкой информацией разобрались. Теперь

переходим ко второму вопросу нашего урока «Защита

информации».

В наше время все большая часть информации хранится в

цифровом виде, на компьютерных носителях.

Оказывается, это не упрощает, а усложняет проблему

защиты информации. Причем эта проблема принимает

настолько глобальный характер, что государством

принимаются специальные законы о защите информации,

создаются новые службы, которых не было раньше.

В 1997 году Госстандартом России разработан ГОСТ

основных терминов и определений в области защиты

информации. В этом документе дано следующее

определение понятие защищаемой информации (слайд 5).

Защищаемая информация информация, являющаяся

предметом собственности и подлежащая защите в

соответствии с требованиями правовых документов или

требованиями, устанавливаемыми собственником

информации.

Таким образом, всякая информация является чьейто

собственностью. Поэтому защита информации

государственными законами рассматривается как защита

собственности.

Далее рассмотрим виды угроз для цифровой информации.

Что же такое цифровая информация?

Цифровая информация – информация, хранение,

передача и обработка которой осуществляется

средствами ИКТ (слайд 6).

Можно различать два основных вида угроз для

цифровой информации:

1. Кража или утечка информации;

2. Разрушение, уничтожение информации.

В том же ГОСТе дается следующее определение защиты

информации (слайд 7):

Защита информации

Утечка информации представляет собой кражу,

копирование бумажных документов, прослушивание

телефонных разговоров. С развитием компьютерных сетей

появился новый канал утечки – кража через сети. Если

компьютер подключен к глобальной сети, то он

потенциально доступен для проникновения в его

информационную базу извне.

В чем различие между несанкционированными и

непреднамеренными действиями?

Подведем итог сказанному.

Несанкционированное воздействие (слайд 8)– это

преднамеренная порча или уничтожение информации, а

также информационного оборудования со стороны лиц, не

имеющих на это права (санкции). К этой категории угроз

относится деятельность хакеров – «взломщиков», людей,

Алгоритм нахождения

корней квадратного

уравнения с помощью

теоремы Виета и др.

Точность, конечность,

массовость.

Записывают определение

в тетрадь

Записывают определение

в тетрадь

Записывают в тетрадь

Записывают определение

в тетрадь Информационные процессы: обработка и защита информации

занимающихся созданием компьютерных вирусов –

вредоносных программных кодов, способных нанести

ущерб данным на компьютере или вывести его из строя.

Непреднамеренное воздействие (слайд 8) происходит

вследствие ошибок пользователя, а также из – за сбоев в

работе оборудования или программного обеспечения.

Какие же есть меры защиты?

Основные правила безопасности, которые следует

соблюдать, такие:

1) Периодически осуществлять резервное

копирование;

2) Регулярно осуществлять антивирусную проверку

компьютера;

3) Использовать блок бесперебойного питания.

Но это, конечно, не все правила. Более подробно с ними

мы познакомимся на следующем уроке.

Сравнительно недавно появилась технология цифровой

подписи, благодаря чему исчезла необходимость

передавать подписанный подлинник документа только в

бумажном виде.

Цифровая подпись (слайд 9)

Если вы получили документ, заверенный цифровой

подписью, то вам нужен открытый ключ для ее

расшифровки, переданный владельцем подписи. Здесь в

дело вступают цифровые сертификаты.

Цифровой сертификат (слайд 9)– это сообщение,

подписанное полномочным органом сертификации,

который подтверждает, что открытый ключ

действительно относится к владельцу подписи и может

быть использован для дешифрования. Чтобы получить

сертификат полномочного органа сертификации, нужно

представить в этот орган документы, подтверждающие

личность заявителя.

О других способах защиты информации вы расскажете

сами, подготовя доклады по следующим темам:

1. Правовая защита информации

2. Техническая защита информации

3. Программная защита информации

4. Компьютерные вирусы

Доклад должен сопровождаться презентацией.

Запишите домашнее задание (слайд 10): §9,12. Доклады

по темам:

1. Правовая защита информации (2 человека). Здесь

необходимо рассмотреть все законы Конституции

РФ, касающиеся защиты информации.

2. Техническая защита информации (1 человек).

Рассказать об устройствах, которые позволяют

защитить информацию.

3. Программная защита информации (1 человек).

Здесь рассмотреть все возможные программы для

защиты информации: антивирусные и т.д.

4. Компьютерные вирусы (1 человек). Рассказать о

Отвечают

Записывают определение

в тетрадь

Записывают определение

в тетрадь

Отвечают

Записывают определение

в тетрадь

Записывают определение

в тетрадь

Записывают домашнее

задание

Домашнее задание Информационные процессы: обработка и защита информации

существующих компьютерных вирусах.

Подведение итогов Что нового вы узнали на уроке? С какими понятиями

познакомились?

Если нет вопросов, то спасибо за работу. До свидания!

Виды обработки

информации, защита

информации, цифровой

сертификат, цифровая

подпись, защищаемая

информация

Материалы на данной страницы взяты из открытых истончиков либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.

28.01.2017

Посмотрите также:

© ООО «Знанио»

С вами с 2009 года.

![]()

О портале