РАБОЧАЯ ТЕТРАДЬ

методические рекомендации

для организации аудиторной и внеаудиторной

самостоятельной работы студентов

«Компьютерные вирусы и антивирусная профилактика»

Пояснительная записка

Рабочая тетрадь предназначена для организации аудиторной и внеаудиторной самостоятельной работы студентов, изучающих дисциплину «Информатика и ИКТ».

Актуальность: Многие пользователи компьютеров обеспокоены слухами о том, что с помощью компьютерные вирусы взламывают сети, грабят банки, крадут интеллектуальную собственность. Важно выяснить, что на самом деле можно ожидать при воздействии компьютерных вирусов и как продуктивно бороться с ними.

Проблема: В медицинском колледже большое внимание отводится подготовке студентов к использованию информационных технологий, однако наблюдается определенная беспечность пользователей по отношению к информации.

Цель: выяснить пути проникновения и влияния вирусов на работу компьютера и найти методы защиты от них, а также изучить различные виды вирусов и антивирусных программ.

Задачи:

1) познакомить с понятием «компьютерный вирус», их видами, причинами распространения, видами антивирусных программ, изучить методы защиты информации;

2) повысить информационную культуру обучаемых;

3) научить самостоятельно извлекать, систематизировать, анализировать, отбирать необходимую информацию, а так же преобразовывать и осознанно воспринимать информацию.

Ожидаемые результаты: изучив материал, студенты смогут выбрать для своего компьютера и мобильной техники наиболее приемлемую антивирусную защиту.

Новизна разработки заключается в рассмотрении компьютерных вирусов по аналогии с биологическими вирусами (состав, среда обитания, способы заражения и т. п.), что представляет материал более комфортным для восприятия студентами Медколледжа.

Практическая значимость заключается в том, что полученные данные могут быть использованы в качестве практического руководства и составления рекомендаций, как студентам, так и преподавателям.

Тема «Компьютерные вирусы и антивирусная профилактика» соответствует рабочей программе дисциплины «Информатика и ИКТ» и соотносится с требованиями к результатам освоения программы подготовки Сестринское дело, Фармация, Акушерское дело и Лабораторная диагностика.

После изучения материала студент должен уметь:

– различать признаки появления компьютерных вирусов;

– выбирать антивирусную программу для борьбы с компьютерными вирусами.

После изучения материала студент должен знать:

– понятие и возможности воздействия вредоносного программного обеспечения (компьютерных вирусов);

– способы защиты и методы профилактики заражения компьютерными вирусами.

2.3. В результате освоения данного материала у студента должны формироваться следующие общие компетенции

ОК 1. Понимать сущность и социальную значимость своей будущей профессии, проявлять к ней устойчивый интерес.

ОК 10. Бережно относиться к историческому наследию и культурным традициям народа, уважать социальные, культурные и религиозные различия.

2.4. Изучение данного материала является базой, на которой будут формироваться следующие профессиональные компетенции, соответствующие основному виду профессиональной деятельности:

Воспитательные цели:

Изучение данной темы способствует воспитанию:

– заинтересованности в расширении кругозора из области информатики и информационных технологий;

– потребности использовать в трудовой деятельности все новое и прогрессивное.

Рабочая тетрадь представлена в двух вариантах. Для преподавателя - с модельными ответами, а так же двумя вариантами тестов или кроссвордов. Для студентов – с теоретическим материалом и пятнадцатью заданиями для самостоятельного выполнения как на практических занятиях, так и дома. В последнем случае поощряется работа не только с предложенным материалом, но и поиск информации в электронных источниках в Интернет. Рабочая тетрадь используется для стимулирования самостоятельного изучения нового материала, поможет студентам в освоении теоретических понятий, а преподавателю - осуществить индивидуальный контроль или проанализировать общий уровень знаний, умений студентов. Она создана для удобной и комфортной работы на занятиях по дисциплины «Информатика и ИКТ» и во внеурочное время.

В процессе работы студенту необходимо:

– прочитать материал и задания;

– найти необходимую информацию в теоретической части, в дополнительной литературе или в электронных ресурсах;

– ответить на предложенные вопросы.

По завершении выполненная работа сдается на проверку преподавателю.

Критерии оценки письменных работ:

Оценка «5» ставится, если

• задание выполнено в полном объеме, т. е. есть ответы на все вопросы и решено дополнительное задание;

• возможны одна-две неточности при освещении вопросов.

Оценка «4» ставится, если ответы удовлетворяют в основном требованиям на оценку «5», но при этом имеет один из недостатков:

• есть неправильные ответы только на один-три вопроса;

• есть ответы на все вопросы, но в изложении ответов допущены неточности, в целом не исказившие содержание ответа.

Оценка «3» ставится в следующих случаях:

• есть правильные ответы более чем на семь вопросов,

• есть ответы на все вопросы, но в изложении почти половины ответов допущены неточности, показывающее непонимание материала.

Оценка «2» ставится в следующих других случаях.

• есть правильные ответы менее чем на семь вопросов,

• есть ответы на все вопросы, но в изложении более семи ответов допущены неточности, показывающее непонимание материала.

Критерии оценки теста:

Тест оценивается оценкой «5», если обучающийся ответил правильно на 10 или 9 вопросов теста.

Тест оценивается оценкой «4», если обучающийся ответил правильно на 8 или 7 вопросов теста.

Тест оценивается оценкой «3», если обучающийся ответил правильно на 6 или 5 вопросов теста.

Тест оценивается оценкой «2», если обучающийся ответил правильно менее чем на 5 вопросов теста.

Рекомендуемая литература

Основные источники:

1. Плотникова, Н. Г. Информатика и информационно-коммуникационные технологии (ИКТ) [Текст] : учеб. пособие для СПО / Н. Г. Плотникова. - М. : РИОР [и др.], 2017. - 124 с. - Библиогр.: с. 123.

2. Сергеева, И. И. Информатика [Текст] : учеб. для сред. проф. образования / И. И. Сергеева, А. А. Музалевская, Н. В. Тарасова. - 2-е изд., перераб. и доп. – М. : ФОРУМ [и др.], 2017. - 384 с. : ил.

3. Угринович, Н. Д. Информатика и ИКТ. Профильный уровень. Учебник для 10 класса [Текст] : для общеобразоват. учреждений общ. образования / Н. Д. Угринович. - М. : БИНОМ. Лаб. знаний, 2010. - 387 с.

Дополнительные источники:

1. Акулов, О. А. Информатика: базовый курс [Текст] : учеб. пособие для вузов, бакалавров, обучающихся по направлениям 552800, 654600 «Информатика и вычислительная техника» / О. А. Акулов, Н. В. Медведев. – М.: Омега-Л, 2005. - 551 с.: ил.

2. Мельников, В. П. Информационная безопасность [Текст] / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Academia, 2017. - 336 c.

3. Партыка, Т. Л. Информационная безопасность [Текст] / Т.Л. Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2016. - 368 c.

4. Петров, Сергей Викторович; Кисляков Павел Александрович Информационная Безопасность [Текст] / Александрович Петров Сергей Викторович; Кисляков Павел. - Москва: СПб. [и др.] : Питер, 2013. - 329 c.

5. Симонович, С.В. Специальная информатика [Текст] : учеб. пособие : университетский курс / С. В. Симонович, Г. А. Евсеев, А. Г. Алексеев ; под ред. С. В. Симоновича. – М. : АСИ_ПРЕСС Инфорком-пресс, 2005. – 479 с.: ил.

6. Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие [Текст] / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c.

7. Степанов, А. Н. Информатика для студентов гуманитарных специальностей [Текст] : учеб. пособие для вузов / А. Н. Степанов–СПб. : Питер, 2002. – 608 с.: ил.

Интернет-источники:

1. Институт новых технологий [Электронный ресурс]. – Режим доступа: www.intschool.ru. – Загл. с экрана.

2. Интернет ресурсы по информатике [Электронный ресурс]. – Режим доступа: www. info.net.edusite.ru/p17aa1.html. – Загл. с экрана.

3. Информатика [Электронный ресурс] : газета. – Режим доступа: http://inf.1september.ru. – Загл. с экрана.

4. Информатика и ИКТ: подготовка к ЕГЭ [Электронный ресурс] –Режим доступа: http://www.alleng.ru/d/comp/comp25.htm.

5. Коллекция ЦОРов [Электронный ресурс]. – Режим доступа: http://school-collection.edu.ru. – Загл. с экрана.

6. Компьютерные инструменты в образовании [Электронный ресурс] : журнал. – Режим доступа: http://www.ipo.spb.ru/journal. - Загл. с экрана.

7. Мир ПК [Электронный ресурс] : журнал. – Режим доступа: http://www.osp.ru/pcworld. - Загл. с экрана.

8. Сайт цифровых образовательных ресурсов [Электронный ресурс]. – Режим доступа: www.cor.home-edu.ru. – Загл. с экрана.

Теоретический материал

Компьютерные вирусы и антивирусная профилактика

1. Возможности и условия заражения компьютерной и мобильной техники компьютерными вирусами (КВ).

В ходе своего развития вредоносные программы для персональных компьютеров постепенно мутировали от невинных поделок программистов и самоутверждавшихся студентов до сложных профессиональных решений, связанных с извлечением финансовой выгоды. Злоумышленниками могут являться разработчики, обслуживающий персонал, пользователи и иные лица. Причины появления и распространения вредоносного программного обеспечения, с одной стороны, скрываются в психологии человека и ее теневых сторонах (завести, мести, тщеславии непризнанных «гениев» и «творцов», невозможности или нежелании конструктивно и на пользу обществу применить свои способности), с другой стороны, обусловлены отсутствием средств защиты и противодействия со стороны ОС, компьютера или информационной системы. Создание КВ для одних – развлечение или проба сил, для других - серьезный бизнес.

К сегодняшнему дню грани между вирусами и сетевой безопасностью, уязвимостями программного обеспечения, рекламными технологиями и криминальными структурами оказались практически стерты. Ситуация для мобильных вирусов стала особенно благоприятной с широким распространением смартфонов и коммуникаторов, которые обладают операционными системами и беспроводными соединениями.

Когда зараженная программа начинает работу, то сначала управление получает КВ, он находит и заражает другие программы, портит файлы или файловую систему с размещением на диске, засоряет оперативную память, занимает канал связи, предоставляет неограниченный доступ к информации и т.д. Для маскировки, действия по заражению программ и нанесению вреда могут выполняться не всегда, а при выполнении определенных условий. После того как КВ выполнит нужные ему действия, он передает управление той программе, в которой он находится, и она работает также, как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной.

Многие разновидности КВ устроены так, что при запуске зараженной программы вирус остается в памяти компьютера до перезагрузки, и время от времени заражает программы и выполняет вредные действия на компьютере.

КВ может изменить любой файл на имеющих в компьютере дисках. Но некоторые виды файлов вирус может заразить - внедриться в эти файлы, т.е. изменить их так, что они будут содержать вирус, который при некоторых обстоятельствах может начать свою работу.

2. Способы предотвращения и защиты от компьютерных вирусов.

Чтобы предотвратить заражение КВ, необходимо:

- Не запускать программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них КВ;

- Проверять все внешние носители информации на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы;

- Установить антивирусную программу и регулярно пользоваться ею для проверки, регулярно пополнять базу данных антивирусной программы;

- Регулярно сканировать жесткие диски в поисках вирусов. Сканирование обычно выполняется автоматически при каждом включении ПК и при размещении носителя информации в считывающем устройстве;

- Выбрать надежные пароли, чтобы вирусы не могли их подобрать и получить разрешения администратора.

- Основное средство защиты информации – это резервное копирование наиболее ценных данных на съемных носителях информации.

Для защиты от КВ можно использовать:

- общие средства защиты информации, которые полезны также как страховка от порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

- профилактические меры, позволяющие уменьшить вероятность заражения вирусов;

-

специальные программы для защиты от вирусов.

Самостоятельная работа студентов с конспектом на занятии

В современном обществе все виды деятельности человека связаны с информацией. Информация является предметом, средством и результатом труда. Для экономического роста имеет значение качество и объем потребленной информации. Поэтому некоторые люди тратят не мало усилий, чтобы изменить нормальный процесс обработки, хранения и передачи информации.

Задание 1. Прочитайте далее теоретический материал и ответьте на вопрос: что понимается под вредоносным программным обеспечением (вредительскими программами)?

________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 2. Прочитайте далее теоретический материал и ответьте на вопрос: почему вирусы опасны для компьютера?

________________________________________________________________________________________________________________________________________________________________________________________________________

Вредоносное программное обеспечение (вредительские программы) представляют серьезную опасность для информационной безопасности. Оно может быть направлено на осуществление вредительской функции, изменение внешнего представления и способа распространения информации, внедрение другого программного обеспечения, получение контроля над системой, агрессивное потребление ресурсов, разрушение и изменение программ, данных.

Современные вредоносные программы перестали ограничивать свою сферу вредительства компьютерной техникой и перекинулись на микропроцессорную, программируемую технику и смартфоны, т.п.

Задание 3. Прочитайте далее теоретический материал и ответьте на вопрос: Как понимают сейчас термин «компьютерные вирусы»?

КВ – это ____________________________________________________________

________________________________________________________________________________________________________________________________________

К вредоносному программному обеспечению относятся, прежде всего, КВ – это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и копирования. Активизация КВ может быть связана с различными событиями (наступлением определенной даты, дня недели, запуском конкретной программы, открытием документа и т. п.).

Задание 4. Соотнести термины «вредоносное программное обеспечение» и «компьютерные вирусы» (<, >, =).

«Вредоносное программное обеспечение» ________ «Компьютерные вирусы»

КВ был назван по аналогии с биологическими вирусами. Способность КВ к размножению вызывает у людей желание сравнивать их с особой формой жизни и наделять их злым интеллектом, заставляющим совершать мерзкие выходки ради достижения поставленной цели. Подобное восприятие событий напоминает средневековые представления о злых духах и ведьмах, которых все боялись. Размножение КВ ничем не отличается от, например, копирования программой файлов. Отличие в том, что эти действия производятся без ведома пользователя.

Задание 5. Некоторые люди склонны относиться к КВ, как к новой форме жизни. Так ли это? Подумайте и продолжите заполнять таблицу:

|

№ |

Действие |

КВ – форма жизни |

КВ - обычная программа |

|

1 |

Злонамеренность |

Форма жизни, стремящаяся, как и другие формы к выживанию и размножению |

КВ выполняют то, что написал человек в его программном коде. |

|

2 |

|

|

|

|

3 |

|

|

|

|

4 |

|

|

|

|

|

… |

… |

… |

Задание 6. Прочитайте далее теоретический материал и подберите факты, чтобы подтвердить или опровергнуть утверждение: Идея компьютерных вирусов как искусственных структур, созданных для осуществления вредоносных функций самим человеком появилась раньше, чем человек придумал программы.

________________________________________________________________________________________________________________________________________________________________________________________________________

В 1959 году американский ученый Л. С. Пенроуз опубликовал в журнале "Scientific American" статью, посвященную самовоспроизводящимся механическим структурам. В ней была описана модель двухмерных структур, способных к активации, размножению, мутациям, захвату. Вскоре исследователь из США Ф. Г. Сталь реализовал эту модель с помощью машинного кода на IBM 650. В те времена компьютеры были огромными, сложными в эксплуатации и чрезвычайно дорогими, поэтому их обладателями могли стать лишь крупные компании или правительственные вычислительные и научно-исследовательские центры. По одной из версий, впервые термин КВ был употреблен Грегори Бенфордом в 1970 г. в фантастическом романе «Человек в шрамах», опубликованном в журнале Venture. В 1975 г. переменная в программе Pervade, от значения которой зависело, будет ли программа Animal распространяться по диску, называлась Virus. Джо Деллинджер называл свои вредительские программы «вирус». В 1977 г. с конвейера сходит первый персональный компьютер Apple, тут же появляются и другие. Цена, надежность, простота и удобство в работе предопределили его широкое распространение в мире. Доступ к компьютерам получили миллионы людей различных профессий, социальных слоев и склада ума. Неудивительно, что именно тогда и появились прототипы современных КВ, ведь были выполнены два важнейших условия их развития - расширение жизненного пространства и появление средств распространения.

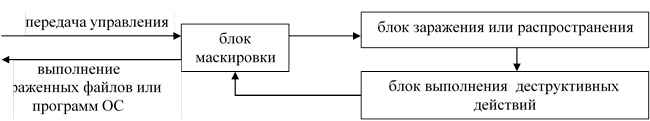

Задание 7. Прочитайте далее теоретический материал и в соответствии с текстом подпишите блоки и стрелки на схеме «Состав и функционирование компьютерного вируса».

Любые КВ должны иметь:

1. блок заражения или распространения;

2. блок выполнения деструктивных действий;

3. блок маскировки.

К определенному блоку относятся команды программ КВ, выполняющие одну из трех функций независимо от места нахождения команд в теле вируса. После передачи управления КВ выполняются функции блока маскировки, затем функции внедрения в незараженную среду обитания, выполнение деструктивных действий происходит безусловно или при выполнении определенных условий. Завершает работу опять блок маскировки, в котором последней командой КВ выполняется переход на выполнение зараженных файлов или программ ОС.

Задание 8. Прочитайте далее теоретический материал и соотнесите подход к классификации и наименование групп компьютерных вирусов:

|

Подход к классификации КВ |

Наименование групп КВ |

|

1. По способу заражения |

А. опасные, неопасные и очень опасные |

|

2. По каналам распространения |

Б. сетевые, загрузочные, макровирусы, файловые… |

|

3. По степени опасности |

В. Флеш, электронная почта, системы обмена мгновенными сообщениями, веб-страницы, Интернет и локальные сети |

|

4. По среде обитания |

Г. DOS, Microsoft Windows, Unix, Linux |

|

5. По особенностям алгоритма выполнения |

Д. Word, Excel, PowerPoint, Outlook, Publisher, Access

|

|

6. По поражаемым ОС и платформам |

Е. резидентные и нерезидентное |

|

7. По актуальности |

Ж. изменяющие и не изменяющие среду обитания |

Какого подхода к классификации не существует?

Соответствие: ____________________________________________________

Не существует: ___________________________________________________

В настоящее время не существует единой системы классификации и именования КВ. Принято разделять КВ по поражаемым объектам (файловые, загрузочные, скриптовые вирусы, макро-вирусы, сетевые черви), по поражаемым ОС и платформам (DOS, Microsoft Windows, Unix, Linux), по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы), по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования), по среде обитания, по способу заражения, по степени опасности деструктивных воздействий, по алгоритму функционирования и т.п.

По среде обитания КВ делятся на

1. сетевые - средой обитания являются элементы компьютерных сетей, они по ним распространяются, активно используют возможности сетей;

2. макровирусы - заражают файлы приложений Microsoft Office;

3. файловые - размещаются в исполняемых файлах .ехе, .com, могут внедряться и в другие типы файлов;

4. загрузочные - находятся в загрузочных секторах или областях внешних запоминающих устройств или boot-секторах;

5. комбинированные - существует большое количество сочетаний, когда КВ имеют сложные методы проникновения в информационную систему.

По способу заражения КВ делятся на

1. резидентные - после их активизации перемещаются из среды обитания в оперативную память компьютера, используют режимы работы, разрешенные ОС, заражают среду обитания и при выполнении определенных условий поражают исходный код программы или её компоненты;

2. нерезидентные - попадают в оперативную память компьютера на время активности, в течение которого успевают выполнять деструктивные функции и функции заражения. После этого вирус остается в среде обитания.

С этой точки зрения КВ разделяют на:

1. перезаписывающие КВ записываются вместо программы, не изменяя названия исполняемого файла, вследствие чего исходная программа перестаёт запускаться. При запуске программы выполняется КВ, а не сама программа;

2. вирусы-компаньоны создают свою копию на месте заражаемой программы, но не уничтожают оригинальный файл. При запуске программы выполняется КВ, а затем управление передаётся программе;

3. файловые черви создают собственные копии с привлекательными для пользователя названиями в надежде, что пользователь их запустит;

4. вирусы-звенья заставляют ОС выполнить собственный код, изменяя адрес заражённой программы на диске на собственный адрес. После выполнения КВ управление передаётся вызываемой программе;

5. паразитические вирусы изменяют содержимое файла, добавляя в него свой программный код. При этом программа сохраняет работоспособность.

По степени опасности (по величине вредных воздействий) для ресурсов информационной системы КВ делятся на:

1. безвредные (неопасные) - при их воздействии расходуются ресурсы информационных систем, понижается эффективность функционирования: уменьшается свободная память, возможны графические, звуковые и другие внешние эффекты;

2. опасные - могут привести к сбоям и зависаниям при работе системы, но не приводят к нарушению информации на запоминающих устройствах: занимается память компьютера, вызывается повторное выполнение программ, перезагрузка операционной системы, занимается канал связи, вызывается многоразовая передача данных.

3. очень опасные вызывают нарушение информации: уничтожение, необратимую модификацию, блокируется доступ или, наоборот, дается несанкционированный доступ к информации, стираются отдельные файлы, системные области памяти или, форматируются диски.

Классификация КВ соответствии с каналами распространения:

1. флеш-накопители (флешки) и карты памяти;

2. электронная почта;

3. системы обмена мгновенными сообщениями;

4. веб-страницы;

5. Интернет и локальные сети.

В соответствии с особенностями алгоритма выполнения КВ вирусы делятся на изменяющие и не изменяющие среду обитания при распространении.

Задание 9. Прочитайте далее теоретический материал и ответьте на вопрос: каковы признаки появления КВ:

1. ____________________________________________________________

2. ____________________________________________________________

3. ____________________________________________________________

4. ____________________________________________________________

5. ____________________________________________________________

6. ____________________________________________________________

7. ____________________________________________________________

8. ____________________________________________________________

9. ____________________________________________________________

10. ____________________________________________________________

Признаки появления КВ:

1. прекращение работы или неправильная работа ранее функционировавших программ;

2. занятый канал связи или повторяющаяся передача данных;

3. невозможность загрузки ОС или ее внезапные перезагрузки;

4. исчезновение файлов и каталогов или искажение их содержимого;

5. изменение даты и времени модификации или размеров файлов;

6. неожиданное значительное увеличение количества файлов на диске;

7. существенное уменьшение размера свободной оперативной памяти;

8. вывод на экран непредусмотренных сообщений или изображений;

9. подача непредусмотренных звуковых сигналов;

10. медленная работа или частые зависания, сбои в работе компьютера.

Задание 10. Прочитайте далее теоретический материал и перечислите виды антивирусных программ:

1. _____________________________________________________________

2. _____________________________________________________________

3. _____________________________________________________________

4. _____________________________________________________________

5. _____________________________________________________________

Задание 11. Прочитайте далее теоретический материал и ответьте на вопрос: что такое сигнатуры в терминологии антивирусных программ?

Сигнатуры – это __________________________________________________

_____________________________________________________________________________________________________________________________________

Для обнаружения, удаления и защиты от КВ разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы – антивирусных. Различают следующие виды:

1. программы-детекторы - осуществляют поиск характерной для конкретного КВ сигнатуры (фрагмента программного кода) в оперативной памяти и в файлах. Недостатком таких антивирусных программ является то, что они могут находить вирусы, которые известны их разработчикам;

2. программы-доктора, фаги, полифаги - находят зараженные вирусами файлы и лечат, удаляют тело программы-вируса из файла, возвращая его в исходное состояние. Антивирусы ищут КВ в оперативной памяти и уничтожают их, затем переходят к лечению файлов;

3. программы-ревизоры - запоминают исходное состояние программ, каталогов и системных областей диска, когда компьютер не заражен КВ, а затем сравнивают текущее состояние с исходным. При сравнении проверяется длина файла, дата и время модификации, другие параметры;

4. программы-фильтры, сторожа - это программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для КВ: попытки коррекции запускных файлов, изменение атрибутов файлов, запись в загрузочные сектора, загрузку программы. При попытке произвести указанные действия сторож посылает пользователю сообщение и предлагает запретить или разрешить это действие;

5. вакцины, иммунизаторы - программы, предотвращающие заражение файлов. Эти антивирусные программы применяют, если отсутствуют программы доктора, лечащие этот вирус. Они модифицируют программу или диск так, чтобы это не отражалось на их работе, а вирус воспринимал их зараженными и не внедрялся. Вакцинация возможна только от известных КВ.

Для «некомпьютерной техники» тоже существуют антивирусные программы. Для смартфонных вирусов характерно: рассылка себя в виде SIS-файлов и использование для распространения Bluetooth. Для борьбы с ними Лаборатория Касперского первой выпустила антивирусный пакет. Современные антивирусные программы представляют собой многофункциональные продукты, сочетающие в себе как превентивные, профилактические средства, так и средства лечения КВ и восстановления данных.

Задание 12. Прочитайте далее теоретический материал и ответьте на вопрос: какие действия выполняют антивирусные программы?

Методы и средства борьбы с КВ применяются для решения задач:

1. обнаружение КВ желательно осуществлять на стадии их внедрения или до того, как начнут осуществлять деструктивные функции;

2. блокирование их работы;

3. устранение последствий воздействия ведётся в двух направлениях: удаление КВ или восстановление файлов или областей памяти.

Задание 13. Прочитайте далее теоретический материал и перечислите методы профилактики заражения КВ:

1. _____________________________________________________________

2. _____________________________________________________________

3. _____________________________________________________________

4. _____________________________________________________________

5. _____________________________________________________________

6. _____________________________________________________________

7. _____________________________________________________________

8. _____________________________________________________________

9. _____________________________________________________________

Профилактика заражения КВ:

1. Использовать программных продуктов, полученных законным путём.

2. Дублировать и копировать информацию или, по крайней мере, делать архивные копии ценной информации.

3. Регулярно использовать антивирусные средства. Оснастить компьютер современными антивирусными программами и постоянно обновлять их версии.

4. Периодически проверять носители информации, запуская антивирусные программы для тестирования файлов, памяти и системных областей с защищенного от записи носителя.

5. Проявлять осторожность при использовании съёмных носителей информации. Перед считыванием с внешних носителей информации, записанных на других компьютерах, проверять их на наличие КВ.

6. При переносе файлов в архивном виде проверять их сразу после разархивации, ограничивая область проверки вновь записанными файлами.

7. Если не предполагается осуществлять запись информации на носитель, то необходимо заблокировать выполнение этой информации.

8. Использовать антивирусные программы для входного контроля всех файлов, особенно исполняемых, получаемых по сетям.

9. Сочетать применение нескольких антивирусных программ.

Задание 14. Подумайте, может ли активизация компьютерного вируса быть связана с (расставить ситуации по вероятности от наиболее к наименее вероятной):

А) наступлением 22.04.2018 года

Б) выключением компьютера

В) запуском сетевой игры

Г) подключением принтера

Д) открытием файла, находящегося на флешке

Е) просмотром фотографии с карты памяти фотоаппарата

Ж) открытием файла, сохраненного на рабочем столе

З) запуском игры с лицензионного оптического (лазерного) диска

И) открытием письма с фотографиями в электронной почте от незнакомого человека

К) установкой драйвера устройства, скаченного при регистрации на официальном сайте

Задание 15. Какие антивирусные программы вы знаете?

___________________________________________________________________

___________________________________________________________________

____________________________________________________________________

Дополнительное задание. Подсчитать, какое количество пользователей компьютеров будет заражено почтовым вирусом после его третьей саморассылки, если в адресных книгах всех пользователей содержится по 10 адресов электронной почты.

Самостоятельная работа студентов дома

Задание 1. По степени опасности КВ делятся на:

1. _________________________________________________________________

2. ______________________________________________________________

3. ______________________________________________________________

Задание 2. По среде обитания КВ делятся на:

1. _________________________________________________________________

2. ______________________________________________________________

3. ______________________________________________________________

4. _________________________________________________________________

5. ______________________________________________________________

Задание 3. По способу заражения КВ делятся на:

1. _________________________________________________________________

2. ______________________________________________________________

Задание 4. По каналам распространения КВ делятся на:

1. _________________________________________________________________

2. ______________________________________________________________

3. ______________________________________________________________

4. _________________________________________________________________

5. ______________________________________________________________

Задание 5. В соответствии с особенностями алгоритма выполнения КВ делятся на:

1. _________________________________________________________________

2. ______________________________________________________________

Задание 6. Какие подходы к классификации КВ вы можете назвать ( 5 подходов по усмотрению студента):

1. _________________________________________________________________

2. ______________________________________________________________

3. ______________________________________________________________

4. _________________________________________________________________

5. ______________________________________________________________

Задание 7. Способы заражения компьютера КВ:

__________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 8. Может ли чистая отформатированная дискета стать источником заражения КВ? (ответ обоснуйте)

__________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 9. Существуют ли ложные антивирусы?

__________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 10. Предположим, ваш компьютер стал медленно загружаться, часто подвисает. Каковы вероятные причины?

__________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 11. Какие можно предпринять действия по устранению проблем описанных в задании 5?

__________________________________________________________________________________________________________________________________________________________________________________________________________

Задание 12. Вставьте пропущенные слова:

1) Программа,

внутри которой находится вирус, называется ______________

2) _______________________ вирусы после своего запуска остаются в оперативной

памяти и постоянно заражают файлы компьютера до тех пор, пока он не будет

выключен или перезагружен.

3) Для обнаружения, удаления и защиты от КВ разработано несколько видов _____________________________ программ, которые позволяют их обнаруживать и уничтожать.

Задание 13. Поставьте в соответствие:

|

1. Компьютерный код, который распространяется без взаимодействия с пользователем по сети |

А. Резидентный вирус |

|

2. Вредоносная программа, которая скрывается внутри других программ и чаще всего используются для первоначального распространения КВ, для получения удаленного доступа к компьютеру через Интернет, кражи данных или их уничтожения |

Б. Логическая бомба |

|

3. Особенность КВ в том, что при каждом новом заражении они изменяют свои коды |

В. Макровирусы |

|

4. Программа может быть установлена на компьютере без ведома пользователя и может изменять конфигурацию компьютера или собирать публичные и конфиденциальные сведения. |

Г. Полиморфные (мутанты) |

|

5. Позволяют полностью или частично скрыть свое присутствие. Наиболее распространенным алгоритмом является перехват запросов ОС на чтение/запись зараженных объектов |

Д. Троянский конь |

|

6. Заражают файлы форматов Word, Excel и других приложений пакета Microsoft Office, содержащие Макросы |

Е. Вирус-червь |

|

7. Проявляется при стечении определенных обстоятельств, распространяется за счет КВ и загружаемого ПО |

Ж. Программа-шпион |

Соответствие: _______________________________________________________

Задание 14. Пронумеруйте в правильной последовательности этапы жизненного цикла КВ

А. Поиск жертвы.

Б. Загрузка вируса в память.

Г. Передача управления программе-носителю вируса.

Е. Выполнение деструктивных функций.

Ж. Заражение найденной жертвы.

З. Стадия хранение

Ответ: 1 - ____, 2 - ____, 3 - ____, 4 - ____, 5 - ____, 6 - ____.

Задание 15. Изучите сходства и различия КВ и биологических вирусов.

____________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

Дополнительная задача: Компьютерный вирус А заполняет 1 Гбайт за один месяц, вирус В заполняет 1 Гбайт за два месяца, вирус С заполняет 1 Гбайт за три месяца, вирус D заполняет 1 Гбайт за шесть месяцев. На компьютере одновременно обнаружены сразу все четыре вируса. Сколько гигабайтов они заполнят за один месяц?

Тест для проверки знаний преподавателем

1 Вариант

1. Знание основ воздействия вредоносного программного обеспечения, методов и средств борьбы позволяет

А) эффективно организовать противодействие, свести к минимуму вероятность их воздействия и потерь от них и не преувеличить их опасность;

Б) организовать им полное противодействие;

В) преувеличить опасность их воздействия на исполняемые файлы и загрузочные сектора (области) внешних запоминающих устройств.

2. Какие из перечисленных типов не относятся к категории КВ?

A) загрузочные вирусы;

Б) type-вирусы;

В) сетевые вирусы.

3. Средой обитания для сетевых КВ является:

А) элементы компьютерных сетей;

Б) исполняемые файлы;

В) загрузочные сектора (области) внешних запоминающих устройств.

4. По степени опасности для информационных ресурсов КВ делятся на

А) файловые, сетевые и комбинированные;

Б) резидентные и нерезидентные;

В) безвредные, опасные и очень опасные.

5. По способу заражения среды обитания КВ делятся на:

А) файловые, сетевые и комбинированные;

Б) резидентные и нерезидентные;

В) безвредные, опасные и очень опасные.

6. Активизация КВ

А) может быть связана с различными событиями, например, наступлением определенной даты, дня недели, запуском конкретной программы, открытием документа;

Б) не может быть связана с различными событиями, например, наступлением определенной даты, дня недели, запуском конкретной программы, открытием документа;

В) обычно не зависит от действий пользователя.

7. КВ независимо от принадлежности к классам не должны иметь

А) блока маскирования, перехода и заражения;

Б) блока заражения (распространения), маскирования и выполнения деструктивных действий.

В) разделения на функциональные блоки.

8. Антивирусные средства применяются для решения следующих задач:

А) восстановления файлов и областей памяти после воздействия вирусов;

Б) обнаружение КВ в персональных компьютерах и компьютерных сетях, блокирование их работы и устранение последствий воздействия КВ;

В) оценки серьезности последствий их воздействия на ресурсы компьютерной сети.

9. Удаление КВ называется

А) атакой

Б) лечением

В) обеззараживанием

10. Применение антивирусных мониторов основано на:

А) производят настройку BIOS так, чтобы оказались заблокированы некоторые операции;

Б) осуществлении проверки файлов в процессе загрузки в оперативную память ПК;

В) проверке возможных сред обитания КВ и выявлении в них команд, характерных для них.

2 Вариант

1. Какое действие относится к деятельности КВ?

А) Запуск прикладных программ;

Б) Копирование программных кодов в различные файлы;

В) Обращение по сети к доступным ресурсам на других компьютерах.

2. Выбрать верное утверждение:

А) современные вредоносные программы ограничивают сферу вредительства компьютерной техникой;

Б) современные вредоносные программы перестали ограничивать свою сферу вредительства компьютерной техникой и перекинулись на микропроцессорную, программируемую технику и смартфоны;

В) современные вредоносные программы ограничивают сферу вредительства «некомпьютерной», микропроцессорной, программируемой техникой и смартфонами.

3. Какие программы не относятся к антивирусным?

A) программы-фаги;

Б) программы сканирования;

В) программы-детекторы.

4. Загрузочные КВ характеризуются тем, что:

A) Поражают программы в начале их работы;

Б) Запускаются при загрузке компьютера;

В) Поражают загрузочные сектора дисков.

5. Какой вид компьютерных вирусов внедряются и поражают исполнительный файлы с расширением *.exe, *.com?

А) файловые вирусы;

Б) загрузочные вирусы;

В) сетевые вирусы.

6. На чем основано действие антивирусной программы?

А) На ожидании начала вирусной атаки;

Б) На удалении зараженных файлов;

В) На сравнении программных кодов с известными вирусами.

7. Какие программы относятся к антивирусным

А) AVP, DrWeb, Norton AntiVirus;

Б) MS-DOS, MS Word, AVP;

В) MS Word, MS Excel, Norton Commander.

8. Обязательным свойством КВ является:

А) звуковые, графические и другие эффекты;

Б) зависания при работе ПК;

В) самокопирование и незаметное внедрение в файлы.

9. Большинство антивирусных программ выявляют КВ по

А) алгоритмам маскировки;

Б) образцам их программного кода;

В) разрушающему воздействию.

10. Идея эвристического анализа при борьбе с КВ заключается в

А) проверке файлов, загрузочных секторов и оперативной памяти на известные и новые КВ;

Б) использовании программ-ревизоров, запоминающих и определяющих характеристики файлов и сверяющих эту информацию с информацией при периодическом выполнении программ;

В) проверка возможных сред обитания КВ и выявлении команд, характерных для них.

Кроссворды

Вариант 1

По горизонтали

2. Тип вредоносной программы

7. Аппаратное обеспечение, которое проверяет информацию, входящую в компьютер из локальной сети интернета

11. Компьютерная программа, блок данных или фрагмент программного кода, которые вызывают некорректную работу программного обеспечения

12. Программы, способные обнаружить и остановить КВ на самой ранней стадии его развития

13. Навязчивая электронная рассылка, почтовый мусор

15. Программы, которые используются для обработки файлов и загрузочных секторов с целью преждевременного выявления вирусов

16. Набор программ для скрытого взятия под контроль взломанной системы

18. Резидентные программы, которые постоянно сохраняются в памяти компьютера и в определенное пользователем время проверяют оперативную память

19. Российский программист, специалист по антивирусной защите, один из основателей собственной лаборатории

По вертикали

1. КВ, распространяющие свои копии по глобальным сетям

3. Антивирус, чей принцип работы основан на отслеживании контрольных значений (контрольных сумм) для файлов в памяти

4. Специалист по взлому защиты программс целью незаконного доступа к хранящейся в ней информации

5. Одна из распространённых бесплатных антивирусных программ.

6. Одно из главных свойств КВ, способность к созданию себе подобных

8. Любая программа для обнаружения КВ.

9. Вредоносная программа, заражающая документы, шаблоны документов

10. Видоизменение вируса

13. Вирус невидимка

14. Вид интернет-мошенничества, цель которого-получить идентификационные данные пользователя

17. Вредоносная программа, осуществляющая несанкционированную пользователем передачу управления компьютером удаленному пользователю

20. Постоянная последовательность программного кода, специфичная для конкретного КВ

Вариант 2

По горизонтали:

1. Антивирусная программа, принцип работы которой основан на проверке файлов, загрузочных секторов дисков и оперативной памяти в поиске в них известных и новых КВ.

3. Утилита для создания новыхКВ.

5. Наука, от которой пришло название "вирус".

7. КВ, поражающие документы MS Office, основанные на использовании макрокоманд.

10. Программа, способная к саморазмножению.

13. Вирусы, не изменяющие файлы, но создающие для .EXE файлов .COM файлы с тем же именем.

16. Мутация вирусов.

17. Антивирусная программа, то же что и полифаг.

18. Утилита для перевода машинных кодов какой-либо программы в ее представление на языке ассемблера.

По вертикали:

1. КВ, предпринимающие специальные меры для затруднения их поиска и анализа, не содержат ни одного постоянного участка кода.

2. Программа против вирусов.

4. Одно из главных свойств КВ, способность к созданию себе подобных.

6. …-черви. КВ, распространяющиеся в сети во вложенных файлах в почтовое сообщение.

8. Антивирус, чей принцип работы основан на подсчете контрольных сумм (значений) для присутствующих на носителе файлов.

9. КВ-"невидимка".

11. Резидентно находящаяся в оперативной памяти утилита, которая позволяет выявлять «подозрительные» действия пользовательских программ, а при обнаружении «подозрительной» функции либо выдает на экран сообщение, либо блокирует выполнение перехваченной функции, либо совершает другие специальные действия.

12.Видоизменение КВ

14. КВ - Троянский-…

15. "Лечащий" антивирус.

Модельные ответы

Самостоятельная работа студентов с конспектом на занятии

Задание 1. Вредоносное программное обеспечение (вредительские программы) может быть направлено на осуществление вредительской функции, изменение внешнего представления и способа распространения информации, внедрение другого программного обеспечения, получение контроля над системой, агрессивное потребление ресурсов, разрушение и изменение программ, данных.

Задание 2. Вредоносное программное обеспечение может быть направлено на осуществление вредительской функции, изменение внешнего представления и способа распространения информации, внедрение другого программного обеспечения, получение контроля над системой, агрессивное потребление ресурсов, разрушение и изменение программ, данных.

Задание 3. КВ – это небольшие исполняемые или интерпретируемые программы, обладающие свойством распространения и копирования.

Задание 4. «Вредоносное программное обеспечение» > «Компьютерные вирусы».

Задание 5.

|

№ |

Действие |

КВ – форма жизни |

КВ - обычная программа |

|

1 |

Злонамеренность |

Форма жизни, стремящаяся, как и другие формы к выживанию и размножению |

КВ выполняют то, что написал человек в его программном коде. |

|

2 |

Эволюция |

КВ появились недавно и на наших глазах прошли заметную эволюцию. |

КВ является продуктом сознательной деятельности человека и совершенствуются с развитием программ. |

|

3 |

Эпидемии |

Контакт с КВ носит прежде всего явления эпидемического типа |

Эпидемии КВ связаны с компьютерными технологиями |

|

4 |

Лечение |

Существует индустрия антивирусных программ, сопоставимая с обычной медициной. |

Антивирусы находят и удаляют КВ по их программному коду. |

Задание 6. Утверждение не верно.

В 1959 году американский ученый Л. С. Пенроуз опубликовал в журнале "Scientific American" статью, посвященную самовоспроизводящимся механическим структурам. Впервые термин КВ был употреблен Грегори Бенфордом в 1970 г. в фантастическом романе «Человек в шрамах». В это время уже работали компьютеры и люди писали для них программы.

Задание 7.

Задание 8.

Соответствие: 1 – Е, 2 – В, 3 – А, 4 – Б, 5 – Ж, 6 – Г.

Не существует: 7–Д .

Задание 9. Признаки появления КВ:

1. прекращение работы или неправильная работа ранее функционировавших программ;

2. занятый канал связи или повторяющаяся передача данных;

3. невозможность загрузки ОС или ее внезапные перезагрузки;

4. исчезновение файлов и каталогов или искажение их содержимого;

5. изменение даты и времени модификации или размеров файлов;

6. неожиданное значительное увеличение количества файлов на диске;

7. существенное уменьшение размера свободной оперативной памяти;

8. вывод на экран непредусмотренных сообщений или изображений;

9. подача непредусмотренных звуковых сигналов;

10. медленная работа или частые зависания, сбои в работе компьютера.

Задание 10. Виды антивирусных программ:

1. программы-детекторы;

2. программы-доктора, фаги, полифаги;

3. программы-ревизоры;

4. программы-фильтры, сторожа;

5. вакцины, иммунизаторы.

Задание 11. Сигнатуры – это фрагменты программного кода конкретного КВ.

Задание 12. Действия, которые выполняют антивирусные программы:

1. обнаружение КВ желательно осуществлять на стадии их внедрения или до того, как начнут осуществлять деструктивные функции;

2. блокирование их работы;

3. устранение последствий воздействия ведётся в двух направлениях: удаление КВ или восстановление файлов или областей памяти.

Задание 13. Методы профилактики заражения КВ:

1. Использовать программных продуктов, полученных законным путём.

2. Дублировать и копировать информацию или, по крайней мере, делать архивные копии ценной информации.

3. Регулярно использовать антивирусные средства. Оснастить компьютер современными антивирусными программами и постоянно обновлять их версии.

4. Периодически проверять носители информации, запуская антивирусные программы для тестирования файлов, памяти и системных областей с защищенного от записи носителя.

5. Проявлять осторожность при использовании съёмных носителей информации. Перед считыванием с внешних носителей информации, записанных на других компьютерах, проверять их на наличие КВ.

6. При переносе файлов в архивном виде проверять их сразу после разархивации, ограничивая область проверки вновь записанными файлами.

7. Если не предполагается осуществлять запись информации на носитель, то необходимо заблокировать выполнение этой информации.

8. Использовать антивирусные программы для входного контроля всех файлов, особенно исполняемых, получаемых по сетям.

9. Сочетать применение нескольких антивирусных программ.

Задание 14. Вероятность велика: Д, И, Ж, А, В, маловероятно: Е, З, К, Г, Б.

Задание 15. Например, в группе знают:

Dr.Web, Лаборатория Касперского, ESET Nod32, Avast!, Panda, ADinf, AVP (Anti-Virus Protection), Norton Antivirus.

Дополнительное задание. 10*10*10=1000 (пользователей).

Самостоятельная работа студентов дома

Задание 1. По степени опасности КВ делятся на:

1. безвредные (неопасные);

2. опасные;

3. очень опасные.

Задание 2. По среде обитания КВ делятся на:

1. сетевые;

2. макровирусы;

3. файловые;

4. загрузочные;

5. комбинированные.

Задание 3. По способу заражения КВ делятся на:

1. резидентные;

2. нерезидентные.

Задание 4. По каналам распространения КВ делятся на:

1. флеш-накопители (флешки) и карты памяти;

2. электронная почта;

3. системы обмена мгновенными сообщениями;

4. веб-страницы;

5. Интернет и локальные сети.

Задание 5. В соответствии с особенностями алгоритма выполнения КВ делятся на: 1. изменяющие среду обитания;

2. не изменяющие среду обитания.

Задание 6. Какие подходы к классификации КВ вы можете назвать ( 5 подходов по усмотрению студента):

1. по поражаемым объектам;

2. по поражаемым ОС и платформам;

3. по технологиям, используемым КВ;

4. по языку, на котором написан вирус;

5. по алгоритму функционирования и т.п.

Задание 7. Способы заражения компьютера КВ:

получение программ с электронной доски объявлений и через глобальные сети, обмен носителями информации и программами, использование пиратского программного обеспечения.

Задание 8. Может ли чистая отформатированный носитель мнформации стать источником заражения КВ? (ответ обоснуйте)

Да. Потому что у любого носителя информации есть свой загрузочный сектор, который не форматируется, он и может быть источником заражения. А также есть такие КВ, которые после форматирования вновь копируют себя на носитель информации.

Задание 9. Существуют ли ложные антивирусы?

Да. Это вид мошеннических программ, не выполняющих никаких полезных для пользователя действий.

Задание 10. Предположим, ваш компьютер стал медленно загружаться, часто подвисает. Каковы вероятные причины?

Причины могут быть разнообразными: например, действие КВ, на также это может быть перегруженная память компьютера, пыль внутри системного блока, препятствующая охлаждению, обновления, которые автоматически загружаются из Интернет и т.п.

Задание 11. Какие можно предпринять действия по устранению проблем описанных в задании 5?

Начинаем с запуска антивирусной программы. Затем просматриваем и убираем лишнее из всех видов памяти компьютера. Раз в 3-4 месяца делаем «генеральную уборку» деталей системного блока (пылесос и кисточки, никакой влаги и тряпок). Если это не помогает, прибегаем к критическим мерам: переустановки Windows (возможно операционную систему не переустанавливали давно и в ней накопились ошибки и ненужные файлы).

Задание 12. Вставьте пропущенные слова:

1) Программа, внутри которой находится вирус, называется зараженной.

2) Резидентные вирусы после своего запуска остаются в оперативной памяти и постоянно заражают файлы компьютера до тех пор, пока он не будет выключен или перезагружен.

3) Для обнаружения, удаления и защиты от КВ разработано несколько видов антивирусных программ, которые позволяют их обнаруживать и уничтожать.

Задание 11. Поставьте в соответствие:

1 – Е, 2 - Д; 3 - Г, 4 - Ж , 5 - А, 6 - В, 7 - Б.

Задание 14. Пронумеруйте в правильной последовательности этапы жизненного цикла компьютерного вируса.

1 – Б, 2 – А, 3 – Ж, 4 – Г, 5 – З, 6 – Е.

Задание 15. Изучите сходства и различия компьютерных и биологических вирусов.

Ответ может быть, например, следующим: Если искать аналогию между КВ и биологическими вирусами, то, на первый взгляд, ничего общего, кроме названия. Они из разного пространства: если природный вирус - это некоторая органическая молекула, то КВ – программа, записанная на носителе информации в виде какой-то комбинации. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению.

Среди методов профилактики биологических вирусов рекомендуются: занятия физкультурой, закаливание, отказ от вредных привычек, применение витаминов, вакцинацию. В целях профилактики и лечения КВ – использование антивирусных программ, использование лицензионных дисков, избегание скачивание информации с сомнительных сайтов.

И КВ, и биологические вирусы имеют схожее устройство: они состоят из большого числа простых блоков, объединенных в последовательности, то есть в цепочки ДНК или строки программы. Распространению КВ способствует глобальная информационная сеть, а распространению болезней - мобильные носители инфекции, и чем быстрее и доступнее средство передвижения, тем скорее вирус добирается до новых жертв, при этом и те и другие эпидемии распространяются с востока на запад. Примерно совпадают и экономический ущерб от простоя компьютерного оборудования, и потери от бездействия болеющих сотрудников.

Наиболее значимое отличие между двумя вирусами это то, что биологические вирусы люди научились обращать во благо человека – бактериофаги.

Дополнительная задача: A+B+C+D=1+ 0,5 + 0,33 +

0,16 = 2 (Гбайта).

Ответ: За один месяц вирусы заполнят 2 Гбайта.

Тест для проверки знаний преподавателем

1 Вариант: 1 – А, 2 – Б, 3 – А, 4 – В, 5 – Б, 6 – А, 7 – В, 8 – Б, 9 – Б, 10 – Б.

2 Вариант: 1 – А, 2 – Б, 3 – Б, 4 – В, 5 – Б, 6 – В, 7 – А, 8 – В, 9 – Б,10 – Б.

Кроссворды

1 Вариант:

По горизонтали: 2. Вирус, 7. Брандмауэр, 11. Эксплойт, 12. Блокировщики, 13. Спам, 15. Вакцины, 16. Руткиты, 19. Касперский.

По вертикали: 1. Черви, 3. Ревизор, 4. Хакер, 5. Аваст, 6. Саморазмножение, 8. Антивирус, 9. Макровирус, 10. Модификация, 13. Стелс, 14. Фишинг, 17. Троян, 20. Сигнатура.

2 Вариант:

По горизонтали: 1. Полифаг, 3. Конструктор, 5. Биология, 7. Макровирус, 10. Вирус, 13. Компаньон, 16. Полиморфизм, 17. Сканер, 18. Дизассемблер.

По вертикали: 1. Полиморфик, 2. Антивирус, 4. Саморазмножение, 6. Интернет, 8. Ревизор, 9. Стелс, 11. Монитор, 12. Модификация, 14. Конь, 15. Доктор.

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.