Методическая разработка на тему: "Безопасность компьютер сетей"

Конспект по профессиональному модулю

ПМ.03 Эксплуатация объектов сетевой инфраструктуры раздел:

2.1. Безопасность компьютерных сетей

Екатеринбург

2021

|

Содержание |

Часов, согласно тематического плана |

|

|

1 |

Фундаментальные принципы безопасной сети Современные угрозы сетевой безопасности. Вирусы, черви и троянские кони. Методы атак. |

128 |

|

2 |

Безопасность Сетевых устройств OSI Безопасный доступ к устройствам. Назначение административных ролей. Мониторинг и управление устройствами. Использование функция автоматизированной настройки безопасности. |

|

|

3 |

Авторизация, аутентификация и учет доступа (ААА) Свойства ААА. Локальная ААА аутентификация. Server-based ААА |

|

|

4 |

Реализация технологий брандмауэра ACL. Технология брандмауэра. Контекстный контроль доступа (CBAC). Политики брандмауэра основанные на зонах. |

|

|

5 |

Реализация технологий предотвращения вторжения IPS технологии. IPS сигнатуры. Реализация IPS. Проверка и мониторинг IPS |

|

|

6 |

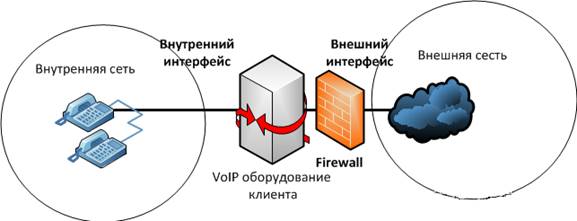

Безопасность локальной сети Обеспечение безопасности пользовательских компьютеров. Соображения по безопасности второго уровня (Layer-2). Конфигурация безопасности второго уровня. Безопасность беспроводных сетей, VoIP и SAN |

|

|

7 |

Криптографические системы Криптографические сервисы. Базовая целостность и аутентичность. Конфиденциальность. Криптография открытых ключей. |

|

|

8 |

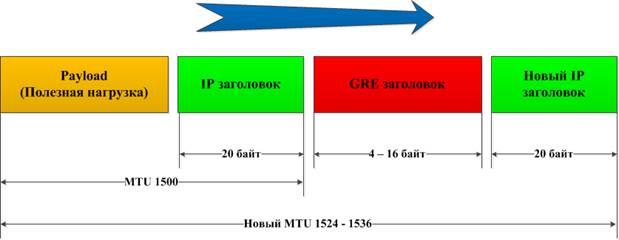

Реализация технологий VPN VPN. GRE VPN. Компоненты и функционирование IPSec VPN. Реализация Site-to-site IPSec VPN с исполь-зованием CLI. Реализация Site-to-site IPSec VPN с использованием CCP. Реализация Remote-access VPN |

|

|

9 |

Управление безопасной сетью Принципы безопасности сетевого дизайна. Безопасная архитектура. Управление процессами и безопасность. Тестирование сети на уязвимости. Непрерывность бизнеса, планирование восстановления аварийных ситуаций. Жизненный цикл сети и планирование. Разработка регламентов компании и политик безопасности. |

|

|

10 |

Cisco ASA Введение в Адаптивное устройство безопасности ASA. Конфигурация фаирвола на базе ASA с использованием графического интерфейса ASDM. Конфигурация VPN на базе ASA с использованием графического интерфейса ASDM. |

|

1. Безопасность компьютерных сетей

Фундаментальные принципы безопасной сети

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

Угроза непосредственно информационной безопасности:

· Доступность

· Целостность

· Конфиденциальность

Компоненты на которые угрозы нацелены:

· Данные

· Программы

· Аппаратура

· Поддерживающая инфраструктура

По способу осуществления:

· Случайные или преднамеренные

· Природного или техногенного характера

По расположению источника угрозы бывают:

· Внутренние

· Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести:

· Внутренний отказ информационной системы;

· Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

· Нарушение (случайное или умышленное) от установленных правил эксплуатации

· Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

· Ошибки при (пере)конфигурировании системы

· Вредоносное программное обеспечение

· Отказы программного и аппаратного обеспечения

· Разрушение данных

· Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

· Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

· Разрушение или повреждение помещений;

· Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

· Ввести неверные данные

· Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис.

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Вредоносные программы

Цель вредоносных программ – причинить ущерб компьютеру, серверу или компьютерной сети. Они могут, например, испортить, украсть или стереть данные, хранящиеся на компьютере, замедлить или полностью остановить работу устройства. Вредоносные программы часто «прячутся» в письмах и сообщениях с заманчивыми предложениями от неизвестных лиц и компаний, в страницах новостных сайтов или других популярных ресурсах, которые содержат уязвимости. Пользователи заходят на эти сайты, и вредоносные программы незаметно проникают на компьютер.

Также вредоносные программы распространяются через электронную почту, съемные носители информации или скачанные из Интернета файлы. Файлы или ссылки, присланные по электронной почте, могут подвергать устройство заражению.

Вредоносные программы могут скрываться и под видом звуковых или графических сообщений. Например, красивая экранная заставка, которой с удовольствием любуется пользователь, может оказаться троянской программой (что это такое, читайте ниже). Ссылки, которые появляются во всплывающих окнах и в рекламных объявлениях на различных сайтах, также могут содержать вирусы.

К вредоносным программам относятся вирусы, черви, троянские программы.

Вирус – разновидность компьютерной программы, отличительной особенностью которой является способность к размножению (саморепликации) и незаметному для пользователя внедрению в файлы, загрузочные секторы дисков и документы. Название «вирус» по отношению к компьютерным программам пришло из биологии именно по признаку способности к саморазмножению. Лежащий в виде зараженного файла на диске вирус не опасен до тех пор, пока его не открыть или не запустить. Он начинает действовать только тогда, когда пользователь его активирует. Вирусы разработаны, чтобы копировать себя, заражая компьютеры, при этом обычно они уничтожают файлы.

Черви – это разновидность вирусов. Они полностью оправдывают свое название, поскольку распространяются путем «переползания» из устройства в устройство. Так же, как и вирусы, они представляют собой саморазмножающиеся программы, но в отличие от вирусов, червю не нужна помощь пользователя, чтобы распространиться. Он сам находит лазейку.

Троянские программы – вредоносные программы, которые целенаправленно внедряются злоумышленниками для сбора информации, ее разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Внешне троянские программы выглядят как легальные программные продукты и не вызывают подозрений. В отличие от вирусов, они полностью готовы к выполнению своих функций. На это и делается расчет злоумышленников: их задача – сделать такую программу, которую пользователи не побоятся запускать и использовать.

Злоумышленники могут заражать компьютер, чтобы сделать его частью ботнета – сети из зараженных устройств, расположенных по всему миру. Крупные ботнеты могут включать в себя десятки и сотни тысяч компьютеров. Пользователи часто даже не догадываются, что их компьютеры заражены вредоносными программами и используются злоумышленниками. Ботнеты создаются путем рассылки разными способами вредоносных программ, а зараженные машины в дальнейшем регулярно получают команды от администратора ботнета, так что оказывается возможным организовать согласованные действия компьютеров-ботов по атаке других устройств и ресурсов.

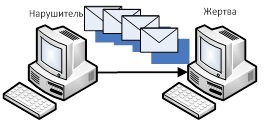

DoS и DDoS атаки

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – просто вывести компьютер из строя, а не получить информацию, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся: память, процессорное время, дисковое пространство, сетевые ресурсы и т. д.

Осуществить DoS-атаку можно двумя способами.

При первом способе для DoS-атаки используется уязвимость программного обеспечения, установленного на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приведет к нарушению работоспособности системы.

При втором способе атака осуществляется при помощи одновременной отсылки большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети.

Если подобная атака проводится одновременно сразу с большого числа компьютеров, то в этом случае говорят о DDoS-атаке.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Социальная инженерия

Большинство злоумышленников полагается не только на технологии, но и на человеческие слабости, используя при этом социальную инженерию. Этот сложный термин обозначает способ получать нужную информацию не с помощью технических возможностей, а путем обыкновенного обмана, хитрости. Социальные инженеры применяют психологические методы воздействия на людей через электронную почту, социальные сети и службы мгновенного обмена сообщениями. В результате их умелой работы пользователи добровольно выдают свои данные, не всегда понимая, что их обманули.

Мошеннические сообщения чаще всего содержат угрозы, например, закрытия пользовательских банковских счетов, обещания огромного выигрыша с минимальными усилиями или вовсе без них, запросы о добровольных пожертвованиях от лица благотворительных организаций. Например, сообщение от злоумышленника может выглядеть так: «Ваш аккаунт заблокирован. Чтобы восстановить доступ к нему, необходимо подтвердить следующие данные: номер телефона, электронную почту и пароль. Присылайте их по такому-то электронному адресу». Чаще всего злоумышленники не оставляют пользователю времени для размышлений, например, просят заплатить в день получения письма.

Фишинг

Фишинг является наиболее популярным способом атаки на пользователей и одним из методов социальной инженерии. Он представляет собой особый вид Интернет-мошенничества. Цель фишинга – получение доступа к конфиденциальным данным, таким как адрес, телефон, номера кредитных карт, логины и пароли, путем использования поддельных веб-страниц. Часто фишинговая атака происходит следующим образом: на электронную почту приходит письмо с просьбой войти в систему Интернет-банкинга от имени якобы сотрудника банка. Письмо содержит ссылку на ложный сайт, который трудно отличить от настоящего. Пользователь вводит личные данные на поддельном сайте, а злоумышленник перехватывает их. Завладев персональными данными, он может, например, получить кредит на имя пользователя, вывести деньги с его счета и расплатиться его кредитными картами, снять деньги с его счетов или создать копию пластиковой карты и с ее помощью снять деньги в любом месте мира.

2. Безопасность Сетевых устройств OSI

Управление доступом на основе ролей (англ. Role Based Access Control, RBAC) — развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учётом специфики их применения, образуя роли.

Формирование ролей призвано определить чёткие и понятные для пользователей компьютерной системы правила разграничения доступа. Ролевое разграничение доступа позволяет реализовать гибкие, изменяющиеся динамически в процессе функционирования компьютерной системы правила разграничения доступа.

Такое разграничение доступа является составляющей многих современных компьютерных систем. Как правило, данный подход применяется в системах защиты СУБД, а отдельные элементы реализуются в сетевых операционных системах. Ролевой подход часто используется в системах, для пользователей которых чётко определён круг их должностных полномочий и обязанностей.

Несмотря на то, что Роль является совокупностью прав доступа на объекты компьютерной системы, ролевое управление доступом отнюдь не является частным случаем избирательного управления доступом, так как его правила определяют порядок предоставления доступа субъектам компьютерной системы в зависимости от имеющихся (или отсутствующих) у него ролей в каждый момент времени, что является характерным для систем мандатного управления доступом. С другой стороны, правила ролевого разграничения доступа являются более гибкими, чем при мандатном подходе к разграничению.

Так как привилегии не назначаются пользователям непосредственно и приобретаются ими только через свою роль (или роли), управление индивидуальными правами пользователя по сути сводится к назначению ему ролей. Это упрощает такие операции, как добавление пользователя или смена подразделения пользователем.

Распределение административных ролей

|

Определите, кто должен быть администратором |

Определить роль в правилах |

Ограничьте то, что вы сможете администрировать |

|

Пользовательские настройки |

Позвольте администратору просматривать раздел QMС |

Пользовательские настройки |

|

Роли |

Позвольте администратору создавать ресурсы |

Потоки |

|

Атрибуты директории пользвателей |

Позвольте администратору читать ресурсы |

Владельцы |

|

Позвольте администратору править ресурсы |

Имя |

|

|

Позвольте администратору удалять ресурсы |

Три ключевых элемента, которые важны для управления ролями:

· Определение роли, используя правила.

· Назначение роли пользователю.

· Определение масштаба административных задач для пользователя.

Удалённый мониторинг и управление (англ. Remote monitoring and management, RMM) — удалённый мониторинг и управление ИТ-системами, такими как сетевые устройства, настольные компьютеры, серверы и мобильные устройства, с помощью локально установленных программных агентов, к которым может обратиться поставщик услуг управления.

Функции включают в себя возможность:

· установить новое или обновить уже присутствующее программное обеспечение удалённо (включая изменения конфигурации);

· обнаруживать новые устройства и автоматически устанавливать агент RMM и настраивать устройство;

· наблюдать за устройствами и программным обеспечением, измерение производительности и диагностика;

· выполнять оповещения и предоставлять отчёты и информационные панели.

Является эффективным решением для мониторинга, которое позволяет системным администраторам управлять и контролировать несколько единиц оборудования с одной централизованной консоли.

Во многом именно поэтому на рынке средств ИБ появились и активно продвигаются различные системы автоматизированного управления, позволяющие создать единый центр ИБ, адаптивно управлять различными процессами управления, визуализировать полученные данные о состоянии информационной безопасности в организации.

Обычно в качестве инструментария для создания единого центра ряд производителей предлагает автоматизированные системы управления ИБ, предоставляющие информацию о состоянии информационной безопасности в организации в реальном времени с необходимой степенью детализации для профильных специалистов всех уровней. Такие системы обеспечивают сбор данных от различных подсистем обеспечения ИБ, анализ и хранение событий безопасности, обработку инцидентов, формирование отчетов различной степени детализации, а также хранение в структурированном виде и актуализацию документов, регламентирующих требования информационной безопасности организации, баз инцидентов и рисков, перечней информационных активов и пр.

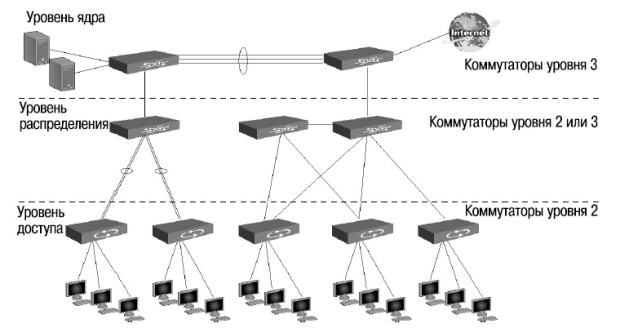

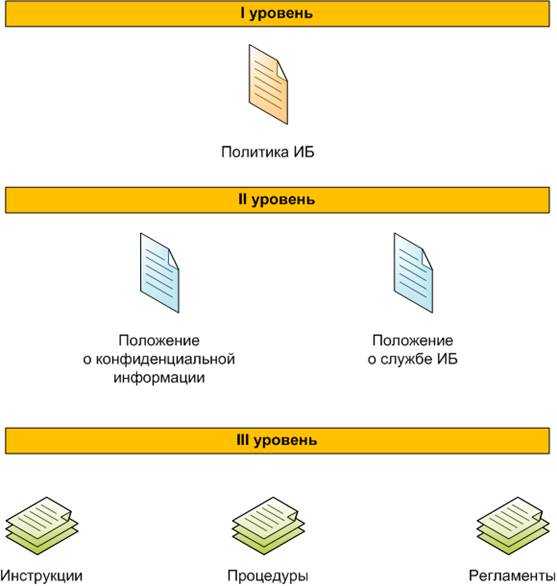

Типовая структура

В большинстве случаев типовая структура системы автоматизированного управления ИБ имеет трехуровневую архитектуру, выполняющую задачи, которые представлены на рисунке.

Первый уровень предназначен для сбора, первичной обработки (нормализации) и передачи на следующий уровень собранной информации по событиям ИБ. Сбор информации происходит от всех систем и средств обеспечения ИБ, системного и прикладного ПО, АРМ, серверов и сетевого оборудования, средств антивирусной защиты, межсетевых экранов и т.п.

Может быть реализован средствами SIEM-систем (Security Information and Event Management), либо набором специализированных коннекторов, обеспечивающих сбор необходимой информации. При этом существует возможность интеграции с системами физической защиты и другими системами безопасности.

Уровень обработки информации предназначен для сбора, анализа и корреляции событий, поступающих от предыдущего уровня, который, в свою очередь, получает ее из различных систем обеспечения ИБ.

Типовое решение – использование SIEM-системы, которая осуществляет проверку собранной информации на соответствие политике управления инцидентами, обрабатывает и коррелирует информацию, выделяя из множества событий ИБ информацию по инцидентам и передавая полученную информацию о них на уровень управления.

Уровень управления предназначен для автоматизации процесса управления и представляет собой адаптивный интерфейс, позволяющий в режиме реального времени управлять инцидентами ИБ, проводить анализ состояния и выдавать отчеты и рекомендации по состоянию ИБ организации в целом и по отдельным системам безопасности в частности

Реализуется в виде программной надстройки, позволяющей автоматизировать многие функции управления ИБ и имеющей ряд встроенных модулей, обеспечивающих решение той или иной отдельной задачи по ее обеспечению:

· визуализации данных и создания отчетов о состоянии ИБ;

· реестров информационных активов;

· хранения данных;

· анализа рисков ИБ;

· управления документацией ИБ;

· знаний и рекомендаций;

· управления инцидентами ИБ.

Несомненными достоинствами автоматизированных систем управления ИБ представляются:

· повышение управляемости и эффективности бизнес-процессов, связанных с обеспечением ИБ;

· снижение рисков и времени простоя в случае инцидентов ИБ;

· оптимизация затрат на обеспечение ИБ.

Внедрение и дальнейшее использование автоматизированных систем управления позволят не только повысить эффективность системы обеспечения ИБ, но и выполнить требования большого числа международных и российских стандартов в области ИБ. В частности, внедрение системы менеджмента информационной безопасности поможет выполнить значительную часть требований группы стандартов по ИБ ISO/IEC 27000, часть требований PCI DSS и стандарта Банка России, а также его положений и указаний, требования к созданию подсистемы регистрации и учета систем защиты ПДн и ключевых систем (требования ФСТЭК России).

3. Авторизация, аутентификация и учет доступа (ААА)

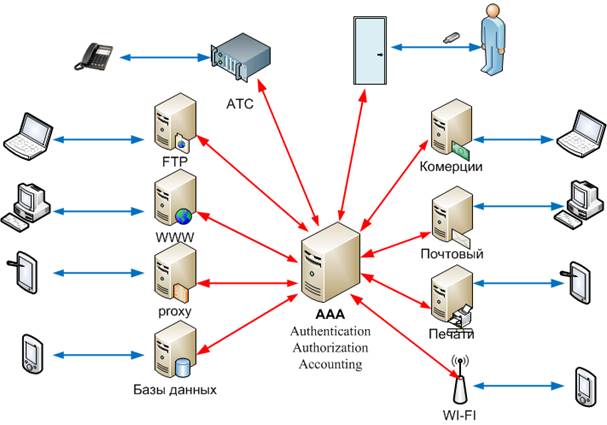

AAA (Authentication, Authorization, Accounting) — используется для описания процесса предоставления доступа и контроля за ним.

Authentication - аутентификация.

Authorization - авторизация (проверка уровня доступа).

Accounting - учёт, контроль (слежение за потреблением ресурсов пользователем, например, для тарификации (биллинга)).

Представьте организацию (например университет) с множеством систем (серверы, АТС, WI-FI, здания, помещения и т.д.). Необходимо регистрировать в каждой системе одного и того-же пользователя. Чтобы этого не делать, ставится сервер AAA и все пользователи регистрируются только в нем. Все системы организации обращаются к серверу AAA.

Алгоритм:

пользователь посылает запрос на аутентификацию системе (пароль, ключ и т.д)

система пересылает его серверу AAA (т.к. не может провести аутентификацию)

сервер AAA посылает ответ системе

пользователь получает или не получает доступ

Основные протоколы AAA:

· RADIUS, DIAMETER

· TACACS, TACACS+ (компании Cisco)

Наибольшее распространение получил RADIUS ему на смену создан DIAMETER. Закрытые протоколы не выдерживают конкуренции.

RADIUS (Remote Authentication in Dial-In User Service)

Протокол опубликован в 1997, был опубликован как RFC 2058 и RFC 2059.

Последние версии (2012) RFC 2865 (rus PDF) и RFC 2866 (rus PDF).

Основные особенности:

· используется транспортный протокол UDP протокол

· поддерживает аутентификацию PAP, CHAP, EAP.

· предоставляет более 50 пар атрибут/значение с возможностью создавать специфичные для производителя пары

· учетные данные могут хранится локально или во внешних источниках (базы SQL, Kerberos, LDAP, Active Directory)

Запрос клиента и варианты ответа сервера RADIUS

Пользователь посылает свои данные для аутентификации и авторизации серверу (FTP,POP,WWW,PROXY и т.д.), такие серверы называются Network Access Server (NAS).

Сервер NAS и сервер RADIUS используют общий секретный ключ (для аутентификации друг друга, и хэширования открытых паролей пользователей).

NAS (клиент) формирует запрос серверу RADIUS Access Request, сервер RADIUS может ответить:

· Access-Reject - доступ запрещен.

· Access-Challenge - запрос дополнительной информации от пользователя, например, второй пароль, пин-код, номер карты и т.п.

· Access Accept - доступ разрешен.

Access Request - может содержать:

· User-Name

· User-Password

· CHAP-Password

Ответ Access-Challenge может использоваться для посылки случайного числа пользователю, для дальнейшего хеширования его с паролем (см. CHAP).

При выполнении всех условий в отклик Access-Accept включается список всех конфигурационных параметров для данного пользователя.

К таким параметрам относятся тип сервиса (например, SLIP, PPP, Login User) и все требуемые для предоставления этого сервиса значения.

Для протоколов SLIP и PPP могут включаться такие параметры, как

· адрес IP

· маска подсети

· MTU

· желательность использования компрессии

· идентификаторы желаемых фильтров

· Взаимодействие с PAP и CHAP

PAP

· NAS принимает от пользователя PAP ID (login) и пароль

· NAS PAP ID (login) и пароль в запросе Access-Request как атрибуты User-Name и User- Password

· сервер RADIUS сверяет User-Name и User- Password со своими значениями

CHAP

· NAS генерирует случайное число - challenge (предпочтительно 16 октетов) и передает его пользователю

· пользователь возвращает CHAP-отклик вместе с CHAP ID и CHAP username

· NAS передает запрос Access-Request серверу RADIUS со значением CHAP username для атрибута User-Name и значениями CHAP ID и CHAP-отклик в качестве CHAP-Password.

· сервер RADIUS находит пароль для пользователя "User-Name", хэширует (CHAP ID+пароль+CHAP challenge) и сравнивает результат с атрибутом CHAP-Password.

DIAMETER

Название DIAMETER - игра слов, отражающая превосходство нового протокола над предшественником RADIUS (диаметр - удвоенный радиус).

Таблица. Сравнение протоколов Diameter и RADIUS

|

Diameter |

RADIUS |

|

|

Транспортный протокол |

Ориентированные на соединение протоколы (TCP и SCTP) |

Протокол без установления соединения (UDP) |

|

Защита |

Hop-to-Hop, End-to-End |

Hop-to-Hop |

|

Поддерживаемые агенты |

Relay, Proxy, Redirect, Translation |

Полная поддержка, означающая, что поведение агента может быть реализовано на RADIUS-сервере |

|

Возможности по согласованию |

Согласовывает поддерживаемые приложения и уровень безопасности |

Не поддерживается |

|

Обнаружение узлов |

Статическая конфигурация и динамическое обнаружение |

Статическая конфигурация |

|

Сообщение инициации сервера |

Поддерживается. Например, сообщение повторной аутентификации, завершения сессии |

Не поддерживается |

|

Максимальный размер данных атрибутов |

16,777,215 октетов |

255 октетов |

|

Поддержка сторонних производителей |

Поддерживает сторонние атрибуты и сообщения |

Поддерживает только сторонние атрибуты |

LDAP (Lightweight Directory Access Protocol)

Облегченный (относительно DAP) протокол для доступа к службе каталогов X.500

Cлужба каталогов — это репозитарий, в котором хранится информация о людях, компьютерах, сетевых устройствах и приложениях.

LDAP можно использовать, например, для web-сайта, для аутентификации. Кроме этого, web-сайт может получить ФИО, email, телефон и д.р. информацию о пользователе из LDAP, что позволяет исключить подмену информации о себе пользователем или допустить ошибку при вводе информации пользователем, а так же уменьшает количество ручной работы по вводу информации.

Протоколы AAA такой информации не дают, но, например, коммутаторы могут работать только с RADIUS, и не могут работать с LDAP.

Примеры использования служб каталогов:

· Идентификация компьютеров

· Аутентификация пользователей

· Группировка пользователей

· Адресные книги

· Представление штатно-кадровой структуры организации

· Учет закрепления имущества организации за сотрудниками

· Телефонные справочники

· Управление пользовательскими ресурсами

· Справочники адресов электронной почты

· Хранение конфигурации приложений

· Хранение конфигурации АТС

· и т.д. ...

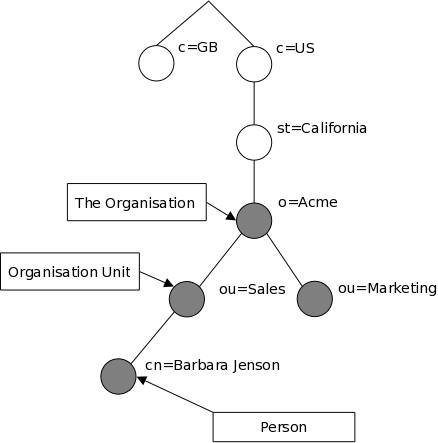

Дерево каталога LDAP (традиционное именование записей)

dc (domain component) — компонент домена

ou (organizational unit) — организационную единицу

uid (user id) — идентификатор пользователя

Имя запись пользователя напоминает записи DNS.

Так же как и DNS серверы LDAP:

· могут быть распределенными;

· имеют средства репликации.

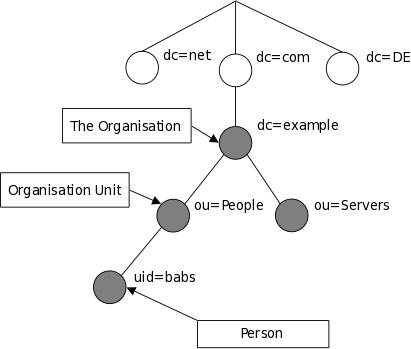

Построение дерева может быть также основано на доменных именах Internet. Этот подход к именованию записей становится всё более популярным, поскольку позволяет обращаться к службам каталогов по аналогии с доменами DNS.

Дерево каталога LDAP (Internet-именование записей)

Пример записи LDAP:

dn: cn=John Doe,dc=example,dc=com

cn: John Doe

givenName: John

sn: Doe

telephoneNumber: +1 888 555 6789

telephoneNumber: +1 888 555 1232

mail: john@example.com

manager: cn=Barbara Doe,dc=example,dc=com

objectClass: inetOrgPerson

objectClass: organizationalPerson

objectClass: person

objectClass: top

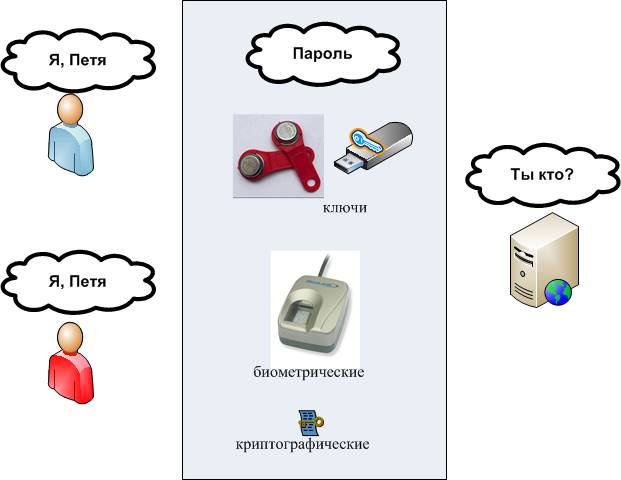

Аутентификация

Аутентификация (Authentication) — проверка принадлежности субъекту доступа по предъявленному им идентификатору (пароль, ключ и т.д.); подтверждение подлинности.

Методы аутентификации:

· парольные (PIN коде и т.д.) - уникальная последовательность символов, которую пользователь должен знать.

· "ключе" - в случае электронных систем это электронный ключ, который хранится на носителе (смарт-карты, электронные таблетки iButton, USB-токены и т. д.)

· биометрические (отпечаток пальца, рисунок радужной оболочки глаза, форма лица, параметры голоса и т. д.)

· криптографические

Методы аутентификации

Аутентификация по многоразовым паролям

Используется один пароль многократно.

Хотя аутентификация может использоваться не только к удаленным системам, методы аутентификации будем рассматривать сразу на примерах к удаленным системам

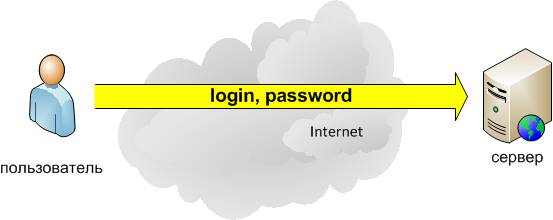

Протоколы аутентификации

PAP (Password Authentication Protocol)

PAP - аутентификация по имени и паролю пользователя. Протокол PAP ненадежен при использовании в сетях, т.к. пароли можно перехватить.

Алгоритм PAP:

· клиент посылает имя и пароль серверу

· сервер сверяет присланный пароль с паролем в своем хранилище

Протокол PAP

Преимущества:

· простота

· Недостатки и пути решения:

· подбор паролей

· просмотр паролей в системе

· перехват паролей при передачи

· пароль можно «подсмотреть» при вводе

· человеческий фактор – человек не может запомнить сложные пароли (записывает), диктует открытым способом (по телефону) и т.д.

· каждый раз нужно набирать на клавиатуре

· нужна предварительная регистрация пользователя в системе

Решение проблемы "подбора паролей":

· использовать "сильные" пароли

· блокировка при неправильных попытках (например: 5 раз) ввода пароля

Плохие пароли

Почему эти пароли плохие:

· "2" - один символ, легко перебрать.

· "123456" - один из популярных паролей (еще примеры - 123; 111; qwerty; qazwsx; qazwsxedc; password; "ваш логин"; "номер телефона"; "дата рождения" и т.д.).

· "пароль" - словарное слово, после перебора популярных паролей, перебирают слова из словаря.

· "Gjhs6129dgGF_9eK_sj2vc9d" - пароль очень сложный, его не запомнят, а запишут и приклеят к монитору, пароль должен быть только в голове (или в сейфе).

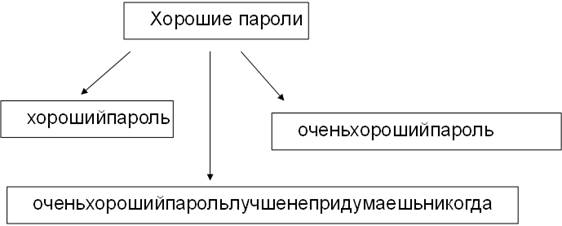

Наиболее хорошим вариантом являются пароли построенные на фразах:

· хорошо запоминаются

· достаточно длинные

· словарные атаки не проходят

Хорошие пароли

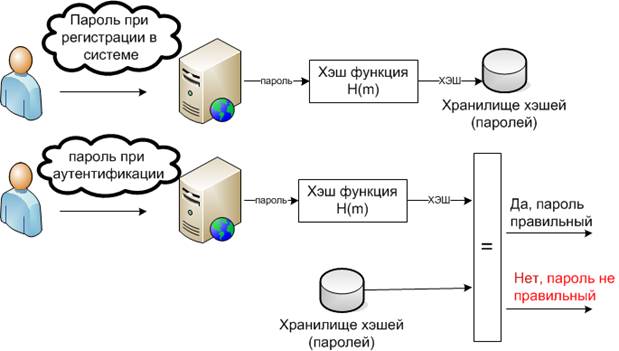

Решение проблемы "просмотра паролей в системе":

· шифрование (для расшифровывания нужно будет при себе носить ключ шифрования, при хранении на диске не защищенного ключа шифрования шифрование пароля не имеет смысла).

· не хранить пароль в системе, а хранить его контрольную сумму или хэш.

Пароли не хранятся в системе, а хранятся их хэши

Пароли в системе не хранятся, при этом пользователь проходит аутентификацию по паролю.

В большинстве современных систем именно так и сделано. Не только в ОС, но и в СУБД, форумах, сайтах и т.д.

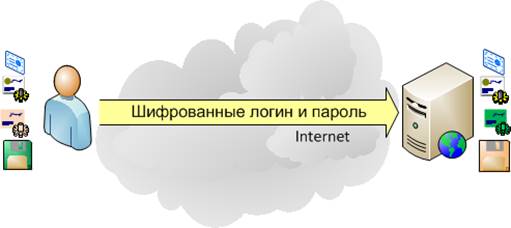

Решение проблемы "перехвата паролей при передачи":

· шифровать передаваемые пароли

· использовать алгоритмы без передачи паролей (рассмотрены ниже (CHAP))

Шифрование передаваемых паролей

В настоящее время чаще всего для шифрования паролей используется протокол SSL (Secure Sockets Layer — уровень защищённых сокетов

CHAP (Challenge Handshake Authentication Protocol)

CHAP - аутентификация без передачи пароля.

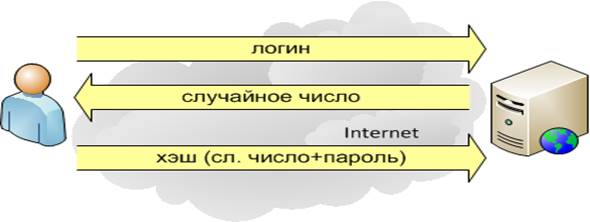

Алгоритм CHAP:

1. пользователь посылает серверу запрос на доступ (login)

2. сервер отправляет клиенту случайное число

3. на основе этого случайного числа и пароля пользователя клиент вычисляет хеш

4. клиент пересылает хеш серверу

5. сервер сверяет присланный хеш со своим вычисленным

6. в случайные промежутки времени сервер отправляет новый и повторяет шаги с 2 по 5.

Протокол CHAP

Основной недостаток - необходимо хранить пароль на сервере.

CRAM - (challenge-response authentication mechanism)

Основан на вычислении имитовставки по алгоритму HMAC, роль симметричного ключа выполняет пароль.

В зависимости от алгоритма хэширования - CRAM-MD5, CRAM-MD4, CRAM-SHA1 и т.д.

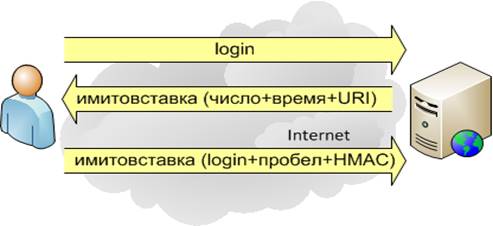

Алгоритм CRAM:

1. пользователь посылает серверу запрос на доступ (login)

2. сервер вычисляет имитовставку с секретным ключом-паролем пользователя для строки (случайное число + временная метка + доменное имя сервера) (например: <1896.697170952@postoffice.reston.mci.net>)

3. сервер отправляет клиенту имитовставку

4. клиент вычисляет имитовставку из строки - (идентификатор клиента (login) + пробел + имитовставка сервера)

5. отправляет серверу

6. сервер сверяет полученное с ожидаемым

Протокол CRAM

В CRAM вместо пароля на сервере может хранится хэш.

Digest access authentication (DIGEST-MD5)

Схема аналогичная CHAP.

Протокол:

запрос клиента (без аутентификации)

ответ сервера (Unauthorized), содержащий

"realm" - строка (например: realm=testrealm@host.com)

"nonce" - случайное число сервера (например: nonce="dcd98b7102dd2f0e8b11d0f600bfb0c093")

клиент вычисляет хэш HA1 = MD5 (username: realm: password)

клиент вычисляет хэш HA2 = MD5 (URI)

клиент вычисляет хэш для ответа Response = MD5(HA1:nonce:nc:cnonce:qop:HA2)

"nc" - счётчика запросов

"cnonce" - клиентское случайное значение

"qop" - код качества защиты

клиент посылает ответ

сервер сравнивает значение полученное и вычисленное

Пример:

HA1 = MD5( "Mufasa:testrealm@host.com:Circle Of Life" )

= 939e7578ed9e3c518a452acee763bce9

HA2 = MD5( "GET:/dir/index.html" ) = 39aff3a2bab6126f332b942af96d3366

Response = MD5( "939e7578ed9e3c518a452acee763bce9:\

dcd98b7102dd2f0e8b11d0f600bfb0c093:\

00000001:0a4f113b:auth:\

39aff3a2bab6126f332b942af96d3366" )

= 6629fae49393a05397450978507c4ef1

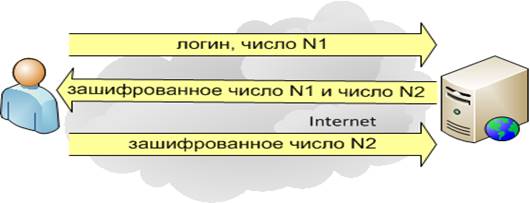

Взаимная аутентификация

Т.к. сервер может быть ложным, необходимо провести взаимную аутентификацию.

клиент отправляет запрос серверу, содержащий его login и случайное число N1

сервер зашифровывает число N1, генерирует случайное число N2, и отправляет их оба клиенту расшифровывает числа (N1,N2) и сравнивает первое (N1) число с N1. Идентичность означает, что сервер обладает тем же уникальным ключом, что и клиент зашифровывает число N2 и результат отправляет серверу

сервер расшифровывает полученное сообщение. При совпадении результата с исходным числом N2, взаимная аутентификация прошла успешно.

Протокол взаимной аутентификации

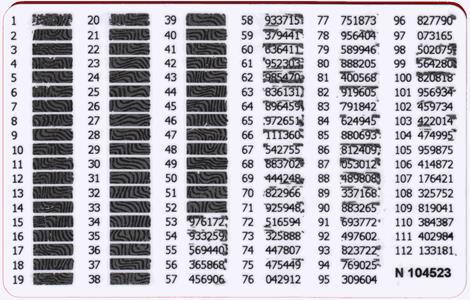

Аутентификация по одноразовым паролям (One-time password)

Различные подходы к созданию одноразовых паролей:

использующие математические алгоритмы для создания нового пароля на основе предыдущих (пароли фактически составляют цепочку, и должны быть использованы в определённом порядке).

основанные на временной синхронизации между сервером и клиентом, обеспечивающей пароль (пароли действительны в течение короткого периода времени)

использующие математический алгоритм, где новый пароль основан на запросе (например. случайное число, выбираемое сервером или части входящего сообщения) и/или счётчике.

Одноразовые пароли клиент может получать:

· на бумаге

· в токене

· пересылкой (по СМС)

пример банковской карты

Многофакторная аутентификация

Иногда используются сразу несколько методов аутентификации.

Например: электронный ключ и логин.

При использовании SIM-карт в мобильных телефонах. Субъект вставляет свою SIM-карту в телефон и при включении вводит свой PIN-код (пароль).

В случае банковской карты. Субъект вставляет свою банковскую карту в банкомат и вводит свой PIN-код (пароль).

Криптография

Криптография с симметричными ключами

Шифры подстановки Шифр Цезаря

Используется подстановка (замена) букв из измененного алфавита. В классическом варианте алфавит получают с помощью сдвига букв на три позиции.

С точки зрения современной парадигмы, можно выделить:

алгоритм (замена букв из полученного с помощью сдвига алфавита)

ключ - k (величина сдвига)

Пример: зашифрованный текст с различными ключами.

k=0 зашифрованный текст с различными ключами

k=1 ибщйхспгбооьк уёлту т сбимйшоьнй лмяшбнй

k=2 йвъкцтрдвппэл фжмуф у твйнкщпэок мнащвок

k=3 кгылчусегррюм хзнфх ф угколърюпл нобъгпл

k=4 лдьмшфтёдссян циохц х фдлпмысярм опвыдрм

k=5 меэнщхужеттао чйпцч ц хемрньтасн пргьесн

k=6 нёюоъцфзёуубп шкрчш ч цёнсоэубто рсдэёто

Шифр Виженера

Используется несколько алфавитов.

Исходный текст: HELLOWORLD

Создается ключевое слово: WELCOM

Ключевое слово повторяется циклически до заполнения всего исходного текста.

|

W |

E |

L |

C |

O |

M |

W |

E |

L |

C |

|

H |

E |

L |

L |

O |

W |

O |

R |

L |

D |

Берем букву исходного теста, выбираем алфавит соответствующий букве ключевого слова, и делаем замену из этого алфавита.

|

W |

E |

L |

C |

O |

M |

W |

E |

L |

C |

|

H |

E |

L |

L |

O |

W |

O |

R |

L |

D |

|

D |

I |

W |

N |

C |

I |

K |

V |

W |

F |

Получили зашифрованный текст: DIWNCIKVWF

Шифр Вернама (одноразовые блокноты)

Каждая страница блокнота является ключом и используется один раз.

Ключ должен обладать тремя свойствами:

1. быть истинно случайным

2. совпадать по размеру с заданным исходным текстом

3. применяться только один раз

Пример ключа:

Алгоритм:

Зашифруем исходный текст "HELLO" ключом "XMCKL"

Каждой букве присваивается порядковый номер в алфавите "A" => 0, "B" => 1 и т.д.

H E L L O исходный текст

7 (H) 4 (E) 11 (L) 11 (L) 14 (O) исходный текст

+ 23 (X) 12 (M) 2 (C) 10 (K) 11 (L) ключ

= 30 16 13 21 25 исходный текст + ключ

= 4 (E) 16 (Q) 13 (N) 21 (V) 25 (Z) исходный текст + ключ (mod 26)

E Q N V Z ? зашифрованный текст

Если число больше 25, то начинают снова с начала алфавита, записывается остаток после вычитания 26 (30-26=4).

Расшифровка:

E Q N V Z зашифрованный текст

4 (E) 16 (Q) 13 (N) 21 (V) 25 (Z) зашифрованный текст

- 23 (X) 12 (M) 2 (C) 10 (K) 11 (L) ключ

= -19 4 11 11 14 зашифрованный текст — ключ

= 7 (H) 4 (E) 11 (L) 11 (L) 14 (O) зашифрованный текст — ключ (mod 26)

H E L L O ? исходный текст

Если число отрицательное то прибавляется 26 (-19+26=7)

Шифры перестановки

исходный текст: простой шифр перестановки

|

п |

т |

и |

е |

т |

в |

|

р |

о |

ф |

р |

а |

к |

|

о |

й |

р |

е |

н |

и |

|

с |

ш |

п |

с |

о |

|

шифрованный текст: птиетв рофрак ойрени сшпсо

Алгоритм: запись по столбцам, считывается по строкам.

Секретный ключ - размер таблицы.

Поточные шифры

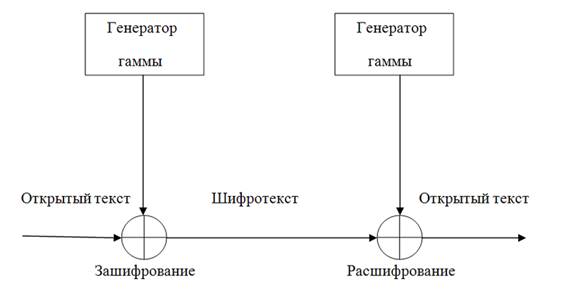

Генератор гаммы выдает ключевой поток бит (гамму), который, например, складывается (XOR-ИСКЛЮЧАЮЩЕЕ ИЛИ) с потоком открытого текста.

Принцип работы поточного шифра

Шифр Вернама (одноразовые блокноты) тоже является поточным шифром.

Алгоритм XOR

Работает с двоичным кодом.

правило:

0+0=0

0+1=1

1+0=1

1+1=0

исходный текст: Wiki

Wiki переведем в двоичный код - 01010111 01101001 01101011 01101001

Секретный ключ: 11110011 11110011 11110011 11110011

Шифрование:

01010111 01101001 01101011 01101001 -

открытый текст

11110011 11110011 11110011 11110011 - секретный ключ

10100100 10011010 10011000 10011010 - шифрованный текст

Расшифрование:

10100100 10011010 10011000 10011010 -

шифрованный текст

11110011 11110011 11110011 11110011 - секретный ключ

01010111 01101001 01101011 01101001 - открытый текст

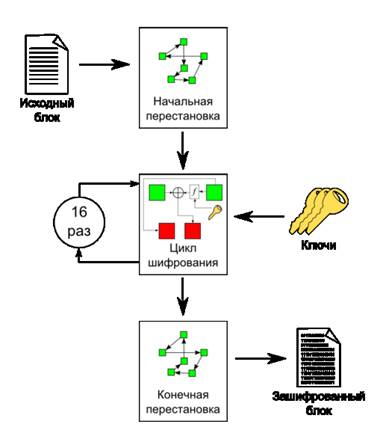

Блочные шифры

Данные шифруются блоками.

DES (Data Encryption Standard)

Данные шифруются блоками с размером 64 бит

Ключ: 56-бит.

4. Реализация технологий брандмауэра

Списки контроля доступа ACL (Access List Control)

Списки управления доступом являются частью комплексной системы безопасности сети. Они позволяют запретить/разрешить определенным хостам доступ к ресурсам сети. Например, в корпоративной сети администраторы могут запретить доступ в интернет определенным пользователям, а остальным наоборот - разрешить.

Запретить/разрешить мы можем на основе IP адресов, портов и задействованных протоколов. На этом принципе и работают списки управления доступом ACL (Access Control List).

Другим примером использования списков доступа является запрет поступающих на маршрутизатор пакетов протокола ICMP. Как мы знаем с помощью ICMP работают утилиты Ping, Traceroute/Tracert. С помощью данных утилит можно просканировать сеть, а это нежелательно с точки зрения политики безопасности каждой сети.

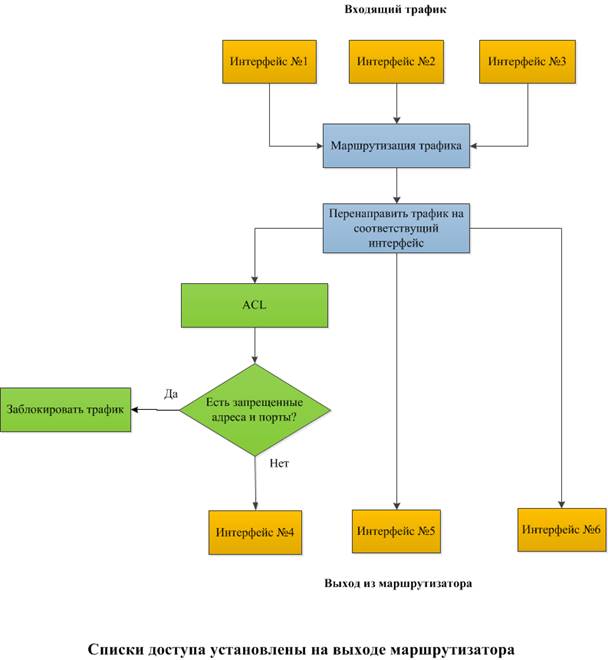

Списки доступа позволяют фильтровать трафик на входе и выходе интерфейса маршрутизатора.

И в чем же разница?

Разница в том, что на входе весь поступающий трафик подвергается фильтрации. Нежелательные пакеты отбрасываются и уже только потом остальные пакеты маршрутизируются:

Когда ACL настроены на выходе интерфейса, то трафик фильтруется сразу же после процесса маршрутизации:

Виды ACL

Cisco IOS поддерживает 3 типа ACL:

· стандартные списки

· расширенные списки

· именованные списки

Стандартные списки позволяют проверять только IP адрес отправителя. Например, в нашем 1-ом примере доступ в интернет Алисе и Кате можно закрыть с помощью стандартного списка. В данном случае блокируется абсолютно весь трафик, проходящий через маршрутизатор. Стандартные списки доступа рекомендуется устанавливать как можно ближе к отправителю.

Расширенные списки позволяют фильтровать пакеты на основе адресов, портов и протоколов получателя и отправителя.

Например, Алисе разрешается использовать электронную почту, но все еще запрещается использовать остальной доступ в интернет. Кате же разрешены звонки по интернет и запрещены все остальные службы интернет.

Электронная почта работает по протоколам POP/SMTP (порты 110/ 25). Следовательно можно внести исключение в списки доступа исходя из выше описанных условий.

То же самое касается и IP телефонии - выбираем задействованный протокол и порт и вносим в список доступа.

Расширенные списки рекомендуется устанавливать ближе к получателю.

Именованные списки являются теми же стандартными и расширенными ACL, однако предоставляют более гибкие возможности для редактирования

Пример использования списков доступа

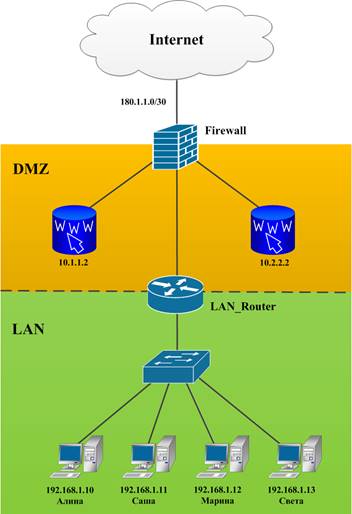

Рассмотрим сеть:

Сеть состоит из 3 частей:

· Внутренняя сеть - основная инфраструктура локальной сети любого предприятия.

· Демилитаризованная зона DMZ - в ней располагаются сервера, которые доступны из интернета. Доступ во внутреннюю сеть из этой зоны закрыт из соображений безопасности.

· Внешняя сеть - связывается напрямую с провайдером. Обычно состоит из маршрутизаторов и сетевых экранов (firewalls).

Именно по этому принципу и строятся сети предприятий.

Задача следующая:

· Всем серверам из DMZ запретить доступ во внутреннюю сеть

· Всем серверам из DMZ разрешить двустороннюю связь в интернет

· Пользователям из интернета разрешить доступ на серверы в DMZ, учитывая протокол взаимодействия и порты TCP/UDP

· Разрешить доступ внутренним пользователям на серверы DMZ

· Запретить Алине и Саше доступ в интернет и DMZ, то есть они могут работать только во внутренней сети.

Контроль доступа на основе контекста - Context-based access control

Контроль доступа на основе контекста ( CBAC ) - это функция программного обеспечения брандмауэра , которая интеллектуально фильтрует пакеты TCP и UDP на основе информации о сеансе протокола прикладного уровня . Его можно использовать для интрасетей , экстранетов и интернета . CBAC можно настроить так, чтобы разрешить указанный трафик TCP и UDP через брандмауэр, только если соединение инициируется изнутри сети, нуждающейся в защите. (Другими словами, CBAC может проверять трафик для сеансов, исходящих из внешней сети.) Однако, хотя в этом примере обсуждается проверка трафика для сеансов, исходящих из внешней сети, CBAC может проверять трафик для сеансов, исходящих с любой стороны межсетевого экрана. Это основная функция межсетевого экрана с отслеживанием состояния . Без CBAC фильтрация трафика ограничена реализациями списков доступа, которые проверяют пакеты на сетевом уровне или, самое большее, на транспортном уровне . Однако CBAC проверяет не только информацию сетевого и транспортного уровней, но и информацию протокола прикладного уровня (например, информацию о FTP- соединении), чтобы узнать о состоянии сеанса TCP или UDP. Это позволяет поддерживать протоколы, которые включают несколько каналов, созданных в результате согласования в канале управления FTP. Большинство мультимедийных протоколов, а также некоторые другие протоколы (например, FTP, RPC и SQL * Net) включают несколько каналов управления. CBAC проверяет трафик, проходящий через межсетевой экран, чтобы обнаруживать и управлять информацией о состоянии для сеансов TCP и UDP. Эта информация о состоянии используется для создания временных отверстий в списках доступа брандмауэра, чтобы разрешить обратный трафик и дополнительные подключения к данным для допустимых сеансов (сеансов, исходящих из защищенной внутренней сети). CBAC работает через глубокую проверку пакетов, и поэтому Cisco называет это «межсетевым экраном IOS» в своей межсетевой операционной системе (IOS). CBAC также предоставляет следующие преимущества: Предотвращение и обнаружение отказов в обслуживании Оповещения в реальном времени и контрольные журналы Контроль доступа на основе контекста - https://ru.xcv.wiki/wiki/Context-based_access_control

CBAC может также использоваться с преобразованием сетевых адресов (NAT), но конфигурация в настоящем документе прежде всего касается анализа в чистом виде. При реализации NAT списки контроля доступа должны отражать глобальные адреса, а не реальные адреса.

Перед настройкой необходимо ответить на следующие вопросы.

· Какой трафик требуется выпускать?

· Какой трафик требуется впускать?

· Какой трафик требуется анализировать?

· Какие виды трафика требуется выпускать из сети?

Виды трафика, которые требуется выпускать из сети, зависят от политики безопасности на объекте, но в этом обобщенном примере разрешается весь исходящий трафик. Если список контроля доступа запрещает все виды трафика, то исходящий трафик запрещается полностью. Укажите исходящий трафик при помощи этого расширенного списка контроля доступа:

· access-list 101 permit ip [source-network] [source-mask] any

· access-list 101 deny ip any any

Какие виды трафика требуется впускать в сеть?

Виды впускаемого трафика определяются политикой безопасности на объекте. Однако логичный ответ – любые виды трафика, не несущие вреда для сети.

В этом примере имеется список видов трафика, которые разумно пропускать в сеть. Обычно допустим трафик протокола управляющих сообщений Интернет (ICMP), но он может быть уязвимым для DOS-атак. Ниже приведен пример списка контроля доступа для входящего трафика.

Расширенный список контроля доступа IP 101

permit tcp 10.10.10.0 0.0.0.255 any (84 matches)

permit udp 10.10.10.0 0.0.0.255 any

permit icmp 10.10.10.0 0.0.0.255 any (3 matches)

deny ip any any

Расширенный список контроля доступа IP 102

permit eigrp any any (486 matches)

permit icmp any 10.10.10.0 0.0.0.255 echo-reply (1 match)

permit icmp any 10.10.10.0 0.0.0.255 unreachable

permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

permit icmp any 10.10.10.0 0.0.0.255 echo (1 match)

permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

deny ip any any (62 matches)

access-list 101 permit tcp 10.10.10.0 0.0.0.255 any

access-list 101 permit udp 10.10.10.0 0.0.0.255 any

access-list 101 permit icmp 10.10.10.0 0.0.0.255 any

access-list 101 deny ip any any

access-list 102 permit eigrp any any

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo-reply

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 unreachable

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 echo

access-list 102 permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

access-list 102 deny ip any any

Список контроля доступа 101 используется для исходящего трафика. Список контроля доступа 102 используется для входящего трафика. Списки контроля доступа разрешают только маршрутный протокол, усовершенствованный внутренний протокол маршрутизации сетевых интерфейсов (EIGRP) и указанные типы входящего трафика ICMP.

В этом примере сервер на стороне Ethernet маршрутизатора недоступен из Интернета. Список контроля доступа запрещает установление сеанса. Для получения доступа необходимо изменить список контроля доступа, разрешив диалог. Для изменения списка контроля доступа удалите список контроля доступа, отредактируйте его и повторно примените обновленный список контроля доступа.

Необходимость удаления списка контроля доступа 102 перед его редактированием и повторным применением вызвана наличием оператора «deny ip any any» в конце списка контроля доступа. В этом случае добавление новой записи перед удалением списка контроля доступа привело бы к появлению новой записи после оператора deny. Таким образом, обращения к этой записи никогда бы не происходило.

В этом примере добавляется упрощенный протокол электронной почты (SMTP) только для 10.10.10.1.

Расширенный список контроля доступа IP 102

permit eigrp any any (385 matches)

permit icmp any 10.10.10.0 0.0.0.255 echo-reply

permit icmp any 10.10.10.0 0.0.0.255 unreachable

permit icmp any 10.10.10.0 0.0.0.255 administratively-prohibited

permit icmp any 10.10.10.0 0.0.0.255 packet-too-big

permit icmp any 10.10.10.0 0.0.0.255 echo

permit icmp any 10.10.10.0 0.0.0.255 time-exceeded

permit tcp any host 10.10.10.1 eq smtp (142 matches)

Какие виды трафика требуется анализировать?

CBAC в операционной системе Cisco IOS поддерживает следующие виды трафика:

|

Ключевое слово |

Протокол |

|

cuseeme |

Протокол CUSeeMe |

|

ftp |

Протокол передачи файлов (FTP) |

|

h323 |

Протокол H.323 (например, Microsoft NetMeeting или Intel Video Phone) |

|

http |

Протокол HTTP |

|

rcmd |

R-команды (r-exec, r-login, r-sh) |

|

realaudio |

Протокол Real Audio |

|

rpc |

Протокол удаленного вызова процедур (RPC) |

|

smtp |

Упрощенный протокол передачи электронной почты (SMTP) |

|

sqlnet |

Сетевой протокол SQL |

|

streamworks |

Протокол StreamWorks |

|

tcp |

Протокол TCP |

|

tftp |

Протокол TFTP |

|

udp |

Протокол дейтаграмм пользователя |

|

vdolive |

Протокол VDOLive |

Брандмауэр зональной политики (англ. Zone-Based Policy firewall или ZFW) — межсетевой экран, являющийся одним из компонентов программного обеспечения Cisco IOS. ZFW используется для настройки правил доступа между сетями. Предшественником ZFW был классический брандмауэр с контролем состояния (контроль доступа на основе содержимого или CBAC). Впервые zone-based firewall был представлен в Cisco IOS

CBAC следует применять, когда взаимодействуют два интерфейса. ZFW же следует использовать, когда есть несколько интерфейсов. При использовании CBAC генерируемый роутером трафик не проверяется по умолчанию. Основное неудобство CBAC в том, что нужно иметь политики проверки трафика на каждом интерфейсе, то есть CBAC настраивается для каждого интерфейса вручную. В ZFW достаточно настроить зоны и при необходимости добавлять туда интерфейсы. При наличии большого количества интерфейсов настроить зоны оказывается быстрее, чем настраивать каждый интерфейс

Основные этапы настройки политики брандмауэра

Эта процедура может использоваться для настройки ZFW. Последовательность действий не важна, но все же некоторые действия должны быть выполнены по порядку. Например, прежде чем присваивать интерфейсы зонам, зоны нужно определить и настроить. Так же не получится применить к паре зон ненастроенную карту политик.

· Определить зоны (zone).

· Определить пары зон (zone-pair).

· Определить карты классов (class-map), описывающие трафик, к которому будет применена политика при пересечении пары зон.

· Определить карты политик (policy-map), где указано, какое действие нужно применять в отношении трафика карт классов.

· Применить карты политик к парам зон.

· Присвоить интерфейсы зонам.

Карты классов определяют трафик для применения политики. Сортировка трафика происходит с помощью команды match в карте классов (class-map)

Access-group — список контроля доступа может фильтровать трафик на основе IP-адреса источника и получателя, а также порта источника и получателя.

Protocol — протоколы транспортного уровня (TCP, UDP и ICMP) и службы приложения (например, DNS, HTTP и др.).

Class-map — подчиненная карта классов, представляющая дополнительные критерии соответствия, которые вложены в другую карту классов.

Not — критерий not указывает на то, что будет использоваться любой трафик, группа, протокол или карта классов.

Для определения порядка применения критериев соответствия в картах классов применяются операторы match-any или match-all. Если выбрано match-any, то трафик должен удовлетворять только одному из критериев соответствия. Если выбрано match-all, то трафик должен удовлетворять всем критериям карты классов. Сначала должны применяться более конкретные критерии соответствия, затем — более общие.

Действия брандмауэра:

Отбросить — это действие, применяемое ко всему трафику по умолчанию. Трафик отбрасывается ZFW'ом «бесшумно», то есть узел, от которого поступил трафик, не получает уведомления об отбрасывании. Такое поведение отличается от поведения, при использовании ACL, когда брандмауэр отправляет узлу, отправившему трафик, ICMP сообщение, что «узел недоступен». Однако, если требуется уведомление, при настройке можно указать параметр журнала, который позволит уведомить системный журнал о том, что трафик был отброшен брандмауэром.

Пропустить — трафик, переходящий из одной зоны в другую, пропускается. Если, например, трафик пропускается из первой зоны во вторую, то из второй зоны трафик не будет пропущен в первую, то есть действие «пропустить» работает только в одном направлении. Для разрешения перехода трафика из второй зоны в первую нужно провести соответствующую настройку. «Пропускание» будет полезно при использовании протоколов IPSec разных стандартов из-за предсказуемости их поведения.

Проверка — трафик проверяется на основании состояния. Например, если трафик идет из первой зоны во вторую, то брандмауэр сохраняет данные о подключении и о сеансе для трафика, использующего протоколы TCP или UDP. Значит брандмауэр автоматически разрешает и обратный трафик из второй зоны в первую, в ответ, например, на какие-нибудь запросы из первой зоны. Кроме того, можно настроить проверку приложения и управление протоколами службы передачи данных приложения, если передается что-то важное или уязвимое. Так же есть возможность сохранять время начала подключения, сеанса, окончания сеанса, продолжительность подключения, объем переданных данных, адреса отправителя и получателя.

Некоторые другие возможности брандмауэра:

Регулировка скорости. Начиная с версии 12.1(5)T, в Cisco IOS добавлена возможность ограничения скорости трафика путем ограничения номинальной скорости и размера пакета. А с версии 12.4(9)T в ZFW добавлена функция регулировки трафика, совпадающая с тем, что определено в конкретной карте классов. Здесь предлагается описывать трафик, применять политику ZWF и регулировать полосу пропускания из одной точки конфигурации, вместо конфигурирования каждого интерфейса по отдельности.

При помощи ZFW можно указать полосу пропускания в байтах в секунду или в битах в секунду, однако установить процент пропускания не удастся. Применять регулирование скорости можно как совместно с настройкой каждого интерфейса, так и по отдельности.

Защита против DoS-атак: ZFW, заметив значительные изменения сетевой активности, оповещает инженеров и снижает нежелательную сетевую активность, чтобы снизить ее воздействие на маршрутизатор. Для этого в ZFW встроены счетчики для каждого класса.

Существует возможность ограничить трафик сеанса, можно также ограничить количество сеансов для заданной карты классов, которая, например, пересекает пару зон. Это дополнение к существующей возможности применять защиту от DoS-атак.

Проверка приложений

Приложения прикладного уровня модели OSI могут отправлять и принимать сообщения, связанные как с нежелательными уязвимостями, так и с полезными возможностями, а значит, следует ограничить действия служб приложений, то есть фильтровать сообщения.

ZFW позволяет управлять службами следующих приложений:

· HTTP

· SMTP

· POP3

· IMAP

· и другими.

Фильтрация по URL-адресам

ZFW может фильтровать URL-адреса, создавая «белые» и «черные» списки.

Настройка происходит в карте параметров с параметром urlfilter:

parameter-map type urlfilter [websense-parmap_name]

exclusive-domain deny [domain_name_1]

exclusive-domain permit [domain_name_2]

В строке deny определены запрещенные url-адреса, а в строке permit — разрешенные.

5. Реализация технологий предотвращения вторжения

IPS (Intrusion Prevention System) — система предотвращения вторжений.

IPS является частным случаем IDS (Intrusion Detection System — Система обнаружения вторжений или СОВ, как ее кратко называют в России).

Идея о создании IDS появилась после выхода статьи “Computer Security Threat Monitoring and Surveillance” Джеймса Андерсона, аж в 1980 году! Довольно занятная статья и самое главное актуальная по сей день.

Спустя 6 лет, в 1986 году Дороти Деннинг и Питер Нейман опубликовали первую теоретическаю модель IDS, которая наверно до сих пор является основой для современных систем. Далее было довольно много различных разработок, но все они в основном сводились к использованию трех методов обнаружения вторжений:

· Сигнатурный анализ;

· Эвристический анализ;

· Обнаружение аномалий.

Одним из ключевых моментов в развитии IDS стало появление библиотеки libpcap в 1998 году. Разработали ее ребята из Национальной лаборатории им. Лоуренса в Беркли. В этом же году был разработан снифер пакетов APE использующий пакет libpcap. Через месяц APE был переименован во всем известный Snort. Автором Snort-а является Мартин Рёш.

Позже была основана компания Sourcefire (в 2001 году) и проект Snort продолжил свое стремительное развитие уже в рамках компании Sourcefire и стал фактически стандартом среди IDS решений. Snort имеет открытый исходный код, чем и пользуется большинство современных производителей ИБ решений (особенно отечественные компании).

В 2003 г. компания Gartner констатировала неэффективность IDS и необходимость перехода на IPS системы (т.е. сменить детект на превент). После этого разработчики IDS стали оснащать свои решения режимом IPS. Snort естественно может работать как в IDS, так и в IPS режиме (т.е. на предотвращение).

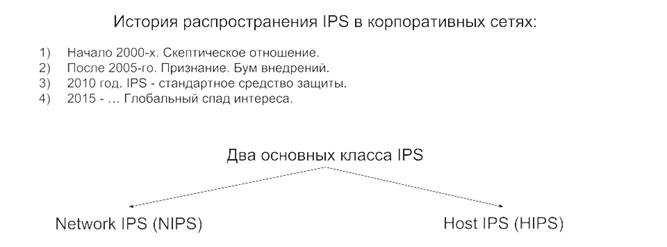

IPS в корпоративных сетях

Первый бета релиз был в 2009 году. За разработку отвечает компания Open Information Security Foundation (OISF).

В 2013 году Sourcefire была поглощена компанией Cisco. При этом Snort продолжает оставаться проектом с открытым исходным кодом, а его коммерческая версия продается под брендом Cisco FirePower.

В грубом приближении все IPS-решения можно разделить на два класса:

NIPS работает на уровне сети, т.е. сканирует проходящий/транзитный трафик.

HIPS работает на уровне компьютера пользователя, т.е. с тем трафиком, который предназначен непосредственно этому компьютеру, ну либо генерирует сам хост.

Inline mode. - “в разрыв”. Т.е. реальный сетевой трафик проходит через IPS. IPS в данном случае работает как обычный бридж (т.е. на втором уровне модели OSI). Данный режим самый оптимальный с точки зрения защиты. В случае обнаружения атаки, IPS может сразу заблокировать сессию и компьютер атакующего. Есть конечно и негативные моменты в виде false positive срабатываний, ну т.е. ложных срабатываний, когда IPS блочит нормальный трафик. Но это отдельная тема, мы чуть позже ее обсудим.

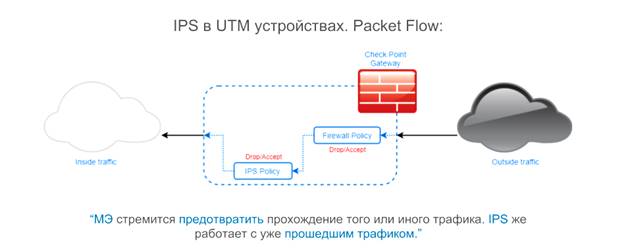

Promiscuous mode — режим мониторинга. Как правило в таком режиме IPS “вешается” на SPAN-порт, который “зеркалирует” на устройство КОПИЮ! трафика. В этом варианте, IPS автоматически превращается в IDS, т.к. он работает уже не с реальном трафиком и у него нет возможности оперативно блокировать атаки. Т.е. это плохой вариант, когда требуется максимальная защищенность.

С точки зрения обработки трафика, пакеты сначала проверяются firewall-ом и если они разрешены соответствующими аксес листами, то только тогда включается IPS и начинает проверять проходящий трафик. Собственно этот алгоритм обработки трафика раскрывает концептуальное различие между Межсетевым экраном и Системой предотвращения вторжений.

“Межсетевой экран стремится предотвратить прохождение того или иного трафика. IPS же работает с уже прошедшим трафиком.”

Это логично не только с точки зрения безопасности, но и с точки зрения производительности. Зачем исследовать трафик, который может быть быстро отброшен фаерволом с минимальными ресурсными затратами. Это к вопросу, стоит ли ставить IPS перед firewall-ом. Однозначно нет! Только представьте сколько “левого” трафика будет на него сыпаться от разных ботов, которые сканируют в Интернете все подряд.

Типичные заблуждения на счет IPS

1. IPS защищает только от атак сетевого уровня

IPS может проверять и скачиваемые файлы! И если файл содержит exploit, то IPS заблокирует его скачивание быстрее чем Anti-Virus, т.к. IPS работает в потоке трафика, а Anti-Virus вынужден ждать пока в буфер скачается весь файл. Т.е. IPS проверяет такие файлы как pdf, doc, xls и многое другое.

2. IPS не надо часто обновлять

IPS с актуальными базами это очень важно. Если сигнатуры старые, то IPS просто в пустую молотит трафик и бесцельно расходует системные ресурсы.

3. IPS существенно снижает производительность устройства

Включение IPS увеличивает нагрузку и на процессор и на оперативную память.

4. IPS трудно настраивать

Многие IPS решения до сих пор сложны.

Сигнатуры

Для правильной идентификации вторжения IDP использует профиль признаков или образцов (шаблонов), связанных с различными типами атак. Определенные образцы вирусов и атак, известные как сигнатуры, хранятся в базе данных локальной системы NetDefendOS и используются IDP-модулем при анализе трафика. Каждая IDP-сигнатура имеет свой уникальный номер.

Приведем пример простой атаки с использованием FTP-сервера. Злоумышленник может восстановить файл пароля "passwd" от FTP-сервера, используя FTP-команду RETR passwd. Сигнатура, ищущая ASCII-текст RETR и passwd, найдет соответствие и укажет на возможное вторжение. В рассмотренном примере образец найден в открытом тексте, также соответствие с образцом определяется и при использовании двоичных данных.

Обнаружение неизвестных угроз

При создании вторжений за основу часто берется использовавшийся ранее код, что с большой скоростью порождает новые атаки. Для предотвращения атак такого типа D-Link использует метод, в котором модуль сканирует многократно используемые компоненты и сопоставляет их с образцом на соответствие.

Типы IDP сигнатур

IDP предлагает три типа сигнатур, различающиеся уровнем защиты от угроз:

· Сигнатуры предотвращения вторжений (IPS – Intrusion Protection Signatures) – сигнатуры с очень высокой точностью. Рекомендуется использование действия Protect. Эти сигнатуры могут обнаружить попытки перехвата управления и сканеры сети (типа Nmap).

· Сигнатуры обнаружения вторжения (IDS – Intrusion Detection Signatures) – способны обнаруживать события, которые могут оказаться вторжениями. Эти сигнатур менее точны, чем IPS, поэтому перед действием Protect рекомендуется использовать действие Audit .

· Политики сигнатур (Policy Signatures) – обнаруживают различные типы приложений трафика и могут использоваться для блокировки определенных приложений (например, совместный доступ к файлам или мгновенная передача сообщений).

Дальнейшее развитие IDS

IPS и IDPS

IPS, или система предотвращения вторжения, — следующий шаг в развитии систем сетевой защиты. IPS сообщает об угрозе, а также предпринимает самостоятельные действия. Сегодня практически не осталось чистых IPS, рынок предлагает большой выбор IDPS (Intrusion Detection and Prevention Systems). IDPS выявляют атаки и принимают запрограммированные действия: Pass, Alert, Drop, Reject.

Правила IDPS

IDPS-системы допускают некоторый процент ложных отрицательных (false negative) и ложных положительных (false positive) реакций. Чтобы минимизировать ложные срабатывания, IDPS позволяют задать пороговые значения для реакций — например, установить значение допустимого увеличения трафика в будние дни. Администратор, ответственный за IDS, задает его в консоли управления.

К примеру, если текущий сетевой трафик ниже заданного порога, то он будет пропускаться (pass). Если трафик превышает порог, то на консоль поступит уведомление или тревога (alert). Пакеты, соответствующие заданным условиям (содержат вредоносный скрипт), будут отброшены (drop). Также консоль позволяет задать уровень угрозы— указать, насколько опасна та или иная угроза. Пакет может быть не только отброшен, но и отклонен (reject) с уведомлением адресата и отправителя. Кроме того, IDPS умеют отправлять письма ответственному лицу в случае угрозы.

Вместе с каждым правилом прописывается и дальнейшее действие. Например, не только прекратить дальнейший анализ пакета или отбросить его, но также сделать об этом запись в лог.

UTM — Unified Threat Management

UTM — это универсальный пакет утилит, сочетающий в себе множество мелких модулей защиты, своеобразный полицейский участок внутри сети. UTM бывают программными или аппаратными и, как правило, включают в себя сразу IDS, IPS, файервол, а зачастую и антивирус, прокси-сервер, почтовые фильтры, VPN и т.д. Объединенный контроль угроз — это единая система, поэтому не нужно платить за каждый модуль в отдельности. Вы экономите не только деньги, но и время на установку и настройку ПО — ключевое преимущество UTM.

В этом же заключается недостаток: UTM — единственная точка защиты, хоть и хорошо защищенная. Злоумышленники столкнутся не с несколькими системами, а только с одной, победив которую они получат доступ к сети.

DPI и NGFW

Файервол нового поколения — это следующий виток развития систем сетевой защиты. Если UTM набирали популярность с 2009, то файервол нового поколения — наши дни. Несмотря на то, что появление NGFW датируется тем же 2009 годом, распространялись они медленно. Главные отличия NGFW в том, что они открывают возможность DPI (Deep Packet Inspection) и позволяют выбирать только те функции защиты, которые нужны сейчас.

DPI — это глубокий анализ пакетов. Файервол нового поколения, который читает содержимое пакетов, перехватывает только те, что имеют запрещенное содержимое.

PIDS не имеет смысла ставить перед файерволом, внутри сети, а NGFW включает сразу все элементы, поэтому ее можно ставить куда угодно.

Система обнаружения вторжений может быть установлена перед файерволом c внутренней стороны сети. В таком случае IDS будет анализировать не весь трафик, а только тот, что не был заблокирован файерволом. Это логично: зачем анализировать данные, которые блокируются. К тому же это снижает нагрузку на систему.

DS ставят также и на внешней границе сети, после файервола. В таком случае она фильтрует лишний шум глобальной сети, а также защищает от возможности картирования сети извне. При таком расположении система контролирует уровни сети с 4 по 7 и относится к сигнатурному типу. Такое развертывание сокращает число ложноположительных срабатываний.

Другая частая практика — установка нескольких копий системы обнаружения вторжений в критичных местах для защиты сети по приоритету важности. Также допускается установка IDS внутри сети для обнаружения подозрительной активности.

Место установки необходимо выбирать в соответствии с вашими требованиями к IDS, располагаемыми средствами и размерами сети.

6. Безопасность локальной сети

Начиная с 1988 г., с началом широкого применения международных сетей передачи данных общего пользования (Интернет), темпы роста сетевой преступности увеличиваются год от года в геометрической прогрессии. По оценкам экспертов Международного центра безопасности Интернет — CERT Coordination Center, — число инцидентов, связанных с нарушениями сетевой безопасности, выросло с 1988 г. в 10 тыс. раз

Удаленные атаки на информационные ресурсы через сети передачи данных несут в себе угрозу национальной безопасности. Эта угроза настолько серьезна, что вынуждает правительство РФ идти на дополнительные административные меры по защите информации, вплоть до отключения государственных учреждений от международных сетей передачи данных общего пользования: “...Субъектам международного информационного обмена в Российской Федерации запрещено осуществлять включение информационных систем, сетей связи и автономных персональных компьютеров, в которых обрабатывается информация, содержащая сведения, составляющие государственную тайну, и служебная информация ограниченного распространения, а также для которых установлены особые правила доступа к информационным ресурсам, в состав средств международного информационного обмена, в том числе в международную ассоциацию сетей “Интернет”” (Указ Президента РФ от 12.05.2004 № 611 “О мерах по обеспечению информационной безопасности Российской Федерации в сфере международного информационного обмена”).

Одними из основных причин, провоцирующих рост сетевой преступности, являются несовершенство существующих средств и методов сетевой защиты и неэффективность противодействия этих средств ряду информационных угроз. По отчетам того же Международного центра безопасности Интернет CERT, число уязвимостей, обнаруживаемых ежегодно в программном обеспечении систем сетевой защиты, с 1995 г. возросло более чем в 20 раз, причем наблюдается устойчивая тенденция их роста

Согласно данным специализированного сайта по безопасности Zone-H, 31,4% успешных информационных атак через сеть общего пользования происходит через незакрытые известные уязвимости, 24,2% — из-за ошибок в настройках, 21,1% — через ранее неизвестные уязвимости, 16,3% атак осуществляются с применением “грубой силы” и, наконец, 4,7% приходится на остальные атаки.

Как видно из приведенных данных, 52,5% преступлений в сетях совершаются в результате ошибок в проектировании и специфицировании ПО и 24,2% — из-за ошибок администрирования (например, согласно исследованиям, проведенным ассоциацией ICSA, до 70% всех межсетевых экранов имеют различные ошибки в конфигурации). Для “закрытия” такого рода уязвимостей системы сетевой защиты, построенные по принципу разграничения и контроля доступа, малоэффективны. Если некий информационный сервис открыт и доступен через сеть (по ошибке администратора или согласно установленной политике безопасности), то, при наличии уязвимостей в реализующем этот сервис ПО, сетевая атака с их использованием может быть успешно проведена.

Таким образом, можно сделать следующий вывод: большинство нарушений в области информационной безопасности в сетях нельзя полностью контролировать только традиционными средствами защиты на основе разграничения и контроля доступа (межсетевые экраны и т. п.), независимо от того, происходят нарушения из-за наличия ошибок в сетевом ПО или в настройках системы защиты. Поэтому необходимо принимать превентивные меры по обеспечению сетевой защиты и разрабатывать политику сетевой безопасности на базе технологий, позволяющих реализовать упреждающие стратегии защиты, таких, например, как MPLS VPN (виртуальные частные сети на основе протоколов MPLS).

Можно выделить четыре основные группы таких угроз:

· первая группа — это вирусные атаки, с которыми, согласно статистике, так или иначе связаны до 70% всех сетевых инцидентов;

· вторая — это рассылка спама, которая больше относится к такой области информационной безопасности, как защита от информации;

· третья — это атаки типа “отказ в обслуживании” и наиболее опасная их разновидность — распределенная атака “отказ в обслуживании”;

· четвертая — это атаки с использованием уязвимостей ПО открытых информационных сервисов, ошибок программирования и настройки.

Традиционные средства и методы борьбы с этими угрозами основаны на принципе установки разнообразных “информационных барьеров” — межсетевых экранов и сетевых фильтров, систем обнаружения вторжения, активного аудита, сканеров безопасности (сюда же можно отнести различные обманные системы, mail sweeper, mime sweeper). Средства и методы построения виртуальных частных сетей (VPN) отличаются от тТрадиционного подхода к защите сетей на основе “информационных барьеров”. Они позволяют строить выделенные, или частные, сети на базе разделяемой сетевой инфраструктуры и таким образом реализовать упреждающую, превентивную стратегию защиты сети.

Условно сети VPN можно разделить на три основные группы по способу реализации:

• традиционные сети VPN на основе криптографических сервисов шифрования и аутентификации данных, реализованных в таких протоколах, как IPSec;

• традиционные сети VPN на основе разделения каналов второго уровня (Frame Relay, ATM, Ethernet VLAN);

• сети VPN на основе разделения таблиц коммутации и маршрутизации (MPLS VPN).

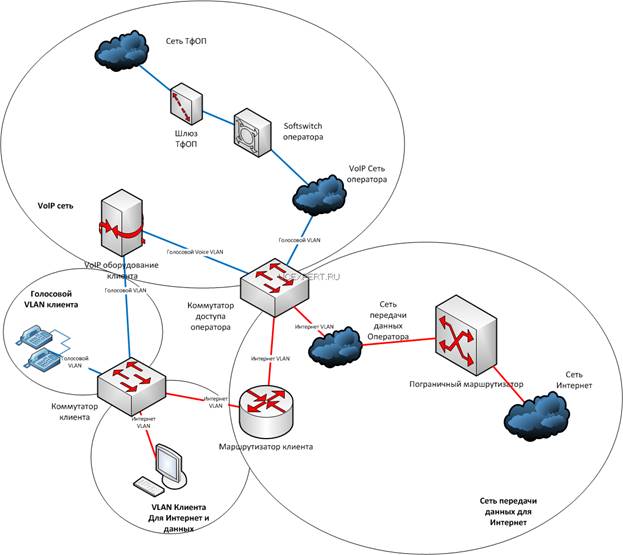

Традиционные сети VPN