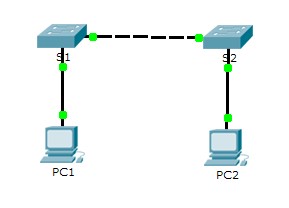

Packet Tracer: настройка исходных параметров коммутатора

Часть 1. Проверка конфигурации коммутатора по умолчанию

Часть 2. Настройка базовых параметров коммутатора

Часть 3. Настройка баннера MOTD

Часть 4. Сохранение файлов конфигурации в NVRAM Часть 5. Настройка

коммутатора S2

В этом задании вам необходимо настроить основные параметры коммутатора. Необходимо обеспечить безопасность доступа к интерфейсу командной строки (CLI) и портам консоли с помощью зашифрованных и текстовых паролей. Вы также изучите способы конфигурации сообщений, которые будут адресованы пользователям, выполняющим вход в систему коммутатора. Эти баннерные сообщения также предупреждают пользователей о том, что несанкционированный доступ запрещён.

Шаг 1: Вход в привилегированный режим.

В привилегированном режиме доступны все команды коммутатора. Но в связи с тем, что многими из привилегированных команд задаются рабочие параметры, привилегированный доступ должен быть защищён паролем во избежание несанкционированного использования.

К привилегированному набору команд относятся те, которые содержатся в пользовательском режиме, а также команда configure, при помощи которой выполняется доступ к остальным командным режимам.

a. Щёлкните S1 и откройте вкладку CLI. Нажмите клавишу ВВОД.

b. Перейдите в привилегированный режим, выполнив команду enable.

Switch> enable

Switch#

Обратите внимание, что изменённая в конфигурации строка будет отражать привилегированный режим.

Шаг 2: Просмотрите текущую конфигурацию коммутатора.

a. Выполните команду show running-config.

Switch# show running-config

b. Ответьте на следующие вопросы.

Сколько у маршрутизатора интерфейсов FastEthernet? _______

Сколько у маршрутизатора интерфейсов Gigabit Ethernet? _______ Каков диапазон значений, отображаемых в vty-линиях? ______________ Какая команда отображает текущее содержимое NVRAM?

____________________________________________________________________________________ Почему коммутатор отвечает сообщением startup-config is not present?

____________________________________________________________________________________

____________________________________________________________________________________

Шаг 1: Назначение коммутатору имени.

Для настройки параметров коммутатора, возможно, потребуется переключаться между режимами настройки. Обратите внимание, как изменяется строка приглашения при переходе по разделам коммутатора.

Switch# configure terminal

Switch(config)# hostname S1

S1(config)# exit

S1#

Шаг 2: Безопасный доступ к консоли.

Для обеспечения безопасного доступа к консоли перейдите в режим config-line и установите для консоли пароль letmein.

S1# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)# line console 0

S1(config-line)# password letmein

S1(config-line)# login S1(config-line)# exit

S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Для чего нужна команда login?

_______________________________________________________________________________________

Шаг 3: Убедитесь, что доступ к консоли защищён паролем.

Выйдите из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль.

S1# exit

Switch con0 is now available Press RETURN to get started.

User Access Verification Password:

S1>

Примечание. Если коммутатор не выводит запрос на ввод пароля, значит, вы не настроили параметр login в шаге 2.

Шаг 4: Безопасный доступ в привилегированном режиме.

Установите для enable пароль c1$c0. Этот пароль ограничивает доступ к привилегированному режиму.

Примечание. Символ 0 в c1$c0 — это цифра ноль, а не буква «O». Этот пароль не будет действительным, пока вы его не зашифруете в шаге 8.

S1> enable

S1# configure terminal

S1(config)# enable password c1$c0

S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console S1#

Шаг 5: Убедитесь, что доступ к привилегированному режиму защищён паролем.

a. Выполните команду exit ещё раз, чтобы выйти из коммутатора.

b. Нажмите клавишу <ВВОД>, после чего вам будет предложено ввести пароль:

User Access Verification Password:

c. Первый пароль относится к консоли, который был задан для line con 0. Введите этот пароль, чтобы вернуться в пользовательский режим.

d. Введите команду для доступа к привилегированному режиму.

e. Введите второй пароль, который был задан для ограничения доступа к привилегированному режиму.

f. Проверьте конфигурацию, изучив содержимое файла running-configuration:

S1# show running-configuration

Обратите внимание, что пароли для консоли и привилегированного режима отображаются в виде обычного текста. Это может представлять риск для системы безопасности, если за вашими действиями наблюдают из-за спины.

Шаг 6: Настройка зашифрованного пароля для доступа к привилегированному режиму.

Пароль для enable нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Установите для команды «enable» пароль itsasecret.

S1# config t

S1(config)# enable secret itsasecret

S1(config)# exit

S1#

Примечание. Пароль enable secret переопределяет пароль enable. Если для коммутатора заданы оба пароля, для перехода в привилегированный режим нужно ввести пароль enable secret.

Шаг 7: Убедитесь в том, что пароль «enable secret» добавлен в файл конфигурации.

a. Введите команду show running-config ещё раз, чтобы проверить новый пароль enable secret.

Примечание. Команду show running-config можно сократить до

S1# show run

b. Что отображается при выводе пароля enable secret? ______________________________________

c. Почему пароль enable secret отображается не так, как заданный пароль?

____________________________________________________________________________________

Шаг 8: Шифрование паролей для консоли и привилегированного режима.

Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable и console хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption.

S1# config t

S1(config)# service password-encryption S1(config)# exit

Если установить на коммутаторе другие пароли, они будут храниться в файле конфигурации в виде обычного текста или в зашифрованном виде? Объясните, почему?

_______________________________________________________________________________________

Шаг 1: Настройка сообщения ежедневного баннера (MOTD).

В набор команд Cisco IOS входит команда, которая позволяет настроить сообщение, которое будет показываться всем, кто входит в систему на коммутаторе. Это сообщение называется ежедневным баннером (MOTD). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD.

S1# config t

S1(config)# banner motd "This is a secure system. Authorized Access Only!"

S1(config)# exit

%SYS-5-CONFIG_I: Configured from console by console

S1#

Когда будет отображаться этот баннер?

_______________________________________________________________________________________ Зачем на всех коммутаторах должен быть баннер MOTD?

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

Шаг 1: Проверьте правильность конфигурации с помощью команды «show run».

Шаг 2: Сохраните файл конфигурации.

Вы завершили базовую настройку коммутатора. Теперь выполните резервное копирование файла конфигурации в NVRAM и проверьте, чтобы внесённые изменения не потерялись после перезагрузки системы и отключения питания.

S1# copy running-config startup-config Destination filename [startup-config]?[Enter] Building configuration...

[OK]

Какова самая короткая версия команды copy running-config startup-config? _________

Шаг 3: Изучите начальный файл конфигурации.

Какая команда отображает содержимое NVRAM? ____________________________________________ Все ли внесённые изменения были записаны в файл? _______

Вы завершили настройку коммутатора S1. Теперь настройте коммутатор S2. Если вы не можете вспомнить команды, вернитесь к частям 1–4.

Настройте для коммутатора S2 следующие параметры.

a. Имя устройства: S2

b. Защитите доступ к консоли паролем letmein.

c. Установите для привилегированного режима пароль c1$c0 и задайте пароль «enable secret» для itsasecret.

d. Введите следующее сообщение для пользователей, выполняющих вход в систему на коммутаторе:

Authorized access only. Unauthorized access is prohibited and violators will be prosecuted to the full extent of the law.

e. Зашифруйте все открытые пароли.

f. Проверьте правильность конфигурации.

g. Сохраните файл конфигурации, чтобы предотвратить его потерю в случае отключения питания коммутатора.

|

Раздел заданий |

Расположение вопросов |

Возможные баллы |

Полученные баллы |

|

Часть 1. Проверка конфигурации коммутатора по умолчанию |

Шаг 2b, q1 |

2 |

|

|

Шаг 2b, q2 |

2 |

|

|

|

Шаг 2b, q3 |

2 |

|

|

|

Шаг 2b, q4 |

2 |

|

|

|

Шаг 2b, q5 |

2 |

|

|

|

Часть 1. Всего |

10 |

|

|

|

Часть 2. Создание базовой конфигурации коммутатора |

Шаг 2 |

2 |

|

|

Шаг 7b |

2 |

|

|

|

Шаг 7c |

2 |

|

|

|

Шаг 8 |

2 |

|

|

|

Часть 2. Всего |

8 |

|

|

|

Часть 3. Настройка баннера MOTD |

Шаг 1, q1 |

2 |

|

|

Шаг 1, q2 |

2 |

|

|

|

Часть 3. Всего |

4 |

|

|

|

Часть 4. Сохранение файлов конфигурации в NVRAM |

Шаг 2 |

2 |

|

|

Шаг 3, q1 |

2 |

|

|

|

Шаг 3, q2 |

2 |

|

|

|

Часть 4. Всего |

6 |

|

|

|

Оценка Packet Tracer |

72 |

|

|

|

Общее количество баллов |

100 |

|

|

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.