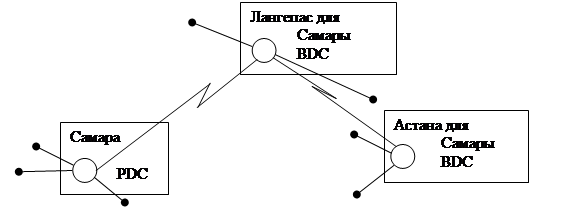

Диаграмма, приведённая в данном изложении, иллюстрирует новую сетевую модель корпорации «Трест НефтеПромКом». Показаны все основные сервисы и системы компьютеров. Для краткости отображена только часть сети, относящаяся к Управлению по реализации сырой нефти и перегонки нефти.

Каждый компьютер имеет описание, которое включает следующую информацию:

Ø Компьютерное имя для сервера

Ø IP-адрес сервера

Ø Сервисы, работающие на этом компьютере

Первая строка под каждым компьютером содержит компьютерное имя длиной до 12 символов. Оно соответствует специальному соглашению об именах, по которому каждый символ представляет дополнительную информацию о ПК.

Ø Символы 1 и 2. первые два символа показывают домен, в котором находится компьютер. Корпорация «Трест НефтеПромКом» использует следующие доменные символы:

· SA – представляет домен Самары

· NE - представляет домен Западной Сибири и Казахстана

· AF - представляет домен Африки

· EE- представляет домен Ближнего Востока

Ø Символы 3-7. Пять следующих символов представляют ОС, под управлением которой работает компьютер.

Таблица 6.1 содержит список пяти символьных кодов для каждой системы.

Таблица 6.1 Коды операционных систем

|

Код |

Название операционной системы |

|

IOS02 |

IBM OS/2 |

|

UNI50 |

DEC UNIX c PATHWORKS 5.0 |

|

MSD62 |

MS DOS 6.22 |

|

WIN00 |

Microsoft Windows 2000 Server |

|

WIN03 |

Microsoft Windows 2003 Server |

|

WINXP |

Microsoft Windows XP |

|

WIN98 |

Microsoft Windows 98 |

|

WIN95 |

Microsoft Windows 95 |

|

NW410 |

Novell NetWare 4.10 |

|

NTS40 |

Microsoft Windows NT Server 4.0 |

Ø Символы 8-10. Эти символы представляют трёхсимвольный код уровня сервиса:

· ENT – уровень предприятия

· DIV – уровень подразделения

· DPT – уровень отдела

· DSK – уровень рабочего места

Ø Символы 11 и 12. Эти символы представляют идентификационный номер компьютера. Компьютер может иметь номер, лежащий в диапазоне от 1 до 99.

На ПК было установлено разное программное обеспечение. Эти системы используются для обеспечения сервисов в сети. Первая текстовая строка в описаниях ПК на сетевой диаграмме зарезервирована для компьютерных имён, а вторая – для IP-адреса ПК. Оставшаяся часть текста определяет программное обеспечение, загруженное на каждый компьютер. Табл. 6.2 содержит список кодов и описаний программного обеспечения, соответствующего каждому коду:

Таблица 6.2 коды программного обеспечения

|

Код |

Описание программного обеспечения продукта |

|

IIS (Internet) |

Internet Information Server для соединения с Internet |

|

PPTP |

Туннелирующий протокол типа точка-точка (Point-to-Point Tunneling Protocol), используемый для построения безопасных каналов связи через Internet. С его помощью корпорация «Трест НефтеПромКом» планирует создать защищённый канал связи через Internet между площадками в Самаре, Западной Сибири, Казахстане, Африке и Ближнем Востоке |

|

Сервер распространения |

Большой сервер в Информационном Центре головной организации в Самаре. Обычно он используется для проектов. Например, вся документация и файлы для проекта перехода сохраняются на этом сервере. |

|

IIS (Intranet) |

Internet Information Server для внутренней корпоративной сети Intranet |

|

F&P |

Программы доступа к файлам и принтерам |

|

Сервер - член домена |

Сервер, работающий под Windows 200x Server, но не являющийся PDC или BDC |

|

Резервный RAS |

Система Windows 200x Server, на которой работает RAS, сервис восстановления после сбоев и сервис аутентификации. Предназначена для разгрузки основного сервера RAS |

|

Центральный SMS |

Центральный узел Microsoft Management Server |

|

SA PDC |

PDC домена Самары, используемый для аутентификации доступа в сеть и к сетевым ресурсам |

|

NE PDC |

PDC домена Западной Сибири и Казахстана, используемый для аутентификации доступа в сеть и к сетевым ресурсам |

|

AF PDC |

PDC домена Африки, используемый для аутентификации доступа в сеть и к сетевым ресурсам |

|

EE PDC |

PDC домена Ближнего Востока, используемый для аутентификации доступа в сеть и к сетевым ресурсам |

|

DHCP |

Протокол динамической конфигурации хостов (DHCP), используемый для динамического назначения IP-адреса компьютерам, когда они перемещаются в другую подсеть |

|

WINS |

Сервис Windows по распознаванию имён Internet, используется для динамического отображения имён NetBIOS в адреса TCP/IP |

|

DNS |

Domain Name System, используется для обеспечения отображения полных имён доменов в их IP-адреса |

|

Intranet Server |

Внутренний сервер корпоративной сети, используемый для предоставления пользователям интерактивного информационного обеспечения через протоколы Internet, такие как HTTP, FTP, Gopher |

|

ORACLE |

Загружаемый модуль ORACLE |

|

X/Windows |

Оконная среда для систем UNIX в альтернативной модели клиент-сервер |

|

MS DOS 6.22 |

Microsoft DOS v.6.22 |

|

Редиректор NFS |

Даёт возможность соединения с сервером, обеспечивая доступ к Network File System (NFS), обычно системы UNIX |

|

MPR |

Мультипротокольный маршрутизатор, выполняющий маршрутизацию IP-пакетов между подсетями |

|

SA BDC |

Резервный контроллер домена г. Самары, используемый для аутентификации и репликации базы данных каталогов, сохраняемой на PDC |

|

NE BDC |

Резервный контроллер домена Западной Сибири и Казахстана, используемый для аутентификации и репликации базы данных каталогов, сохраняемой на PDC |

|

AF BDC |

Резервный контроллер домена Африки, используемый для аутентификации и репликации базы данных каталогов, сохраняемой на PDC |

|

EE BDC |

Резервный контроллер домена Ближнего Востока, используемый для аутентификации и репликации базы данных каталогов, сохраняемой на PDC |

Домен (domain) — в Windows 200’X и в службе каталогов Active Directory — семейство компьютеров, определяемое администратором сети Windows 200’X Server, которое имеет общую базу данных каталогов. Домен имеет уникальное имя и обеспечивает доступ к централизованному набору учетных записей пользователей и групп, который поддерживается администратором домена. Каждый домен имеет собственные политики безопасности и доверительные отношения с другими доменами и определяет область безопасности сети компьютеров с Windows 200’X/XP. Служба каталогов Active Directory состоит из одного или нескольких доменов, каждый из которых может включать несколько физических мест. Для службы DNS доменом является любое дерево или поддерево в пространстве имен DNS. Хотя имена доменов DNS часто соответствуют именам доменов службы каталогов Active Directiry, не следует путать домены DNS с сетевыми доменами Windows 200’X и Active Directory.

Служба каталогов Active Directory (Active Directory services) — служба каталогов, поставляемая с Windows 200’X Server. Хранит информацию обо всех объектах сети и предоставляет ее пользователям и администраторам сети. Позволяет пользователям сети осуществлять доступ к предусмотренным ресурсам в рамках одного процесса подключения. Кроме того, Active Directory предоставляет администраторам сети интуитивное иерархическое представление сети и позволяет централизованно управлять всеми ее объектами.

Доверительные отношения (trust relationship) — логическая связь между доменами, обеспечивающая сквозную аутентификацию, при которой домен доверяет проверке подлинности, выполненной в доверенном домене. Учетные записи пользователей и глобальные группы, определенные в доверенном домене, могут получить права и разрешения на ресурсы в домене-доверителе даже в тех случаях, когда эти учетные записи не существуют в справочной базе данных домена-доверителя.

Проверка подлинности (authentication) — процесс проверки регистрационных сведений, предоставленных пользователем. Имя пользователя и пароль проверяются по списку пользователей, которым разрешен доступ в систему. Если данные обнаружены, пользователю предоставляется доступ, определяемый набором соответствующих разрешений. При входе пользователя в компьютер, на котором выполняется Windows 200’X Professional, проверка подлинности осуществляется этой рабочей станцией. Если пользователь входит в домен на компьютере, где выполняется Windows 200’X Server, проверка подлинности может быть выполнена любым сервером в этом домене.

Группа (group) — совокупность пользователей, компьютеров, контактов и других групп. Группы применяют для управления доступом или в качестве списков рассылки. Группы распространения применяются только в электронной почте. Группы безопасности используются как для управления доступом, так и в качестве списков рассылки.

Локальная группа (local group) — группа на компьютере с Windows 200’X Professional или рядовом сервере, которой могут быть предоставлены разрешения и права с локального компьютера и, если этот компьютер участвует в домене, в которую могут быть добавлены учетные записи пользователей из собственного или доверенных доменов. Локальная группа домена (domain local group) — группа безопасности или распространения, которая может содержать универсальные группы, глобальные группы и учетные записи из любого домена, входящего в дерево доменов или лес. Локальная группа может также содержать другие локальные группы из своего собственного домена. Права и разрешения допустимо назначать только в домене, содержащем группу.

Группа безопасности (security group) — группа, которую разрешено включать в избирательные таблицы управления доступом Discretionary Access Control List (DACL), определяющие разрешения для ресурсов и объектов. Группу безопасности можно также использовать в качестве адресата электронной почты. Сообщение электронной почты, отправленное группе, рассылается всем членам группы. Группа распространения Discretionary Access Control List (DACL) — список, часть дескриптора безопасности объекта, представляющий или отменяющий разрешения для конкретных пользователей и групп.

Группа распространения (distribution group) — группа, предназначенная исключительно для распространения почты и не содержащая средств безопасности. Ее запрещено включать в избирательные списки управления доступом (DACL), определяющие разрешения для ресурсов и объектов. Используются только приложениями электронной почты (например, Microsoft Exchange) для отправки сообщений нескольким пользователям. Если группа для обеспечения безопасности не требуется, вместо группы безопасности следует создать группу распространения.

Дерево (tree) — группа доменов Windows 200’X/XP с общим связанным пространством имен.

Лес (forest) — объединение нескольких доменов Windows 200’X, совместно использующих общую схему, конфигурацию и глобальный каталог, а также связанные транзитивными двусторонними доверительными отношениями.

Глобальный каталог (global catalog) — служба и физическое хранилище, содержащее реплики определенных атрибутов всех объектов Active Directory.

Глобальная группа (global group) — группа Windows 200’X Server, которой можно предоставить права и разрешения и которая может стать членом локальных групп своего домена, его серверов и рабочих станций, а также доменов-доверителей. В этой группе содержатся учетные записи пользователей только из собственного домена. Глобальные группы обеспечивают удобный способ создания наборов пользователей домена, которые применяются как внутри, так и вне домена. Нельзя создавать или обслуживать глобальные группы на компьютерах с операционной системой Windows 200’X Professional. Однако на компьютерах под управлением Windows 200’X Professional/XP, включенных в домен, глобальные группы домена могут получить права и разрешения для этих рабочих станций и стать членами локальных групп на этих рабочих станциях.

Учетная запись группы (group account) — набор учетных записей пользователей. При включении учетной записи пользователя в группу соответствующей пользователь получает все права и разрешения, предоставленные этой группе.

Учетная запись компьютера (computer account) — учетная запись, создаваемая администратором домена и однозначно определяющая компьютер в домене. Учетная запись компьютера Windows 200’X соответствует имени компьютера в домене.

Учетная запись пользователя (user account) — запись, содержащая все сведения, определяющие пользователя в операционной системе Windows 200’X. Это имя пользователя и пароль, требуемые для входа пользователя в систему, имена групп, членом которых пользователь является, а также права и разрешения, которые он имеет при работе в системе и доступе к ее ресурсам. В Windows 200’X Professional/XP и на рядовых серверах учетные записи пользователей управляются оснасткой Local User and Groups (Локальные пользователи и группы). На контроллерах домена с Windows 200’X Server работа с учетными записями пользователей выполняется в оснастке Active Directory Users and Computers (Active Directory — пользователи и компьютеры).

Учётная политика (account policy) — метод управления характеристиками паролей всех учетных записей домена или отдельного компьютера.

Имя пользователя (user name) — уникальное имя, определяющее учетную запись пользователя в Windows 200’X/XP. Имя пользователя, определенное в учетной записи, не может совпадать с каким-либо другим именем группы или именем пользователя в том же домене или рабочей группе.

Имя домена (domain name) — в Windows 200’X Server и Active Directory имя, задаваемое администратором набору сетевых компьютеров, совместно использующих одну справочную базу данных (каталог). Доменные имена DNS представляют собой названия конкретных узлов в дереве пространства имен. Они состоят из меток, соединенных вместе точками (.), обозначающими уровни узлов в пространстве имен. См. также Domain Name System (DNS); пространство имен.

Контроллер домена (domain controller) — компьютер, расположенный в домене Windows 200’X Server, работающий под управлением этой ОС и управляющий входом пользователей в сеть, проверкой их подлинности и доступом к каталогу и общим ресурсам.

Основной контроллер домена (primary domain controller (PDC)) — самый первый в домене компьютер, на который устанавливается Windows 200’X Server. Хранит главную копию БД учетных записей домена, аутентифицирует пользователей; может работать как сервер файлов, сервер печати и сервер приложений. В каждом домене допустим только один PDC.

Резервный контроллер домена (backup domain controller (BDC)) — в домене Windows 200’X Server— компьютер, который хранит копию политики безопасности домена и базы учетных данных домена и производит аутентификацию регистрирующихся в сети пользователей. Служит резервом, если основной контроллер домена недоступен. Наличие резервного контроллера в домене необязательно, но рекомендуется.

Родительский домен (parent domain) — домен, расположенный в дереве пространства имен DNS непосредственно над другими производными доменными именами (дочерними доменами). Например, microsoft.com мог бы быть родительским доменом дочернего домена example.microsoft.com.

Дочерний домен (child domain) — домен, расположенный в дереве пространства имен на один уровень ниже родительского домена. Например, example.microsoft.com мог бы быть дочерним доменом родительского домена microsoft.com. Также называется поддоменом (subdomain).

При использовании доверительных отношений применяются три типа доменных моделей:

Ø Модель одиночного домена (single domain model)

Ø Модель одиночного основного домена (single master domain model)

Ø Модель множества основных доменов (multiple master domain model)

Доверительные отношения обеспечивают гибкость. Выбираемая для организации доменная модель должна соответствовать тому способу, которым будет осуществляться управление организацией. Количество пользователей в организации, топология сети и расположение компьютеров также будут влиять на доменную структуру и распределение ресурсов. Программное обеспечение мало налагает ограничений, которые могут повлиять на доменную структуру. Поэтому в принятии решения о структуре доменной модели необходимо сделать следующие предположения:

Ø В отличие от программного обеспечения, аппаратная часть сервера ограничивает количество активных пользователей или одновременных сеансов, которые он может поддерживать

Ø Реальные ограничения системы Windows 200x Server зачастую значительно превышают возможности сервера

Ø Процесс разработки и выбора является рекурсивным. Решения, которые принимаются на ранних стадиях процесса планирования, должны быть проверены в свете информации, полученной впоследствии. Нужно быть готовым к тому, что придётся выполнить несколько итераций прежде, чем будет принято окончательное решение, и начата его реализация.

Корпорация «Трест НефтеПромКом» имеет несколько независимых направлений бизнеса, например, управления по бурению, добыче и ремонту скважин; управление по реализации сырой нефти и перегонки нефти; научно-техническое управление; управление технологического транспорта; ремонтно-механическое управление; группы маркетинга и обработки данных внутри каждого из этих подразделений. Центр фирмы – это не большая группа, основной деятельностью которой является функциональный сервис. В состав этой группы должны входить:

Ø Аппарат управления

Ø Бухгалтерия

Ø Отдел финансов

Ø Отдел кадров

Ø Отдел лизинговых услуг

Ø Отдел консалтинга

Ø Отдел механика

Ø Вычислительный Центр

НТУ

Управления по бурению Управление по реализации

НТУ

Управления по бурению Управление по реализации

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Ресурсные домены Ресурсные

домены Ресурсные домены

Ресурсные домены Ресурсные

домены Ресурсные домены

Рис. 6.1. Доменная модель для организации, в которой существует множество независимых направлений бизнеса

Обычно пользователи требуют доступа только к ресурсам своего подразделения. Но в ряде случаев требуется доступ к ресурсам другого подразделения. Это означает, что основные домены (master domains) должны быть взаимосвязаны (рис. 6.1).

Модель множества основных доменов – лучший выбор для данного случая, потому что организация испытывает недостаток в персонале, занятом на обработке данных в центральном подразделении. Доменная модель должна быть разработана таким образом, чтобы обеспечивать автономную обработку данных в подразделениях. При необходимости, между доменами могут быть созданы доверительные отношения.

Крупное подразделение (с численностью сотрудников до 100 тысяч человек) может иметь множество площадок. При использовании основных доменов, количество пользователей на один основной домен может достигать 40 тысяч, потому что компьютерные бюджеты находятся в ресурсных доменах (resource domains). Например, можно создать три основных домена по 33 тысячи пользователей в каждом или, предполагая дальнейший рост количества пользователей, 4 основных по 25 тысяч пользователей в каждом (рис. 6.2).

Самара Западная Сибирь, Казахстан Африка Ближний Восток

![]()

![]()

![]()

![]()

![]()

![]()

Ресурсные домены Ресурсные домены Ресурсные домены Ресурсные домены

Рис. 6.2. Доменная модель крупной организации

Структура домена, в котором определён пользователь, может быть основана на принципе группировки в алфавитном порядке, по подразделениям, по отделам, по месту расположения. В каком домене определяется конкретный пользователь, большого значения не имеет, потому что между каждым ресурсным доменом и каждым основным доменом существуют доверительные отношения.

В офисах подразделений обычно используется модель одиночного домена или модель одиночного основного домена. Компании с большим количеством небольших подразделений могут группировать эти подразделения в региональные домены, обеспечивающие администрирование подразделений.

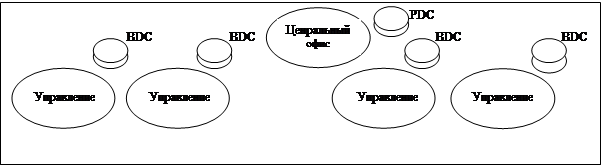

Когда подразделение связано с PDC посредством коммуникационной линии или модема, то сервер BDC должен находиться в подразделении. BDC управляет локальной аутентификацией и локальным файловым и принтерным сервисом. Для повышения устойчивости при аварийных ситуациях можно добавить второй BDC (рис. 6.3).

|

Рис. 6.3 Доменная модель подразделения

Модель

множества основных доменов предполагает доверительные отношения. Пользователи

во всех доменах за счёт этого могут иметь доступ к ресурсам в любом домене.

Однако некоторую конфиденциальную информацию необходимо скрыть. В этом случае

следует создавать домены, включающие одно подразделение, работающее с

информацией ограниченного распространения. Эти домены являются доверяемыми по

отношению к основному домену, но не имеют доверительных отношений с другими

доменами. Пользователи таких доменов имеют доступ к ресурсам основного домена,

но их собственные ресурсы остаются в безопасности.

Модель

множества основных доменов предполагает доверительные отношения. Пользователи

во всех доменах за счёт этого могут иметь доступ к ресурсам в любом домене.

Однако некоторую конфиденциальную информацию необходимо скрыть. В этом случае

следует создавать домены, включающие одно подразделение, работающее с

информацией ограниченного распространения. Эти домены являются доверяемыми по

отношению к основному домену, но не имеют доверительных отношений с другими

доменами. Пользователи таких доменов имеют доступ к ресурсам основного домена,

но их собственные ресурсы остаются в безопасности.

Односторонние Односторонние

доверительные отношения доверительные отношения

Отдел Основной домен Отдел

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Ресурсные домены Ресурсные домены Ресурсные домены Ресурсные домены

ОС даёт возможность управлять пользовательскими бюджетами как централизовано, так и децентрализовано. При использовании централизованного управления существуют обычно одна база данных каталога и один основной домен, в котором сохранена вся пользовательская информация. Пользователи определяются в сети только один раз, и им даётся разрешение на доступ к ресурсам на основании их входной идентификационной информации в центральной пользовательской базе данных. Модель одиночного домена и модель одиночного основного домена управляется централизовано. Модель множества основных доменов также может управляться централизовано путём добавления администраторов к соответствующим группам Admin.

При децентрализованном управлении существует несколько баз данных каталога, содержащих информацию о различных пользователях организации. Чтобы дать возможность пользователям одних доменов иметь доступ к ресурсам других доменов, можно создать доверительные отношения. Для децентрализованного управления может быть использована модель множества основных доменов и модель одиночного домена. При планировании доменной модели потребуется установить административную политику и процедуры для следующих задач:

Ø Управление и поддержка доменов и пользователей

Ø Управление и поддержка ресурсов

Ø Установка адресации и соглашений по именам

Два наиболее важных момента:

Ø Где поместить резервные контроллеры доменов (BDC)

Ø Планирование трафика, возникающего при синхронизации по линиям WAN

Если скорость и полоса пропускания линии WAN низка, лучше, чтобы пользователи входили с сеть с помощью локального BDC.

Ещё один фактор – географическое расположение организации. Организация может состоять из одной площадки (site) или из нескольких площадок, соединённых линиями WAN. На каждой имеется надёжная локальная сеть, которая может соединяться по скоростным линиям связи, таким как мосты и маршрутизаторы (но не по асинхронным линиям WAN типа T-1, 56К или ISDN). Площадка в основном соответствует физическому местоположению, такому как Самара, Астана (Казахстан) или Лангепас (Западная Сибирь).

Физическое распределение серверов BDC определяется несколькими факторами:

Ø скоростью и надёжностью линии

Ø административным доступом

Ø протоколом

Ø требованием по аутентификации пользователей

Ø количеством пользователей, которые поддерживаются на площадке

Ø доступными локальными ресурсами

Приведённая ниже диаграмма показывает часть сетевой топологии, которая обслуживается доменами. Сетевые концентраторы (hubs) находятся в Самаре, Астане, и Лангепасе. Все эти площадки принадлежат домену Еврозона: основной домен PDC помещается в Самаре, там же помещается основной концентратор. Основной домен PDC Самары реплицирует свою базу данных на BDC каждой площадки.

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.