СОДЕРЖАНИЕ

ВВЕДЕНИЕ

ТЕХНИКА БЕЗОПАСНОСТИ

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ЗАЩИТЫ ИНФОРМАЦИИ

1.1 Сущность информации, ее классификация

1.2 Основные угрозы безопасности сети

1.3 Меры обеспечения безопасности сети и средства защиты

1.4 Задачи и уровни обеспечения защиты информации.

ГЛАВА 2. АНАЛИЗ ВОЗМОЖНЫХ УГРОЗ ИНФОРМАЦИИ И ЗАЩИТЫ ДАННЫХ В СЕТЯХ

2.1 Физические и организационно-правовые методы защиты информации.

2.2 Средства защиты информации и защита данных в сетях

2.3 Оценка эффективности варианта информационной безопасности

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

ВВЕДЕНИЕ

Проблема обеспечения информационной безопасности любого государства является одним из наиболее важных аспектов его внешней политики, так как именно информационная сфера представляется на сегодняшний день важнейшим объектом приложения деятельности различных участников международных отношений. На сегодняшний день в мире существует большое многообразие систем хранения и обработки информации, в которых при их разработке особое внимание уделяется вопросам информационной безопасности (далее – ИБ). К таким системам относятся самые разнообразные банковские системы обмена информацией, системы юридического документооборота, порталы различных услуг населению (Госуслуги), системы хранения персональных данных клиентов различных учреждений (образовательные и медицинские организации, пенсионные фонды, почтовые отделения и т.п.), а также другие информационные системы (далее – ИС), где обеспечение защиты информации играет критическую роль в работе компаний (организаций или учреждений).

Актуальность исследования данной работы обусловлена тем фактом, что компьютерная преступность становится одним из наиболее опасных видов преступных посягательств вопросов возможных угроз информации и защиты различных данных в сетях. Расширение областей применения информационных технологий порождает новые информационные угрозы.

В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию. С другой стороны, развитие сетей, их усложнение, взаимная интеграция, открытость приводят к появлению качественно новых угроз, увеличению числа злоумышленников, имеющих потенциальную возможность воздействовать на систему. Проблема ИБ в современном мире отнюдь не нова, давно известно, что различная информация способна оказывать глобальное воздействие как отдельного человека, так и на общество в целом, а также и на технику. Причем данное воздействие может иметь как положительный, так и отрицательный характер, способствуя или же наоборот, препятствуя, нормальному функционированию и развитию.

Целью исследования данной работы выступает анализ и изучение вопросов возможных угроз информации и защиты данных в сетях

Для качественного выполнения цели требуется решить следующие частные задачи:

1) Проанализировать сущность понятия «информация».

2) Рассмотреть основные угрозы безопасности сети.

3) Меры обеспечения безопасности сети и средства защиты.

4) Анализ возможных угроз информации и защиты данных в сетях.

Объектом исследования в работе выступают угрозы информации в сетях.

Предмет исследования – методы, способы и меры защиты информации.

Гипотеза: если бы человек не совершенствовал научные и интеллектуальные способности не применял их на практике, то время «стояло» бы на месте, так как не происходило бы развитие ИБ

В работе приведены рекомендации, позволяющие наиболее рационально и эффективно реализовать обращение с информационными массивами данных в целях качественного обеспечения возможных угроз информации и защит данных в сетях

Структура работы состоит из введения, содержательной части, заключения и списка использованной литературы.

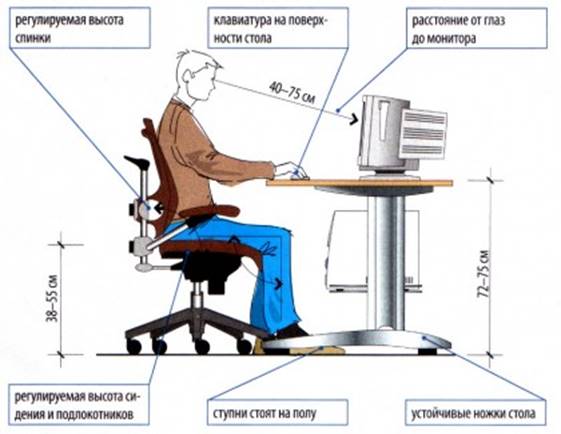

В связи с автоматизацией процессов производства и управления, развитием вычислительной техники и разработкой систем автоматизации проектных, исследовательских и технических работ в настоящее время трудно найти предприятие или учреждение, где не использовались бы электронно-вычислительные машины (ЭВМ).

Использование ЭВМ в различной сфере производственной деятельности выдвигает проблему оздоровления и оптимизации условий труда операторов ввиду формирования при этом целого ряда неблагоприятных факторов: высокая интенсивность труда, монотонность производственного процесса, гипокинезия и гиподинамия, специфические условия зрительной работы, наличие электромагнитных излучений, тепловыделения и шума от технологического оборудования.

Особенностью трудовой деятельности программистов и операторов ЭВМ является повышенное зрительное напряжение, связанное со слежением за информацией на экране монитора. Поэтому при такой работе имеет большое значение качество освещенности рабочего места. Трудовая деятельность оператора ЭВМ по задачам зрительной работы относится к работам высокой точности с наименьшим размером объектом 0,3 — 0,5 мм.

В помещениях, оборудованных ЭВМ, предусматриваются меры для ограничения слепящего воздействия светопроемов, имеющих высокую яркость (800 кд/м2 и более), и прямых солнечных лучей для обеспечения благоприятного распределения светового потока в помещении и исключения на рабочих поверхностях ярких и темных пятен, засветки экранов посторонним светом, а также для снижения теплового эффекта от инсоляции. Это достигается путем соответствующей ориентации светопроемов, правильного размещения рабочих мест и использования солнцезащитных средств. В машинных залах рабочие места операторов, работающих с дисплеями, располагают подальше от окон и таким образом, чтобы оконные проемы находились сбоку от работающих. Окна снабжаются светорассеивающими шторами (Р=0,5—0,7), регулируемыми жалюзи или солнцезащитной пленкой с металлическим покрытием. В тех случаях, когда одного естественного освещения недостаточно, устроено совместное освещение. При этом в поле зрения работающих обеспечены оптимальные соотношения яркости рабочих и окружающих поверхностей, исключена или максимально ограничена отраженная блеклость от экрана и клавиатуры в результате отражения в них световых потоков от светильников и источников света.

Стремительное развитие компьютерных технологий и коммуникаций обеспечивает огромные возможности по сбору, хранению и обработке, а также передаче огромных информационных массивов с большими скоростями, недостижимыми еще каких-то пять или десять лет назад. Преимущества новейших достижений технического прогресса деятельность человека и общества в целом, сфера коммуникации (общения и взаимодействия) безгранично расширяются за счет информационного взаимодействия. Информация (лат. informatio - разъяснения, изложение): первоначально - сведения, передаваемые людьми устным, письменным или другим способом (с помощью условных сигналов технических средств и т.д.), с середины XX в. общенаучное понятие, включающее обмен сведениями между людьми, человеком и автоматом, обмен сигналами в животном и растительном мире, передачу сигналов от клетки к клетке, от организма к организму. [1, с. 23]

Информационная деятельность руководства любой категории обосновывается на ясной и понятной организации сбора, анализа и обработки информации, причем руководитель обязан определять категорию поступающей информации (ее важность, актуальность, ценность и т.п.). Непосредственно при этом возрастает и необходимость проектирования, разработки и реализации, а также повсеместного применении эффективных решений в сфере информационной индустрии – технических и программных средств, ИТ для обеспечения ИБ, под которой понимается такое состояние защищенности информационной среды, обеспечивающее ее комфортное и безопасное формирование, существование и развитие. Информационная деятельность руководства любой категории обосновывается на ясной и понятной организации сбора, анализа и обработки информации, причем руководитель обязан определять категорию поступающей информации (ее важность, актуальность, ценность и т.п.). Непосредственно состояние различных технических, эксплуатационных, экономических и разных других параметров в процессе функционирования учреждения, массивы информационных данных о контактах данной организации (компании), в том числе и информация о персональных данных сотрудников и клиентов – все это автоматически становится объектом защиты (табл. 1).

Таблица 1.

Классификация информации

|

По форме отображения |

||||||||||||||||||||

|

визуальная |

аудиовизуальная |

смешанная |

||||||||||||||||||

|

По форме представления |

||||||||||||||||||||

|

цифровая |

буквенная |

кодированная |

||||||||||||||||||

|

По роли в процессе управления |

||||||||||||||||||||

|

аналитическая |

прогнозная |

научная |

отчётная |

нормативная |

||||||||||||||||

|

По качеству |

||||||||||||||||||||

|

достоверная |

вероятностно достоверная |

недостоверная |

ложная |

|||||||||||||||||

|

По возможности использования |

||||||||||||||||||||

|

необходимая |

достаточная |

избыточная |

||||||||||||||||||

|

По степени обновляемой |

||||||||||||||||||||

|

постоянная |

переменная |

|||||||||||||||||||

|

По степени деятельности учреждения |

||||||||||||||||||||

|

экономическая |

управленческая |

социальная |

технологическая |

|||||||||||||||||

|

По источнику возникновения |

||||||||||||||||||||

|

внутриорганизационная |

внешняя |

|||||||||||||||||||

|

По степени преобразования |

||||||||||||||||||||

|

первичная |

производная |

обобщенная |

||||||||||||||||||

|

По виду носителя |

||||||||||||||||||||

|

печатный текст |

микрофильм |

видеофильм |

машинный носитель |

|||||||||||||||||

|

По времени поступления |

||||||||||||||||||||

|

периодическая |

постоянная |

эпизодическая |

случайная |

|||||||||||||||||

Источник интернет ресурс:allbest.ru/marketing/3с0b65635а2bc69a4d43a_0html

По форме представления информации удобно провести следующую классификацию:

1. Речевая информация, появляющаяся и циркулирующая при ведении различных переговоров (в помещении, посредством телефонного общения, при использовании средств IP-телефонии и т.п.).

2. Телекоммуникационная информация, формирующаяся и обрабатываемая посредством различных технических средств (компьютеры, автоматизированные рабочие места, серверные и т.п.), а также передаваемая в различных каналах связи (локальные и глобальная сеть Интернет, мобильные сети операторов связи, телефонная сеть внутреннего и общего пользования и т.п.).

3. Документированная информация (документы), представленная на каких-либо материальных носителях информация (бумага, факс, диск или флэш-карта и т.д.), причем обязательно наличие идентифицирующих ее свойств (реквизитов – дата создания, утверждения, подписи).

Рассматривая вопрос обеспечения ИБ, информацию целесообразно классифицировать на открытую и ограниченного доступа, к последней как раз относятся государственная тайна и конфиденциальная информация. Понятие «конфиденциальная информация» с конца прошлого века стало неотъемлемым сегментом российской юридической лексики, а сейчас оно очень широко применяется в целом ряде нормативно-правовых актов Российской Федерации, все чаще используется при составлении и подписании самых различных договоров и соглашений, активно появляются целые разделы или дополнительные соглашения о конфиденциальности между различными организациями. Также в настоящее время в договорной работе активно используются положения о запрете раскрытия сведений конфиденциального характера. Однако, при этом многие учреждения не в полной мере понимают суть термина «конфиденциальная информация», что необходимо сделать для обеспечения ее охраны, как результат подобной работы способен влиять на функционирование конкретного учреждения.

Согласно положений Федерального закона «Об информации, информационных технологиях и защите информации» понятие «конфиденциальная информация» – это обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

Особое внимание руководство учреждений должно уделять построению на предприятии различных ИС, которые могут быть как простыми, так и сложными. В первом случае происходит доставка информации от места ее возникновения до места потребления, такая информация может поступать по телефону или через сигнализации как одноразовое сообщение (например, в звене «рабочее место – мастер»). Более распространены сложные системы информации, соответствующие сложности производства и организационной структуре учреждения, которые охватывают и линейное управление, и функциональные службы предприятия.

Пути утечки информации и несанкционированного доступа в компьютерных сетях в основной своей массе совпадают с таковыми в автономных системах (см. выше). Дополнительные возможности возникают за счет существования каналов связи и возможности удаленного доступа к информации. К ним относятся:

электромагнитная подсветка линий связи;

- незаконное подключение к линиям связи;

- дистанционное преодоление систем защиты;

- ошибки в коммутации каналов;

- нарушение работы линий связи и сетевого оборудования.

Вопросы безопасности сетей решаются в рамках архитектуры безопасности, в структуре которой различают:

- угрозы безопасности;

- службы (услуги) безопасности;

- механизмы обеспечения безопасности.

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов сети, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы принято делить:

-на непреднамеренные, или случайные;

- умышленные.

Случайные угрозы возникают как результат ошибок в программном обеспечении, выхода из строя аппаратных средств, неправильных действий пользователей или администратора сети и т. п.

Умышленные угрозы преследуют цель нанесения ущерба пользователям и абонентам сети и, в свою очередь, подразделяются на активные и пассивные.

Пассивные угрозы направлены на несанкционированное использование информационных ресурсов сети, но при этом не оказывают влияния на ее функционирование. Примером пассивной угрозы является получение информации, циркулирующей в каналах сети, посредством прослушивания.

Активные угрозы имеют целью нарушение нормального процесса функционирования сети посредством целенаправленного воздействия на ее аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя компьютера или операционной системы, искажение сведений в пользовательских базах данных или системной информации и т.п.

К основным угрозам безопасности информации в сети относятся:

- раскрытие конфиденциальной информации;

- компрометация информации;

- несанкционированный обмен информацией;

- отказ от информации;

- отказ в обслуживании;

- несанкционированное использование ресурсов сети;

- ошибочное использование ресурсов сети.

Угрозы раскрытия конфиденциальной информации реализуются путем несанкционированного доступа к базам данных.

Компрометация информации реализуется посредством внесения несанкционированных изменений в базы данных.

Несанкционированное использование ресурсов сети является средством раскрытия или компрометации информации, а также наносит ущерб пользователям и администрации сети.

Ошибочное использование ресурсов является следствием ошибок, имеющихся в программном обеспечении ЛВС.

Несанкционированный обмен информацией между абонентами сети дает возможность получать сведения, доступ к которым запрещен, т.е., по сути, приводит к раскрытию информации.

Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки.

Отказ в обслуживании представляет собой весьма распространенную угрозу, источником которой является сама сеть. Подобный отказ особенно опасен в случаях, когда задержка с предоставлением ресурсов сети может привести к тяжелым для абонента последствиям.

Рассматривая методы и средства защиты информации, часто приходится говорить о системе информационной безопасности. Система информационной безопасности представляет собой целый комплекс средств, методов и мер по защите информации. Создание такой системы информационной безопасности (СИБ) в ИС и ИТ основано на определенных принципах, которые мы рассмотрим ниже. Первым принципом организации является системный подход к построению системы защиты. Системный подход есть оптимальное сочетание связанных между собой, программных, физических, организационных, аппаратных и прочих свойств, которые подтверждены практикой создания отечественных и зарубежных систем защиты и применяемых на всех этапах технологического цикла обработки информации Корнеев, И. К., Степанов, Е. А.

Одним из основных является принцип непрерывного развития системы безопасности. Принцип постоянного развития системы безопасности является очень актуальным для СИБ. Как известно, способы нанесения вреда для ИС постоянно совершенствуются, злоумышленники придумывают всё новые способы несанкционированного доступа в систему, нанесения ей ущерба. Вместе с тем, соответственно, должны развиваться и способы защиты. Постоянно должны устраняться недоработки в системе безопасности, бреши в защите, модернизироваться программный и аппаратный комплексы защиты. Поэтому, только непрерывное развитие системы поможет эффективно защищать систему.

Принцип разделения и минимизации полномочий по доступу к обрабатываемой информации и процедурам ее обработки подразумевает собой предоставление пользователям и работникам ИС полномочий необходимых только для выполнения ими конкретных заданий. То есть излишних полномочий в данном случае не должно быть.

Принцип полноты контроля и регистрации попыток несанкционированного доступа предполагает проведение постоянного контроля над пользователями, которые пытаются совершить несанкционированные действия в системе. Постоянный мониторинг безопасности.

Принцип обеспечения надежности системы защиты предполагает невозможность снижения уровня надежности функционирования ИС при возникновении попыток взлома, сбоев в системе, выхода из строя оборудования и ПО.

Принцип обеспечения всевозможных средств борьбы с вредоносным ПО (вирусами). Данный принцип подразумевает комплекс мер по защите системы от воздействия такого программного обеспечения. В частности, защиту системы антивирусными программами, устранение возможных путей проникновения вирусов, постоянное обновление и оптимизация работы антивирусных программ.

При обеспечении безопасности любой ИС обязательно должен соблюдаться принцип экономической целесообразности использования системы защиты.

Итак, теперь постараемся определить, какие признаки ИС, у которой отсутствуют проблемы в обеспечении информационной безопасности, таким образом, подобная ИС должна обладать следующими признаками:

- иметь информацию разной степени конфиденциальности;

- иметь криптографическую систему защиты информации и конфиденциальных данных;

- обладать иерархией полномочий субъектов доступа к программам и компонентам ИС и ИТ;

- обязательное управление потоками данных в локальных сетях и при их передаче по каналам связи на значительные расстояния;

- наличие системы учёта и регистрации попыток несанкционированного доступа, протоколирования событий в ИС и документов, выводящихся в печать;

- наличие системы обеспечения целостности информации в ИТ;

- наличие в ИС необходимых средств восстановления информации. В частности, восстановления информации с магнитных носителей;

- наличие средств учета носителей информации;

- наличием физической охраны основных средств и объектов ИС;

- наличием отдельной, специальной службы безопасности информации.

При рассмотрении структуры CИБ возможен традиционный подход, который выделял бы обеспечивающие ее подсистемы. Правиков, Д. И. Ключевые дискеты. Разработка элементов систем защиты от несанкционированного копирования.

Целевые функции в системе информационной безопасности должны иметь определенные виды собственного программного и иного обеспечения, опираясь на которое система будет осуществлять свои защитные функции. Далее рассмотрим подробнее виды такого обеспечения.

Для обеспечения безопасности обязательно должно присутствовать правовое обеспечение.

Организационное обеспечение имеет большое значение. В данном случае под таким обеспечением понимается реализация информационной безопасности с помощью определенных структурных единиц (охраной, службой безопасности и пр.)

Информационное обеспечение включает в себя сведения, параметры, показатели и данные которые лежать в основе решения задач, обеспечивающих функционирование СИБ.

Аппаратное обеспечение представляет собой систему оснащения необходимыми техническими средствами, достаточными для функционирования достаточно эффективной системы безопасности.

Разумеется, что СИБ должна иметь необходимое программное обеспечение. В данном случае подразумеваются различные учетные, статистические и информационные программы, которые способны давать оценку наличия опасных каналов утечки и способов несанкционированного доступа к конфиденциальным данным.

Лингвистическое обеспечение подразумевает собой наличие системы специальных языковых средств общения между специалистами и пользователями в сфере обеспечения информационной безопасности в организации.

И, наконец, в нормативно-методическое обеспечение входят нормы и регламенты деятельности служб, органов и средств, реализующих функции защиты информации, которые представляют собой различного рода методики обеспечения информационной безопасности.

Следует отметить, что из всех мер защиты в настоящее время ведущую роль играют организационные мероприятия.

Рассмотрим теперь конкретные методы и средства обеспечения безопасности информации.

Одним из главных методов защиты является метод препятствия. Он основан на физическом преграждении пути злоумышленнику к защищаемой информации (к аппаратным средствам и т.д.).

Метод управления доступом - это метод защиты информации при помощи регулирования использования всех ресурсов ИТ и ИС. Такие методы помогают защититься от несанкционированного доступа к информации. Само по себе управление доступом не односложно и имеет следующие функции защиты:

- присвоение каждому объекту персонального идентификатора (идентификация пользователей);

- установление подлинности объекта или субъекта по предъявленному им идентификатору;

- проверка полномочий, то есть проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур регламенту;

- создание определенных условий работы в установленном регламенте;

- протоколирование всех обращений к защищаемым ресурсам;

-своевременное реагирование при обнаружении попыток несанкционированных действий.

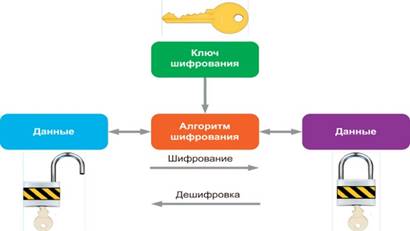

При передаче данных по каналам связи очень важно для защиты информации использовать механизмы шифрования. Механизм шифрования представляет собой криптографическое закрытие информации. Метод шифрования применяется как при передаче, так и при обработке и хранении данных на носителях информации. Следует отметить особую надежность данного метода.

Важнейшей функцией защиты является функция противодействия атакам вирусных программ, которая предполагает целый комплекс разнообразных мер и использования антивирусных программ и при необходимости восстановление ИС после вирусной атаки.

Совокупность технических средств защиты подразделяется на физические и аппаратные средства.

К физическим средствам защиты относят всевозможные инженерные устройства и конструкции, препятствующие физическому проникновению злоумышленников на объекты защиты, которые осуществляют защиту персонала, материальных средств и финансов, защиту конфиденциальной информации. Как пример физической защиты можно привести охранную сигнализацию, видеонаблюдения, замки на дверях и пр.

Аппаратные средства представляют собой технические устройства для защиты ИС, которые встраиваются непосредственно в информационную технику, либо сопрягаются с ней по стандартным интерфейсам.

Программные средства представляют собой комплекс специальных программ и программных комплексов, предназначенных для защиты информации в ИС. Такие программные средства обычно сопряжены с ПО самой ИС.

Говоря о средствах ПО системы защиты, необходимо выделить еще программные средства, реализующие механизмы криптографии (шифрования), Криптография - это наука об обеспечении секретности и/или подлинности передаваемых сообщений. Подлинность еще называют аутентичностью.

Существуют еще организационные, законодательные и морально этические средства защиты.

Организационные средства осуществляют регламентацию производственной деятельности в ИС таким образом, что утечка информации становится невозможной и все процессы в ИС подконтрольны ее руководству.

Законодательные средства защиты определены законодательством страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности при нарушении данных правил.

Существуют и морально-этические средства защиты, как всевозможные правила и нормы поведения, которые традиционно сложились ранее, складываются по мере распространения ИС и ИТ в стране и мире. Такие средства могут разрабатываться намеренно.

Морально-этические нормы могут быть неписаные (моральные качества человека) либо оформлены в специальный свод (устав) правил или предписаний. Эти нормы обычно не являются законодательно утвержденными, но их несоблюдение приводит к падению престижа организации, поэтому они считаются обязательными для исполнения.

Довольно важным вопросом в защите информации является вопрос правого обеспечения в области информационных технологий. Правовая защита информации - это одно из направлений обеспечения безопасности организации как нормативно-правовая категория, определяющая меру защиты ее интересов от несанкционированного доступа к информации.

При урегулировании спорных вопросов в области защиты информации большая роль придается правовым нормам, разногласия в этой сфере могут возникать на самых различных уровнях. Помимо этого, в организации должна быть образована юридически оформленная система дисциплинарных мер, которая позволила бы применять взыскания или санкции к нарушителям внутренней политики безопасности предприятия и устанавливать достаточно четкие условия по обеспечению конфиденциальности сведений.

Уголовная ответственность за создание и распространение компьютерных вирусов принята сейчас в большинстве западных стран. Ответственность за такое деяние может нести не только непосредственный разработчик, но и исполнители и соучастники.

Рассмотрим противоправные деяния, которые подпадают под признаки правонарушений, предусмотренных некоторыми статьями Уголовного Кодекса Российской Федерации (далее УК РФ) и Кодекса об Административных Правонарушениях РФ (административного Кодекса, КоАП).

К таким деяниям можно отнести следующие:

- несанкционированное изменение данных (удаление, вставка, замена или перестановка данных, осуществляемая без ведома владельца);

- компьютерный саботаж (препятствование важной для предприятия или лица деятельности);

- повреждение имущества (если поврежденным имуществом является непосредственно ЭВМ или ее компонента);

- шпионаж (обеспечение доступа для себя или для другого лица к данным, непредназначенным для использования этими лицами и доступ, к которым защищен специальным образом);

- фальсификация документов (в случае, если вирус изменяет данные, предназначенные для доказательства того или иного статуса или права данного лица или группы лиц).

В Уголовном Кодексе РФ определяется несколько статей по преступлениям в сфере компьютерной информации (ст. ст. 272 - 274), которые отнесены к преступлениям, посягающим на общественную безопасность и общественный порядок. Такой вид преступлений направлен против той части установленного порядка общественных отношений, которые регулируют изготовление, использование, распространение и защиту компьютерной информации.

Так, статья 272 УК РФ предусматривает ответственность за неправомерный доступ к компьютерной информации, если это повлекло уничтожение, блокирование, кодификацию либо копирование информации. Важным является наличие причинной связи между несанкционированным доступом и наступлением последствий, поэтому простое временное совпадение момента сбоя в компьютерной системе, которое может быть вызвано неисправностями или программными ошибками не влечет уголовной ответственности.

Статья 273 УК РФ предусматривает ответственность за создание, использование и распространение вредоносных программ для ЭВМ. Наиболее распространенными видами вредоносных программ являются компьютерные вирусы и логические бомбы. Вирус является лишь одной из таких программ. Для привлечения к ответственности необязательно наступление каких-либо отрицательных последствий, уголовная ответственность наступает уже в результате создания программы, независимо от того использовалась эта программа или нет. Наличие исходных текстов вредоносных программ уже является основанием для привлечения к ответственности. Максимально тяжелым наказанием для преступника в этом случае будет лишение свободы до трех лет.

Статья 274 УК РФ определяет ответственность за нарушение правил эксплуатации ЭВМ, систем и сетей, состоящую в несоблюдении правил режима работы. Данная уголовная норма не содержит конкретных технических требований. Применение данной статьи невозможно по Интернет, ее действие распространяется только на локальные сети организаций.

Следует отметить, что работу в области современных информационных технологий в России осуществляет Государственная Техническая Комиссия (Гостехкомиссия) при Президенте Российской Федерации. В рамках серии руководящих документов (РД) Гостехкомиссии подготовлен проект РД, устанавливающий классификацию межсетевых экранов (firewalls, или брандмауэров) по уровню обеспечения защищенности от несанкционированного доступа (НСД).

1.4 Задачи и уровни обеспечения защиты информации

Целостность информации тесно связана с концепцией надежности технических устройств и программных устройств, которые обеспечивают сбор, хранение и обработку информации. Анализ рисков ИБ, их целей и задач безопасности показывает, что требуемый уровень защиты может быть достигнут только за счет комплексного использования существующих методов и сохранения. Целостность - это один из принципов, который должен основываться на разработке как концепций информационной безопасности, так и конкретных систем безопасности.

Цель информационной безопасности в учреждении может быть достигнута за счет:

- Определить информацию, хранящуюся на хранимых предметах.

- Оценка рисков и лимитов технических и технологических рисков.

- Выявить потенциальные технические каналы утечки информации.

- Анализ возможности и риска несанкционированного доступа к информационным объектам.

- Анализ угроз безопасности или рисков с использованием программных и аппаратных воздействий на защищаемые материалы.

- Разработка и применение предприятий, технологий, программного обеспечения и других средств, и методов для защиты информации от всех вредных рисков.

- Создать интегрированную систему безопасности.

- Информация о безопасности для организации и мониторинга состояния и работы системы безопасности.

- Информация о безопасности обеспечивает непрерывное управление работой системы безопасности.

Процесс комплексной информационной безопасности должен осуществляться непрерывно на всех уровнях, что возможно только на основе системного подхода и комплексного использования механизмов безопасности и создания механизмов безопасности, и только гарантирует надежную работу и высокую эффективность специалистов.

Когда дело доходит до жителей, они на первое место ставят честность и доступность информации, а именно собственность, необходимую для нормальной жизни. Например, когда дело доходит до фальсификации информации на выборах, конфиденциальность не играет важной роли, несмотря на то, что люди сегодня являются самой неопределенной темой выпусков новостей.

Компьютерные сети создают новые проблемы с точки зрения информационной безопасности. Поскольку компания обрабатывает секретную информацию, доступ посторонних лиц строго ограничен или ограничен, что затрудняет защиту информации об интеллектуальной собственности. Компьютерная сеть должна быть спроектирована так, чтобы гарантировать адекватную безопасность данных, но следует понимать, что это не влияет на удобство пользователей и администраторов сети.

Для создания инструмента защиты информации необходимо определить характер угрозы ИИ, ее формы и способы ее возможного проявления и реализации в ИИ. Чтобы решить эту проблему, подготовьте ряд угроз и способов воздействия на них самых простых типов и форм, которые подходят для вашего устройства ИС.

Анализ опыта проектирования, производства, тестирования и использования автоматизированных систем показывает, что информация подвержена множеству случайных воздействий в процессе ввода, архивирования, преобразования и передачи. Причины этих эффектов могут включать: сбои и отказы оборудования, нарушение линий связи из внешней среды, человеческие ошибки, такие как системные соединения, системные и системные ошибки программистов, ошибки проектирования, алгоритмические и программные ошибки, аварийные ситуации и многое другое.

Сознательная угроза, связанная с действиями человека, и причинами этого могут быть неудовлетворенность жизненными ситуациями, чисто материальные интересы или простое развлечение с самоутверждением о своих способностях, например, пиратство и т. д.

Нет сомнений в том, что риск или умышленная попытка взлома сети извне компании-лога, в связи с обстоятельствами, необходимо тщательно соблюдать методы защиты от луга.

Компьютерные программы характеризуются общими каналами доступа к следующей информации: пользовательские порты, легкодоступные компьютерные классы, должности руководителей программ, каналы управления производительностью, информационные экраны, сайты импорта программного обеспечения, устройства информационных документов, носители, внешние каналы связи.

Архитектур ИБ основывается на требовании максимального обеспечения препятствий злоумышленнику, базируется на многоуровневой защите информации: разграничении доступа, аутентификации пользователей, защита автоматизированных рабочих мест (компьютера самого пользователя). Одновременная защита ПЭВМ и серверного оборудования предоставляет возможность реализации защиты ИС таким образом, чтобы исключить взломщику шанс доступа в систему посредством человеческого фактора, т.е. в случае преодоления защиты автоматизированного рабочего места и переходя на другой уровень защиты, злоумышленник обязан будет правильно воспользоваться полученным доступом, в противном случае защита серверного оборудования будет игнорировать любые его запросы на получение информации, а предпринятые попытки обойти защиту будут напрасной.

В целях реализации эффективных мероприятий ИБ в настоящее время необходимо не только разработка и применение разнообразных средств защиты информации и разработка концептуальных моделей ее защиты, а также полноценное внедрение системного подхода (комплекса защиты информации), основанного на взаимосвязанных мерах.

Данный комплекс защиты информации реализуется посредством применения специальных технических и программных средства организации мероприятий ИБ:

1) технического направления (применение специальных устройств – генераторов, фильтров и т.п.);

2) программные программного обеспечения (использование специализированных программ – антивирусных средств, сетевых экранов, программ-сканеров и т.д.);

3) криптографического направления (включение в работу специальных программно-аппаратных средств кодирования информации);

4) организационные и законодательные меры (выработка положений учреждений, норм и правил обращения с конфиденциальной информацией, соответствие положением федерального законодательства).

Модели защиты информации подробно описаны в руководящих документах и предусматривают ГОСТ «Защита информации», содержащих нормативно-правовые акты и меры обеспечения ИБ, противодействие внешним и внутренним атакам, а также дает определение защиты информации как системные и комплексные меры, которые обусловленные различными действиями лиц, совершающих нелегальные попытки любыми силами неправомерно завладеть информацией. Данный ГОСТ, совместно с термином защиты информации определяют современные меры и способы обеспечения защиты информации в ИС.

Построение любой системы защиты информации после проведения аудита и комплексного анализа ИБ объекта, опирается на пресечение наиболее распространенных путей перехвата охраняемых сведений, поэтому особенно важно их знать и понимать их сущность, например, проблемы ИБ в сфере технической защиты информации заключаются в:

1) перехвате электронных излучений – предотвращается шифрованием (кодированием), передаваемой по радиоканалам связи и обмена данными ИС;

2) принудительном электромагнитном облучении (подсветка) линий связи – возможно избежать при помощи инженерной или физической защиты линий связи (генераторы шума);

3) применение подслушивающих устройств, дистанционное фотографирование – исключается ведением переговоров в особых, проверенных, выделенных помещениях, применением специальных оконных стекол, штор (жалюзи);

4) перехват акустических излучений,

восстановление текста

принтера – предотвращается с помощью инженерных решений (вибро- и

шумогенераторы), организационных решений (особый порядок замены и утилизации

картриджей принтеров);

5) копирование носителей информации с преодолением мер защиты – необходимо обеспечение криптографической защиты информации, которую крайне трудно, а порой и невозможно, обойти;

6) замаскируйте себя под зарегистрированного пользователя, замаскируйте себя под программное обеспечение: используйте расширенные меры аутентификации пользователей и т. д.

7) использование программных пробелов, отсутствие языков программирования и приложений - работать только с сертифицированными поставщиками программного обеспечения, использовать качественные лицензионные программные продукты;

8) незаконное подключение к специально спроектированному коммуникационному оборудованию и средствам, дающим информацию: выполнение пакетов организационных мер и мер безопасности (шумовые линии, периодическая проверка технического персонала учреждения).

Все вышеуказанные варианты утечки конфиденциальной информации обуславливают необходимость достаточно высокого уровня технической подготовки специалистов, чтобы полноценно и эффективно применять различные методы и системы защиты информации

Даже самые современные программные средства защиты информации не смогут обеспечить достаточный уровень информационной безопасности сети, если не организована ее физическая защита от проникновения посторонних лиц извне помещения.

Поэтому, на любом предприятии очень важно обеспечить защиту, прежде всего, от физического доступа посторонних лиц к локальной сети, который порой могут причинить еще больше вреда, чем самое опасное вредоносное программное обеспечение - например, украсть сервер, рабочие станции, повредить кабели и прочее. Кроме того, вред может нанести пожар или взрыв.

Для начала выделим основные объекты на предприятии, которые нуждаются в защите с точки зрения информационной безопасности:

- сервер локальной сети;

- автоматизированные рабочие места сотрудников;

- непосредственно конфиденциальная информация (печатные, электронные документы, базы данных и прочее);

- доступ в кабинет директора, главного инженера, главного технолога;

- другие помещения с конфиденциальной информацией (например, бухгалтерия).

Поэтому, на предприятии приняты следующие меры обеспечения физической безопасности:

- осуществляется охрана и пропускной режим на территорию предприятия, заключен договор с охранным предприятием;

- ведется скрытое видео наблюдение в наиболее уязвимых для проникновения посторонних лиц участках;

- разработан режим противопожарной безопасность, план эвакуации, система автономного оповещения о пожарной опасности.

Также, очень важны организационно-правовые методы обеспечения информационной безопасности. В частности, на данном предприятии:

- разработаны должностные инструкции всех сотрудников, которые четко регламентируют их права и обязанности в различных ситуациях;

- юристом и инспектором кадров разработаны дополнительные соглашения ко всем трудовым договорам работников, которые обязывают соблюдать их режим конфиденциальности внутренней информации предприятия;

- существуют инструкции для охраны территории предприятия, работы с сигнализацией и видео наблюдением, которые должна строго соблюдать охрана;

- присутствует подробное описание технологического процесса обработки компьютерной информации на предприятии;

- имеется положение о конфиденциальном документообороте, с которым ознакомлены сотрудники в установленном законом порядке.

Кроме того, правовое обеспечение системы защиты конфиденциальной информации включает в себя комплекс внутренней нормативно-организационной документации, в которую входят такие документы предприятия, как:

- Устав Общества с ограниченной ответственностью;

- коллективный трудовой договор;

- трудовые договоры с сотрудниками предприятия;

- правила внутреннего распорядка сотрудников предприятия;

- должностные обязанности руководителей, специалистов и работников предприятия.

- инструкции пользователей информационно-вычислительных сетей и баз данных;

- инструкции сотрудников, ответственных за защиту информации;

- памятка сотрудника о сохранении коммерческой или иной тайны;

- иные договорные обязательства.

Практически все перечисленные выше нормативные документы, так или иначе, содержат нормы, которые устанавливают обязательные для всех правила для обеспечения необходимого уровня информационной безопасности на предприятии.

Кроме того, правовое обеспечение дает возможность урегулировать многие спорные вопросы, неизбежно возникающие в процессе информационного обмена на самых разных уровнях - от речевого общения до передачи данных в компьютерных сетях.

Образуется юридически оформленная система административных мер, позволяющая применять взыскания или санкции к нарушителям внутренней политики безопасности, а также устанавливать достаточно четкие условия по обеспечению конфиденциальности сведений, используемых или формируемых при сотрудничестве между субъектами экономики, выполнении ими договорных обязательств, осуществлении совместной деятельности и т.п.

При этом стороны, не выполняющие эти условия, несут ответственность в рамках, предусмотренных как соответствующими пунктами меж сторонних документов (договоров, соглашений, контрактов и пр.), так и российским законодательством.

По статистике, кибератакам подвергается каждая третья мелкая организация и каждая шестая крупная. Меньше 50% компаний стремятся обезопасить информацию в интернете, и лишь немногие из них регулярно занимаются обновлением системы безопасности. В результате это оборачивается серьезными материальными проблемами это может быть или трафик информации между отдельными точками обработки, или создание единого центра хранения.

В каждом случае необходима тщательно продуманная защита информации в интернете, которая способна избавить от множества неприятностей и финансовых потерь.

Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на четыре основных типа:

· перехват информации - целостность информации сохраняется, но ее конфиденциальность нарушена;

· модификация информации - исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату;

· подмена авторства информации;

· перехват сообщения с его изъятием.

При организации системы мер по сохранению данных, которые будут тщательно читывать все законы о защите информации в интернете — стоит понимать существующие проблемные зоны.

Одна из них относится к человеческому фактору, другая касается методик передачи, третья формулирует схему организации хранения.

Кому необходима защита информации. Стоит понимать, что каждому без исключения человеку нужны средства защиты информации в интернете.

Похищение или получения доступа к личным данным посторонними лицами — может вызвать самые разные последствия.

К примеру, распространены случаи построения фиктивной личности, занимающейся криминальной деятельностью в интернете и постоянно оперирующую идентификационной информацией другого индивидуума.

Еще одна опасность — намеренное нанесение ущерба репутации, материальных потерь путем продажи личной недвижимости, оформления кредитов и так далее.

Поэтому защита личной информации в интернете сегодня регламентируется законодательными актами (см.рис.2.1).

Конкретный список принимаемых мер и выбранные технологии защиты информации в сетях интернет зависит от множества факторов.

Рис. 2.1- Защита информации в сети

Это может быть характер информации, методика ее разделения и хранения, формат используемых технических средств и многое другое. Однако на практике все решения условно формализуются и делятся на крупные категории.

Аппаратные. Аппаратные средства применяются на всех организационных уровнях. Однако особенно важно правильно организовать хранение информации.

Задача аппаратных средств при этом:

· обеспечивать нужную скорость доступа к данным;

· гарантировать надлежащую скорость систем проведения расчетов;

· обеспечивать целостность данных и гарантию их сохранения при выходе из строя отдельных средств хранения;

· организовывать резервное копирование, быстрое восстановление информации при сбоях;

· обеспечивать взаимодействие со средствами связи;

· реагировать и минимизировать ущерб при аварийных ситуациях (пожар, затопление);

· сохранять работоспособность основного оборудования во время отключения основного источника энергии (генераторы, источники бесперебойного питания).

· обрабатывать запросы подключенных пользователей.

В хранилищах данных для решения поставленных задач применяются серверы, оснащенные RAID массивами, дисками требуемой производительности.

Обязательно в той или иной мере реализуется принцип дублирования ключевых систем. Используются сетевые контроллеры, распределительные средства и многое другое.

Аппаратные технологии защиты информации в интернете включают также межсетевые экраны, программно-управляемое оборудование, системы идентификации, управления доступом и многое другое.

Программные. Область программных средств — самая обширная. Выбор конкретного списка пакетов зависит от используемых платформ и операционных систем, принятых механик доступа.

Среднестатистический список защитных мер включает:

· систему обнаружения сетевых атак и попыток несанкционированного доступа на узел в составе программно-управляемого оборудования;

· комплексы шифрования (программные или аппаратные);

· средства подтверждения подлинности, электронные ключи и системы для работы с ними;

· средства управления доступом, которые могут включать и аппаратные средства.

На практике, правильно выбранный комплекс программных средств может практически исключить прямую атаку на хранилище или отдельный узел системы обработки данных (см.рис.2.2).

Рис. 2.2 - Механизм шифрования данных

Меры защиты включают также стандартные шифрованные протоколы передачи информации.

Смешанные. Смешанные меры защиты разрабатываются для сети хранения и обработки в том случае, когда характер действий с данными отличается для разных групп пользователей.

В перечень используемых средств могут входить программные комплексы на отдельных рабочих местах, системы разделения прав и уровней доступа в пределах одного сектора и общей структуры ответственности.

Популярно применение различных схем взаимодействия исполнителей между собой, а также — методики контроля и мониторинга.

Рис. 2.3 - Компьютер под защитой антивируса

К простейшему случаю смешанных мер защиты можно отнести обязательное использование антивирусов, стандартных шифрованных протоколов передачи, системы идентификации (в том числе — аппаратной) с разно уровневым доступом к работе с информацией (см.рис.2.3).

Организационные. К организационным мерам защиты информации относится разработка оптимальных схем взаимодействия персонала с информацией и обществом.

Сюда относится:

· разработка инструкций, предписаний, четких схем работы с данными для занятого персонала;

· предоставление персоналу ограниченного набора сертифицированных, надежных программных средств;

· обязательное применение принципов ответственности за разглашение конфиденциальной информации;

· разделение зон ответственности каждой трудовой единицы, ранжирование областей доступных данных, формулировка объема доступных действий;

· создание средств для предотвращения случайного, умышленного удаления информации;

· применение программных средств, полностью исключающих прямой доступ к данным;

· формулирование в виде инструкций, правил действия сотрудников, охраны — системы работы с внутренними носителями информации, регламенты выноса документации;

· применение средств проверки и подтверждения подлинности (электронные ключи).

В близкой к идеальной схеме работы с персоналом — проводятся постоянные проверки действий каждой трудовой единицы.

При этом работнику предоставляется стандартизированное рабочее место, где установлен регламентированный для его уровня доступа набор программ.

Корпуса компьютеров и другой электронной техники, части которой могут служить носителями важной информации — опечатываются и находятся под постоянным контролем. На предприятиях, где постоянно ведется работа с важными данными — рекомендуется вводить систему идентификации персонала для доступа в сеть (помещения), основанную на периодически меняющихся и находящихся под строгим учетом электронных пропусков и иных. Для защиты данных в сети интернет при помощи предлагаемых на рынке аппаратных и программных решений — можно построить эффективный и отказоустойчивый комплекс.

Но стоит помнить: все знаменитые хакеры получали доступ к данным путем работы с людьми и использования их ошибок.

Поэтому не стоит стесняться того, что на предприятии в целях безопасности до предела ограничивается свобода персонала.

Все, что может предотвратить утечки, а также разделение доступа и ответственности — способно помочь сохранить важные данные и избежать серьезных неприятностей.

Способы защиты информации. Для безопасности личных данных при использовании сети интернет рекомендуется не впадать в крайности, а следовать простым советам:

Антивирус. По стандарту это самая распространенная мера безопасности. Программа обнаруживает вредоносное ПО, шпионские ссылки, фишинговые сайты и подозрительный трафик. Антивирус спасает от угроз, которые атакуют компьютер, но не защищает от действий клиента на сервисах.

VPN — сеть, скрывающая IP. Для обхождения блокировки сайта или обеспечения анонимности рекомендуется использовать данную программу. VPN оберегает от кражи информации, шифрует ее, скрывает личные данные.

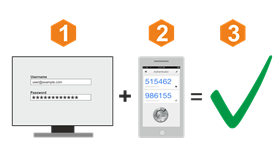

Двухфакторная аутентификация. Для авторизации на сайте придется ввести два доказательства того, что аккаунт принадлежит пользователю. Обычно это пароль и смс-код на телефон. Если мошенник получил доступ к паролю, взломать аккаунт у него не получится.

Внимательность и осторожность с почтой. Не рекомендуется открывать письма от неизвестных источников и переходить по сомнительным ссылкам.

Регулярное обновление программного обеспечения. Разработчики ПО постоянно мониторят методы взлома сайтов мошенниками. На основе полученных данных создается программное обеспечение, которое снижает риски хищения личных сведений (см.рис.2.4). Поэтому рекомендуется регулярно обновлять ПО

Рис. 2.4 - Двухфакторная аутентификация

Технологии защиты информации в сетях помогут обезопасить себя от хищения злоумышленниками личных данных.

Безопасное использование публичного Wi-Fi. Используя открытую, общедоступную сеть вайфай, можно запросто подхватить вредоносное ПО или потерять личные данные.

Перед тем как подключиться к открытой точке доступа, пользователю придется пройти стандартную процедуру регистрации. Обычно нужно ввести электронную почту или номер телефона в обмен на интернет. Перед этим открывается соглашение, которое нужно внимательно прочитать, чтобы удостовериться, что провайдер собирает личную информацию не для мошенничества. Нередко данные, которые вносятся для пользования вайфай, передаются службам и компаниям, использующим личную информацию для массовой рассылки спама.

При использовании открытой точки доступа Wi-Fi используйте безопасное соединение, о чем символизирует зеленый замочек в адресной строке.

Также для предотвращения кражи данных, взлома устройства, рекомендуется использовать программу VPN. Виртуальная частная сеть направит трафик через зашифрованные серверы и позволит защитить информацию, избавить от слежки и утечки.

Не рекомендуется скачивать и устанавливать программы из сомнительных источников. Регулярно нужно обновлять программное обеспечение и антивирус. На ПК закройте общий доступ к дискам и отдельным файлам.

Для каждого сайта рекомендуется использовать свой отдельный пароль. В случае утечки мошенник получит доступ только к одному аккаунту, а не ко всем сразу.

Защита данных в компьютерных сетях. При рассмотрении проблем защиты данных в сети прежде всего возникает вопрос о классификации сбоев и нарушений прав доступа, которые могут привести к уничтожению или нежелательной модификации данных. Среди таких потенциальных “угроз” можно выделить:

1. Сбои оборудования:

- сбои кабельной системы;

- перебои электропитания;

- сбои дисковых систем;

- сбои систем архивации данных;

- сбои работы серверов, рабочих станций, сетевых карт и т.д.

2. Потери информации из-за некорректной работы ПО:

- потеря или изменение данных при ошибках ПО;

- потери при заражении системы компьютерными вирусами;

3. Потери, связанные с несанкционированным доступом:

- несанкционированное копирование, уничтожение или подделка информации;

- ознакомление с конфиденциальной информацией, составляющей тайну, посторонних лиц;

4. Потери информации, связанные с неправильным хранением архивных данных.

5. Ошибки обслуживающего персонала и пользователей:

- случайное уничтожение или изменение данных;

- некорректное использование программного и аппаратного обеспечения, ведущее к уничтожению или изменению данных;

В зависимости от возможных видов нарушений работы сети (под нарушением работы я также понимаю и несанкционированный доступ) многочисленные виды защиты информации объединяются в три основных класса:

- средства физической защиты, включающие средства защиты кабельной системы, систем электропитания, средства архивации, дисковые массивы и т.д.

- программные средства защиты, в том числе: антивирусные программы, системы разграничения полномочий, программные средства контроля доступа.

- административные меры защиты, включающие контроль доступа в помещения, разработку стратегии безопасности фирмы, планов действий в чрезвычайных ситуациях и т.д.

Следует отметить, что подобное деление достаточно условно, поскольку современные технологии развиваются в направлении сочетания программных и аппаратных средств защиты. Наибольшее распространение такие программно-аппаратные средства получили, в частности, в области контроля доступа, защиты от вирусов и т.д.

Концентрация информации в компьютерах - аналогично концентрации наличных денег в банках - заставляет все более усиливать контроль в целях защиты информации. Юридические вопросы, частная тайна, национальная безопасность - все эти соображения требуют усиления внутреннего контроля в коммерческих и правительственных организациях. Работы в этом направлении привели к появлению новой дисциплины: безопасность информации. Специалист в области безопасности информации отвечает за разработку, реализацию и эксплуатацию системы обеспечения информационной безопасности, направленной на поддержание целостности, пригодности и конфиденциальности накопленной в организации информации. В его функции входит обеспечение физической (технические средства, линии связи и удаленные компьютеры) и логической (данные, прикладные программы, операционная система) защиты информационных ресурсов.

Сложность создания системы защиты информации определяется тем, что данные могут быть похищены из компьютера и одновременно оставаться на месте, ценность некоторых данных заключается в обладании ими, а не в уничтожении или изменении.

Обеспечение безопасности информации - дорогое дело, и не столько из-за затрат на закупку или установку средств, сколько из-за того, что трудно квалифицированно определить границы разумной безопасности и соответствующего поддержания системы в работоспособном состоянии.

Если локальная сеть разрабатывалась в целях совместного использования лицензионных программных средств, дорогих цветных принтеров или больших файлов общедоступной информации, то нет никакой потребности даже в минимальных системах шифрования/дешифрования информации.

Средства защиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока не произведен соответствующий анализ. Анализ риска должен дать объективную оценку многих факторов (подверженность появлению нарушения работы, вероятность появления нарушения работы, ущерб от коммерческих потерь, снижение коэффициента готовности системы, общественные отношения, юридические проблемы) и предоставить информацию для определения подходящих типов и уровней безопасности. Коммерческие организации все в большей степени переносят критическую корпоративную информацию с больших вычислительных систем в среду открытых систем и встречаются с новыми и сложными проблемами при реализации и эксплуатации системы безопасности. Сегодня все больше организаций разворачивают мощные распределенные базы данных и приложения клиент/сервер для управления коммерческими данными. При увеличении распределения возрастает также и риск неавторизованного доступа к данным и их искажения.

Шифрование данных традиционно использовалось правительственными и оборонными департаментами, но в связи с изменением потребностей и некоторые наиболее солидные компании начинают использовать возможности, предоставляемые шифрованием для обеспечения конфиденциальности информации.

Финансовые службы компаний (прежде всего в США) представляют важную и большую пользовательскую базу, и часто специфические требования предъявляются к алгоритму, используемому в процессе шифрования. Опубликованные алгоритмы, например, DES (см. ниже), являются обязательными. В то же время, рынок коммерческих систем не всегда требует такой строгой защиты, как правительственные или оборонные ведомства, поэтому возможно применение продуктов и другого типа, например, PGP (Pretty Good Privacy).

Шифрование. Шифрование данных может осуществляться в режимах On-line (в темпе поступления информации) и Off-line (автономном). Остановимся подробнее на первом типе, представляющем большой интерес. Наиболее распространены два алгоритма.

Стандарт шифрования данных DES (Data Encryption Standart) был разработан фирмой IBM в начале 70-х годов и в настоящее время является правительственным стандартом для шифрования цифровой информации. Он рекомендован Ассоциацией Американских Банкиров. Сложный алгоритм DES использует ключ длиной 56 бит и 8 битов проверки на четность и требует от злоумышленника перебора 72 квадриллионов возможных ключевых комбинаций, обеспечивая высокую степень защиты при небольших расходах. При частой смене ключей алгоритм удовлетворительно решает проблему превращения конфиденциальной информации в недоступную.

Алгоритм RSA был изобретен Ривестом, Шамиром и Альдеманом в 1976 году и представляет собой значительный шаг в криптографии. Этот алгоритм также был принят в качестве стандарта Национальным Бюро Стандартов.

DES, технически является СИММЕТРИЧНЫМ алгоритмом, а RSA - АСИММЕТРИЧНЫМ, то есть он использует разные ключи при шифровании и дешифровании. Пользователи имеют два ключа и могут широко распространять свой открытый ключ. Открытый ключ используется для шифрования сообщения пользователем, но только определенный получатель может дешифровать его своим секретным ключом; открытый ключ бесполезен для дешифрования. Это делает ненужными секретные соглашения о передаче ключей между корреспондентами. DES определяет длину данных и ключа в битах, а RSA может быть реализован при любой длине ключа. Чем длиннее ключ, тем выше уровень безопасности (но становится длительнее и процесс шифрования и дешифрования). Если ключи DES можно сгенерировать за микросекунды, то примерное время генерации ключа RSA - десятки секунд. Поэтому открытые ключи RSA предпочитают разработчики программных средств, а секретные ключи DES - разработчики аппаратуры.

Наибольшее распространение в настоящее время получили следующие стандарты кабельных систем:

Спецификации корпорации IBM, которые предусматривают девять различных типов кабелей. Наиболее распространенным среди них является кабель IBM type

- экранированная витая пара (STP) для сетей Token Ring.

Система категорий Underwriters Labs (UL) представлена этой лабораторией совместно с корпорацией Anixter. Система включает пять уровней кабелей. В настоящее время система UL приведена в соответствие с системой категорий EIA/TIA.

Стандарт EIA/TIA 568 был разработан совместными усилиями UL, American National Standarts Institute (ANSI) и Electronic Industry Association/Telecommunications Industry Association, подгруппой TR41.8.1 для кабельных систем на витой паре (UTP).

В дополнение к стандарту EIA/TIA 568 существует документ DIS 11801, разработанный International Standard Organization (ISO) и International Electrotechnical Commission (IEC). Данный стандарт использует термин “категория” для отдельных кабелей и термин “класс” для кабельных систем.

Необходимо также отметить, что требования стандарта EIA/TIA 568 относятся только к сетевому кабелю. Но реальные системы, помимо кабеля, включают также соединительные разъемы, розетки, распределительные панели и другие элементы. Использования только кабеля категории 5 не гарантирует создание кабельной системы этой категории. В связи с этим все выше перечисленное оборудование должно быть также сертифицировано на соответствие данной категории кабельной системы.

Системы электроснабжения. Наиболее надежным средством предотвращения потерь информации при кратковременном отключении электроэнергии в настоящее время является установка источников бесперебойного питания. Различные по своим техническим и потребительским характеристикам, подобные устройства могут обеспечить питание всей локальной сети или отдельной компьютера в течение промежутка времени, достаточного для восстановления подачи напряжения или для сохранения информации на магнитные носители. Большинство источников бесперебойного питания одновременно выполняет функции и стабилизатора напряжения, что является дополнительной защитой от скачков напряжения в сети. Многие современные сетевые устройства - серверы, концентраторы, мосты и т.д. - оснащены собственными дублированными системами электропитания.

За рубежом корпорации имеют собственные аварийные электрогенераторы или резервные линии электропитания. Эти линии подключены к разным подстанциям, и при выходе из строя одной них электроснабжение осуществляется с резервной подстанции.

Оценка эффективности информационной безопасности и вообще средств защиты информации (сокращенно СЗИ) является довольно сложной задачей. Чтобы достоверно ответить насколько хорошо на представленном предприятии организована система защиты информации необходимо оценить эффективность СЗИ по показателям. Эти показатели носят так называемый вероятностный характер.

Если говорить о нормативных документах, то методы функциональной стандартизации в области информационной безопасности изложены в отдельном международном стандарте ИСО/МЭК 15408-99 «Критерии оценки безопасности информационных технологий».

Но критериями оценки безопасности в данном стандарте они не совсем являются, это лишь некий набор общих технических требований, стандартов определяющий, причем весьма довольно расплывчато облик систем в зависимости от их назначения.

В нашей стране оценка эффективности защиты информации должна учитывать еще и специальный ГОСТ Р 50922-96. Согласно нему, оценка эффективности защиты также носит вероятностный характер.

Оценка эффективности защиты информации должна обязательно учитывать эти объективные обстоятельства, а ее характеристики, как это следует из ГОСТ Р 50922-96, должны иметь вероятностный характер, то есть оценивать вероятные угрозы для безопасности и меры по их предотвращению.

Статистические данные национального агентства ФБР США, а именно отделения по преступлениям в сфере высоких технологий говорят о том, что от 87 до 97 % всех нападений на корпоративные сети предприятий, организаций или учреждений не только остаются безнаказанными, но даже не обнаруживаются системами безопасности.

Для оценки вероятностей угроз для сети их степени необходимо проведение специальных исследований, по специальным методикам, которые просто невозможно провести в связи с ограничениями выпускной квалификационной работы бакалавра. Однако, оценить степень и эффективность защищенности сети может оценить еще по нормативному критерию составных частей системы защиты сети предприятия.

Таким образом, система защиты информации может быть полной только при наличии:

- законодательной, нормативно-правовой и научной базы;

- органов (подразделений), обеспечивающих безопасность ИТ;

- организационно-технических и режимных мер, а также методов (политика информационной безопасности);

- программно-технических способов и средств.

Всё это говорит о том, что очень часто злоумышленники подбирают нестандартный способ атаки, абсолютной новый и неизвестный никому. Именно поэтому оценить возможные риски и степень защищенности крайне сложная задача.

Конечно, в данном случае речь идет о высоком профессионализме злоумышленников, которые производят вредоносные действия. Немал процент и так называемых непрофессиональных «хакеров», которых значительно больше, а также вредоносного ПО, которое автоматических распространится по Всемирной сети. Поэтому, средства защиты сети, должны как минимум обеспечить минимальный процент защиты от обыденных сетевых угроз, которые были описаны в настоящей работе.

Рис. 2.5 - Основные части защиты

По результатам данного исследования можно с уверенностью сказать, что каждый из перечисленных пунктов имеется в системе защиты рассматриваемого предприятия (см.рис.2.5). Реализация этих пунктов организована в зависимости от возможностей и потенциала предприятия, чтобы обеспечить максимальный уровень защиты исходя из имеющихся средств.

Поэтому, можно сказать, что эффективность защиты находится не на максимальном, но на достаточно высоком для специфики предприятия уровне. Абсолютно же защищенной ИС не может существовать в принципе, всегда существует вероятность тех или иных угроз, вопрос защиты лишь в максимальном уменьшении такой вероятности.

Работа завершена, можно сделать вывод, что первая проблема информационной безопасности - это, в основном, выбор информации, рассматриваемой, в поведении, в социальных кругах, что с точки зрения соблюдения норм и правил, установленных в обществе и стране. Должно быть достигнуто правильное понимание и осведомленность о целях и методах высокопроизводительной информационной безопасности, она должна обрабатываться конфиденциальным образом и распространяться проверенной, точной и достоверной информацией.

С ростом числа известных и появлением новых типов информационных угроз, с которыми сталкиваются крупные учреждения и организации, задача защиты надежной компьютерной сети от вредоносных программ и сетевых атак остается актуальной.

Статистика показывает, что во всех странах убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты. Одной из основных задач защиты информации является организация эффективной антивирусной защиты автономных рабочих станций, локальных и корпоративных компьютерных сетей, обрабатывающих информацию ограниченного доступа, в том числе содержащую государственную и служебную тайну.

Из рассмотренного становится очевидно, что обеспечение информационной безопасности является комплексной задачей. Это обусловлено тем, что информационная среда является сложным многоплановым механизмом, в котором действуют такие компоненты, как электронное оборудование, программное обеспечение, персонал.

Для решения проблемы обеспечения информационной безопасности необходимо применение законодательных, организационных и программно-технических мер. Пренебрежение хотя бы одним из аспектов этой проблемы может привести к утрате или утечке информации, стоимость и роль которой в жизни современного общества приобретает все более важное значение.

Использование высокоэффективных информационных систем является обязательным условием успешной деятельности современных организаций и предприятий. Безопасность информации — это один из основных показателей качества информационной системы. Поданным статистики, наиболее успешными методами реализации угроз безопасности информации в автоматизированных системах являются вирусные атаки.

Компьютеризация общества поднимает проблему информационной безопасности, основной проблемой которой является информационная война и террористическая информация. Он носит глобальный характер, но для России имеет геополитический и экономический статус.

Такая защита должна осуществляться часами и в течение года и охватывать весь цикл информации - от поступления или создания до повреждения или потери смысла. Приведенные в работе рекомендации обеспечивают наиболее рациональное и эффективное использование информации, ее обработки, хранения во всех отделах для повышения качества безопасности.

В работе рассмотрены основные программные и аппаратные средства защиты информации, их технические характеристики и т.д.

Хотелось бы надеяться, что создающаяся в стране система защиты информации и формирование комплекса мер по ее реализации не приведет к необратимым последствиям на пути зарождающегося в России информационно - интеллектуального объединения со всем миром.

В рамках одной работы невозможно рассмотреть более обширно тему возможные угрозы информации и защита данных в сетях, но в своей работе я достигла поставленной цели и задачи.

1. Галатенко В.А. Основы информационной безопасности. Интернет-университет информационных технологий − ИНТУИТ.ру, 2018 - 478

2. Лопатин В.Н. Информационная безопасность России: Человек, общество, государство. Серия: Безопасность человека и общества. Москва: 2017. – 428 с.

3. Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства. – Москва: ДМК Пресс, 2018. – 544 с.

4. В. Л. Бройдо, О. П. Ильина Вычислительные системы, сети и телекоммуникации-Питер, 2018

5.

Щербаков

А.Ю. Современная компьютерная безопасность. Теоретические основы. Практические

аспекты. – Москва : Книжный мир,

2019. – 352 с.

6. Филин С.А. Информационная безопасность. Учебное пособие. – Москва: Альфа-Пресс, 2017. – 451 с.

7. Башлы П.Н. Информационная безопасность. – Москва: Феникс, 2018. – 275 с.

8. Ловцов Д.А. Информационная безопасность больших эргодических систем: концептуальные аспекты. Москва, 2018. – 214 с.

9. Управление персоналом организации. Под ред. Кибанова А.Я., – 3-е изд., доп. и перераб. – Москва: ИНФРА-М, 2016. – 238 с.

10. Управление персоналом современной организации / Под ред. Шекшня С.В. – Москва: Интел-Синтез, 2016 – 368с.

11. Новые

информационные коммуникационные технологии в образовании / В.А. Трайнев, В.Ю.

Теплышев, И.В. Трайнев. – 2-е изд. –

Москва : Издат.-торговая корпорация «Дашков и К», 2016. – 320 с.

12. Короткое

Э.М. Концепция менеджмента. – Москва: Дека, 2016. –

180 с.

13. Родичев Ю.А. Информационная безопасность. Учебное пособие – Москва: Академия, 2017. – 356 с.

14. Волоткин А.В., Маношкин А.П. Информационная безопасность. Москва: НТЦ «ФИОРД-ИНФО», 2018. – 235 с.

15. Баранова Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2018. – 400 c.

16. Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. – Москва: Форум, 2018. – 256 c.

17. Кузнецова А.В. Искусственный интеллект и информационная безопасность общества / А.В. Кузнецова. – Москва: Русайнс, 2017. – 264 c.

18. Запечников

С.В. Информационная безопасность открытых систем.

В 2-х т. Т.1 – Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников,

Н.Г Милославская. – Москва: ГЛТ, 2017. – 536 c.

19. Громов Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. – Ст. Оскол: ТНТ, 2017. – 384 c.

20. Семененко В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. – Москва: МГИУ, 2017. – 277 c.

21. Чипига А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. – Москва: Гелиос АРВ, 2017. – 336 c.

22. Партыка

Т.Л. Информационная безопасность: Учебное пособие /

Т.Л. Партыка, И.И. Попов. – Москва: Форум, 2016. – 432 c.

23. “Энциклопедия компьютерных вирусов Евгения Касперского” «Современные методы защиты информации», - Москва, 2017.

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.