Системы топологического анализа защищенности

Рассмотрим три наиболее мощные и интересные системы анализа защищенности.

1. TVA tool (Topological vulnerability analysis tool). Система разработана в университете Джорджа Мэйсона. Описания элементарных атак, сети и цели нарушителя вводятся вручную в модели предусловий и постусловий. Для генерации и анализа графа атак используется полиномиальный алгоритм. Данная система не только генерирует граф, но и предлагает меры по повышению уровня безопасности. Данное средство имеет много недостатков: модели описываются вручную, при определении достижимости хостов правила МЭ и ACL маршрутизаторов не анализируются (вместо этого используется сканер Nessus, который определяет достижимость двух любых хостов), алгоритм, лежащий в основе TVA, имеет оценку вычислительной сложности O(N 6). Данный алгоритм будет работать в сетях, где число хостов не превышает сотни. Стоит отметить, что данный подход ограничен монотонными атаками. Для описания атак требуются низкоуровневые детали. Подход предполагает, что возможно получить информацию, необходимую для детального моделирования низкоуровневых атак, и использовать ее корректно, что обычно невозможно в силу непрактичности и трудности. На рисунке 1 изображена анализируемая сеть и соответствующий ей граф атак.

Рисунок 1 - анализируемая сеть и соответствующий ей граф атак

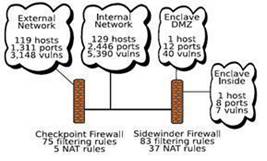

2. Система NetSPA разработана в Массачусетском технологическом институте. Исследования в области анализа защищенности ведутся с 1999 года. Первая версия NetSPA строит полные графы атак и способна анализировать небольшие сети (порядка 100 хостов). С введением графов предсказаний (predictive graph) производительность системы значительно повысилась – были проанализированы реальные сети из 3400 хостов и моделируемые сети из 10000 хостов. Последняя ее редакция на сегодняшний день является наиболее мощной и способна анализировать моделируемые сети из 50000 хостов за 4 мин. (Windows Server 2003, Xeon 3.2 GHz, 2 GB). Архитектура системы изображена на рисунке 2.

Рисунок 2 - анализируемая сеть и часть соответствующего ей графа атак.

NetSPA может импортировать данные из сканера Nessus, МЭ Sidewinder и Checkpoint, из баз уязвимостей CVE и NVD. Система строит MP-граф (multiple-prerequisite graph), затем автоматически анализирует его, создает отчет и выдает рекомендации. Для более эффективного определения достижимости хостов используются BDD-графы*. Для выдачи изображения графа используется сжатие вершин. На рисунок 2 показана анализируемая сеть и часть соответствующего ей графа атак (реальный граф содержит 8901 вершин и 23315 дуг). Основной этап построения графа занял 24 сек., использовалась рабочая станция Pentium-M 1,6 GHz, 1Gb, Linux 2,6.

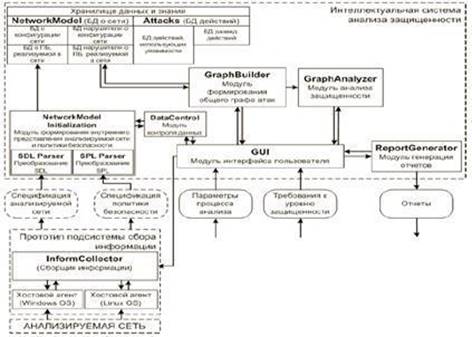

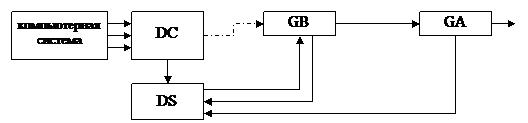

3. Интеллектуальная система анализа защищенности (САЗ). Разработана в 2006 в СПИИРАН. В данной системе анализа защищенности используются две базовые модели: модель формирования общего графа атак и модель оценки уровня защищенности. Архитектура САЗ представлена на рисунке 3. Граф атак отражает возможные распределенные сценарии атак с учетом конфигурации сети, реализуемой политики безопасности, а также местоположения, целей, уровня знаний и стратегий нарушителя.

Метрики защищенности (CVSS, методики SANS/GIAC, FRAP) позволяют оценивать защищенность компьютерной сети и ее компонентов с различной степенью детализации и с учетом разнообразных аспектов.

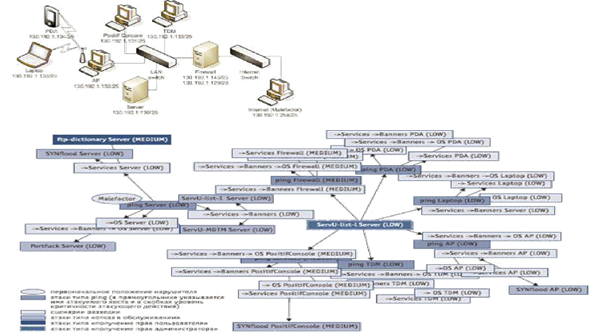

Полученные результаты обеспечивают выработку обоснованных рекомендаций по устранению выявленных узких мест и усилению защищенности системы. Анализируемая сеть и соответствующий граф изображены на рисунке 4.

Рисунок 3 - Архитектура САЗ

Рисунок 4 - Анализируемая сеть и соответствующий граф

Общая архитектура топологического сканера безопасности

На основе приведенных выше архитектур можно предложить общую архитектуру топологического сканера безопасности. Схематически она представлена на рисунке 5.

Рисунок 5 – Общая архитектура сканера безопасности

Назначение основных систем:

1. Система сбора данных (Data Collector) включает сетевые и хостовые сенсоры и предназначена для сбора данных, необходимых для моделирования компьютерной системы. Хостовые сенсоры устанавливаются на МЭ, маршрутизаторах, серверах, рабочих станциях и служат для проверок наличия уязвимостей, анализа конфигурационных файлов, таблиц маршрутизации и т.п. Сетевой сенсор устанавливается на отдельную систему и осуществляет сбор сведений и проверки на наличие уязвимостей по сети, выполняя или моделируя атаки.

2. Система хранения данных (Data Storage) состоит из баз данных и предназначена для хранения данных, собранных сенсорами, топологии сети, моделей компьютерных систем, графов атак и отчетов.

3. Система построения графов атак (Graph Builder) предназначена для синтеза графа атак по имеющимся данным.

4. Система анализа (Graph analyzer) служит для проведения анализа защищенности путем исследования графа атак и формирования отчета. В ходе анализа графа система вычисляет всевозможные сценарии нападения, наиболее значимые угрозы и пути их достижения, минимизирует и визуализирует граф атаки.

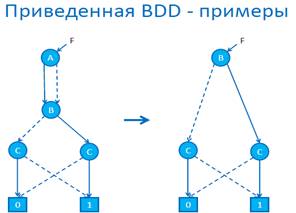

* BDD-графы

Как известно, BDD - это ориентированный граф без циклов.

BDD-граф – это направленный ациклический граф, каждый узел которого помечен переменной xi , и где каждый нетерминальный узел ni имеет исходящие 0- и 1-дуги, соединяющие узел ni с дочерними узлами nz и no , соответственно.

BDD (x1,…,xn) – ориентированный ациклический граф с одним или более истоками и двумя стоками. Стоки помечены символами “0” и “1”, любая другая вершина имеет пометку xi, 1≤i≤n.

Каждое ребро является ребром 0-типа («прерывистые») или ребром 1- типа(«непрерывные»).

• Из каждой вершины исходит два ребра: одно ребро 0-типа и одно ребро 1-типа.

• Ребро 0-типа (1-типа) проводит, если переменная, приписанная вершине из которой исходит ребро, равна 0 (1).

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.