АВТОНОМНАЯ НЕКОММЕРЧЕСКАЯ ОРГАНИЗАЦИЯ

ПРОФЕССИОНАЛЬНОГО ОБРАЗОВАНИЯ

«БАЛТИЙСКИЙ ИНФОРМАЦИОННЫЙ ТЕХНИКУМ»

ЦМК №3 Информационной безопасности

Методические указания по выполнению

заданий для подготовки к демонстрационному экзамену

«Пуско-наладка телекоммуникационного оборудования»

для студентов специальностей:

09.02.07 Информационные системы и программирование

10.02.05 Обеспечение информационной безопасности

автоматизированных систем

Преподаватель Беляева Н.Г.

Калининград

2020 г.

Оглавление

Введение.............................................................................................................. 4

Советы по выполнению ...................................................................................... 5

Подключение к устройствам............................................................................... 6

Итоги выполнения работы................................................................................... 6

Топологии сети и ROUTING-диаграмма............................................................. 7

Практические работы:

1. Базовая настройка................................................................................. 11

2. Настройка коммутации......................................................................... 13

3. Настройка подключений к глобальным сетям...................................... 16

4. Настройка маршрутизации................................................................... 18

5. Настройка служб.................................................................................. 20

6. Настройка механизмов безопасности................................................... 22

7. Настройка параметров мониторинга и резервного копирования......... 23

8. Конфигурация виртуальных частных сетей......................................... 24

Литература......................................................................................................... 25

Содержанием методической разработки является выполнение работы по пуско-наладке сетевой инфраструктуры на базе современного сетевого оборудования, что соответствует модулю С демонстрационного экзамена 2020г. по стандартам ВОРЛДСКИЛЛС РОССИЯ по компетенции № 39 «Сетевое и системное администрирование» (КОМПЛЕКТ ОЦЕНОЧНОЙ ДОКУМЕНТАЦИИ №1.1).

Основной целью методической разработки является закрепление знаний и умений студентов по пуско-наладке сетевой инфраструктуры. Изучение данной методической разработки позволит студентам техникума подготовиться к успешной сдаче модуля С демонстрационного экзамена по стандартам Ворлдскиллс Россия по компетенции № 39 «Сетевое и системное администрирование».

В результате изучения студент должен:

знать и понимать:

• сетевые топологии;

• сетевое окружение;

• сетевые протоколы;

• процесс построения сети и как сетевые устройства могут быть настроены для эффективного взаимодействия;

• типы сетевых устройств;

• логические и функциональные диаграммы;

• типы активных сетевых устройств (маршрутизаторов и коммутаторов и т.д.) и требования к их расположению;

• решения в области безопасности и их влияние;

• схемы адресации;

• документацию по настройке оборудования и программ;

уметь:

• реализовывать сетевые топологии;

• читать логические и функциональные диаграммы;

• настраивать различные типы активных сетевых устройств (маршрутизаторов и коммутаторов и т.д.);

• реализовывать требуемые схемы адресации;

• интерпретировать пользовательские запросы и требования с точки зрения индустриальных сертификационных требований;

• применять все типы конфигураций, программные и аппаратные обновления на все типы сетевых устройств, которые могут быть в сетевом окружении;

• проектировать и реализовывать процедуры ликвидации инцидентов;

• поддерживать базу данных конфигураций.

ВВЕДЕНИЕ

Задание имеет несколько разделов, выполняемых последовательно, разработано с учетом различных сетевых технологий, соответствующих уровням сертификации CCNA R\S.

Задание разбито на следующие секции:

1. Базовая настройка.

2. Настройка коммутации.

3. Настройка подключений к глобальным сетям.

4. Настройка маршрутизации.

5. Настройка служб.

6. Настройка механизмов безопасности.

7. Настройка параметров мониторинга и резервного копирования.

8. Конфигурация виртуальных частных сетей.

Все секции являются независимыми друг от друга, но вместе образуют достаточно сложную сетевую инфраструктуру. Некоторые задания достаточно просты и понятны, некоторые могут быть неочевидными. Некоторые технологии должны работать в связке или поверх других технологий. Например, может подразумеваться, что IPv6 маршрутизация должна работать поверх настроенной виртуальной частной сети, которая, в свою очередь, должна работать поверх IPv4 маршрутизации, которая, в свою очередь, должна работать поверх PPPoE и Multilink и т.д. Очень важно понимать, что если не удается решить какую-либо из задач по середине такого технологического стека, это не значит, что не надо решать дальше. Например, если вы не можете настроить динамическую маршрутизацию IPv4, которая необходима для работы виртуальной частной сети, вы можете использовать статическую маршрутизацию и продолжать работу над настройкой виртуальной частной сети и всем что должно работать поверх нее. В этом случае вы не настроите динамическую маршрутизацию, но зато настроите всё, что должно работать поверх нее.

СОВЕТЫ ПО ВЫПОЛНЕНИЮ

1. Прочитайте задание полностью и составьте алгоритм выполнения работы. Предстоит вносить изменения в действующую, преднастроенную сетевую инфраструктуру предприятия, состоящую из головного офиса HQ и удаленного офиса BR1. Офисы имеют связь через провайдеров ISP1 и ISP2. Вы не имеете доступа к оборудованию провайдеров, оно полностью настроено и не требует дополнительного конфигурирования. Вам необходимо настраивать оборудование предприятия, а именно: SW1, SW2, SW3, HQ1, FW1 и BR1.

2. У вас отсутствует консольный доступ к устройствам, будьте очень внимательны при выполнении задания! В случае потери связи с оборудованием, вы будете виноваты сами. Неразрешается перезагрузка оборудования. Например, применили неправильный ACL, который закрыл доступ по telnet, но вы не успели сохранить конфигурацию.

3. Руководствуйтесь пословицей: Семь раз отмерь, один раз отрежь. Для выполнения задания у вас есть одна физическая машина (PC1 с доступом по Telnet и установленным ASDM), которую вы должны использовать в качестве:

Ø PC2 Виртуальный ПК, Windows 10, Putty.

Ø Пользователь User пароль P@ssw0rd

Ø SRV1 Виртуальный ПК,

Ø Debian пользователь root пароль toor, с предустановленными сервисами:

1) SysLog папка для проверки /Cisco_Log

2) RADIUS - FreeRadius

3) SNMP – для проверки используется пакет Net-SNMP используйте команду snmp_test

4) NTP

5) TFTP папка для проверки /Cisco_TFTP

4. Следует обратить внимание, что задание составлено не в хронологическом порядке. Некоторые секции могут потребовать действий из других секций, которые изложены ниже. Например, задание 3 в секции «Настройка служб» предписывает вам настроить службу протокола автоматической конфигурации хостов, которая, разумеется, не будет работать пока не будут выполнены необходимые настройки в секции «Конфигурация коммутации». На вас возлагается ответственность за распределение своего рабочего времени.

5. Не тратьте время, если у вас возникли проблемы с некоторыми заданиями. Вы можете использовать временные решения (если у вас есть зависимости в технологическом стеке) и продолжить выполнение других задач. Рекомендуется тщательно проверять результаты своей работы.

6. Не забывайте сохранить настройки оборудования командой (do wr) и не забывайте выходить из интерфейса после его настройки командой (exit).

7. Убедитесь в том, что ваши настройки на всех устройствах функционируют после перезагрузки всего оборудования.

ПОДКЛЮЧЕНИЕ К УСТРОЙСТВАМ

Для первоначального подключения используйте протокол Telnet.

Для подключения к FW1 используете учетную запись с логином: cisco и паролем: cisco, для входа в привилегированный режим используйте пароль cisco.

Для подключения к остальным сетевым устройствам используйте пароль: cisco и пароль для привилегированного режима: cisco.

Для подключения к устройствам в главном офисе HQ, подключите рабочую станцию к порту F0/10 коммутатора SW2 и настройте адрес в соответствии с диаграммой L3, устройства доступны по следующим адресам:

SW1 – 192.168.254.10

SW2 – 192.168.254.20

SW3 – 192.168.254.30

HQ1 – 192.168.254.1

FW1 – 192.168.254.2

BR1 – 192.168.254.3

ИТОГИ ВЫПОЛНЕНИЯ РАБОТЫ

Оценка осуществляется по SSH или Telnet с устройства PC1. Перед завершением выполнения работы верните коммутацию в исходное состояние. А также убедитесь, что устройства доступны по следующим адресам, по SSH или Telnet с учетными записями соответствующим экзаменационному заданию:

SW1 – 10.100.100.10 или 192.168.254.10

SW2 – 10.100.100.20 или 192.168.254.20

SW3 – 10.100.100.30 или 192.168.254.30

HQ1 – 30.78.21.1 или 192.168.254.1

FW1 – 30.78.87.2 или 192.168.254.2

BR1 – 172.16.3.3 или 172.16.1.2 или 3.3.3.3 или 192.168.254.3.

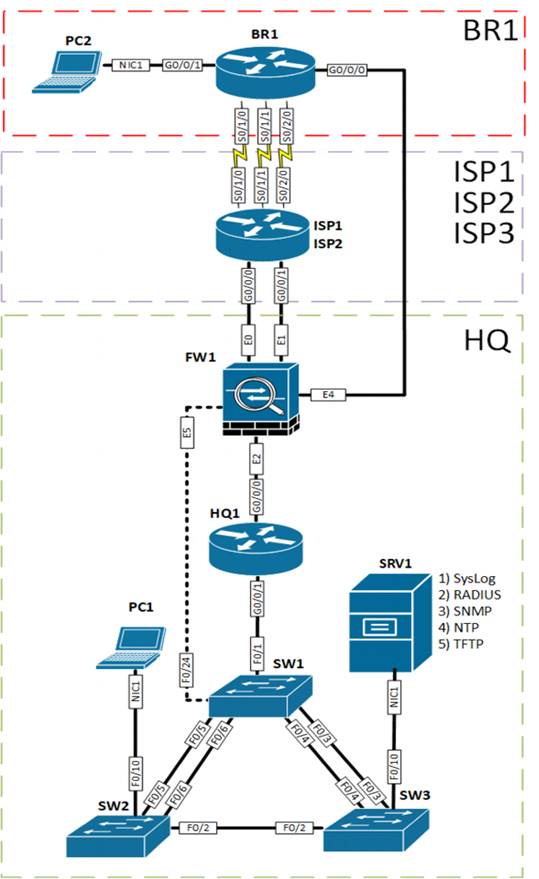

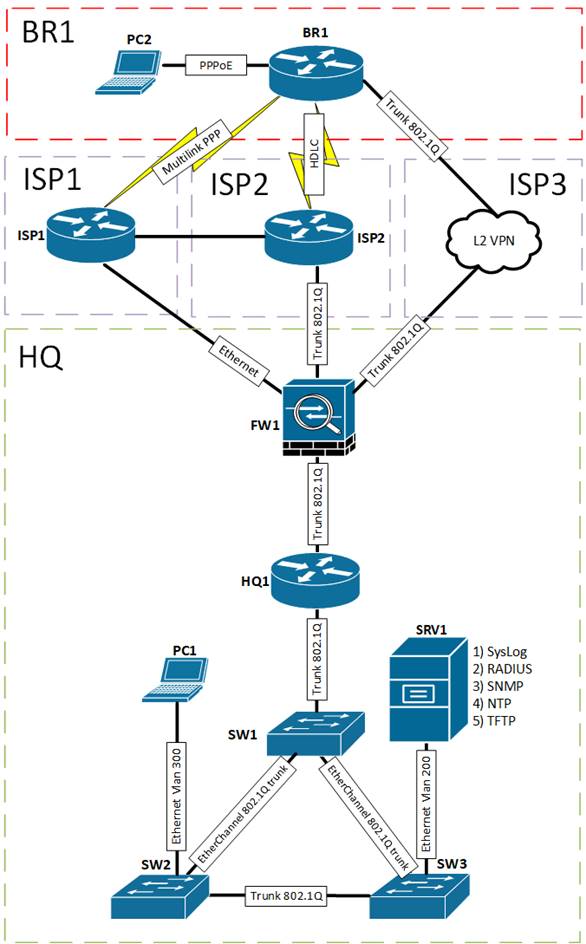

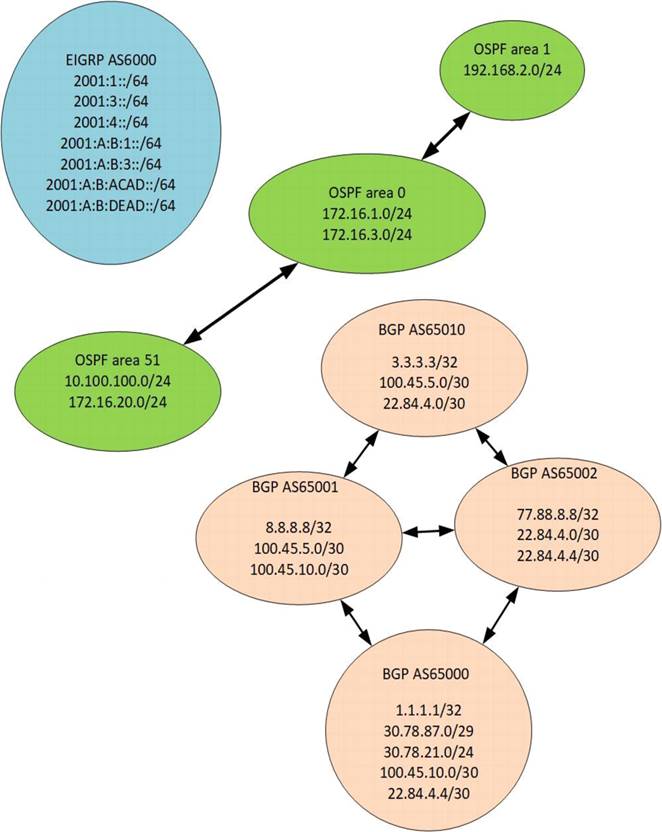

ТОПОЛОГИИ СЕТИ И ROUTING-ДИАГРАММА

ТОПОЛОГИЯ L1

ТОПОЛОГИЯ L2

ТОПОЛОГИЯ L3

ROUTING-ДИАГРАММА

ПРАКТИЧЕСКИЕ РАБОТЫ

1. БАЗОВАЯ НАСТРОЙКА

Таблица 1 – Базовая настройка

|

Задание |

Синтаксис/команда выполнения |

|

1) Задайте имя всех устройств в соответствии с топологией. |

Hostname ….(имя устройства на котором делаете) |

|

2) Назначьте для всех устройств доменное имя worldskills.ru

|

ip domain-name worldskills.ru

|

|

3) Создайте на всех устройствах пользователей wsruser с паролем network a) Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции. b) Пользователь должен обладать максимальным уровнем привилегий. |

a) username wsruser Privilege 15 secret network

|

|

4) На всех устройствах установите пароль wsr на вход в привилегированный режим. a. Пароль должен храниться в конфигурации в виде результата хэш- функции. |

enable password wsr

|

|

5) Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде. На FW1 используйте шифрование AES. |

service password-encryption password encryption aes(FW1)

|

|

6) Для всех устройств реализуйте модель AAA. |

aaa new-model

|

|

a) Аутентификация на линиях виртуальных терминалов с 0 по 15 должна производиться с использованием локальной базы учётных записей. (кроме маршрутизатора HQ1) |

Line vty 0 15 Login authentication VTY Transport input all Transport output all

|

|

b) После успешной аутентификации при удалённом подключении пользователи сразу должен получать права, соответствующие их уровню привилегий или роли (кроме межсетевого экрана FW1). |

Aaa authentication login VTY local

|

|

c) Настройте необходимость аутентификации на локальной консоли. |

Aaa authorization console

|

|

d) При успешной аутентификации на локальной консоли пользователи должны сразу должен получать права, соответствующие их уровню привилегий или роли. |

Aaa authorization exec default local

|

|

7) На устройствах, к которым разрешен доступ, в соответствии с топологиями L2 и L3, создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля, назначьте IP-адреса. |

Interface vlan 100 Ip address 172.16.10.10 255.255.255.0 (и так далее по топологи прописываем интерфейс и задаем ip) |

|

8) На маршрутизаторе HQ1 на виртуальных терминальных линиях с 0 по 15 настройте аутентификацию с использованием RADIUS-сервера. a) Используйте на линиях vty с 0 по 15 отдельный список методов с названием method_man |

Line vty 0 15 Login authentication method_man Transport input all Transport output all

|

|

b) Порядок аутентификации: I) По протоколу RADIUS II) Локальная c) Используйте общий ключ cisco |

Radius-server host 172.16.20.20 key cisco

|

|

d) Используйте номера портов 1812 и 1813 для аутентификации и учета соответственно |

Radius-server host 172.16.20.20 auth-port 1812 acct-port 1813 |

|

e) Адрес RADIUS-сервера 172.16.20.20 f) Настройте авторизацию при успешной аутентификации g) Проверьте аутентификацию по протоколу RADIUS при удаленном подключении к маршрутизатору HQ1, используя учетную запись radius с паролем cisco |

aaa authentication login method_man group radius local aaa authorization exec auth-RADIUS-exec group radius local aaa authentication login HQ1 group radius |

|

9) Все устройства должны быть доступны для управления по протоколу SSH версии 2.

|

Crypto key generate rsa 1024 Ip ssh version 2 |

2. НАСТРОЙКА КОММУТАЦИИ

Таблица 2 - Настройка коммутации

|

Задание |

Синтаксис/команда выполнения |

|

1) Для централизованного конфигурирования VLAN в коммутируемой сети предприятия используйте протокол VTP. a) В качестве сервера VTP настройте SW1. |

Vtp version 2 Vtp mode server

|

|

b) Коммутаторы SW2 и SW3 настройте в качестве VTP клиента.

|

Vtp version 2 Vtp mode client

|

|

c) Таблица VLAN должна содержать следующие сети: i) VLAN100 с именем MGT. ii) VLAN200 с именем DATA. iii) VLAN300 с именем OFFICE. iv) VLAN500 с именем NATIVE. v) VLAN600 с именем SHUTDOWN. |

vlan … name …. / (и повторяем с каждым vlan)

|

|

2) Между всеми коммутаторами настройте транки с использованием протокола IEEE 802.1q. a) Порты F0/10 коммутаторов SW2 и SW3, а также порт F0/1 коммутатора SW1 должны работать без использования согласования. Отключите протокол DTP явным образом.

|

Interface fa 0/10 (потом вместо 10 пишем 1) switchport mode trunk switchport nonegotiate

|

|

b) Транк между коммутаторами SW2 и SW3 должен быть настроен без использования согласования. Отключите протокол DTP явным образом.

|

Interface fa 0/2 switchport mode trunk switchport nonegotiate

|

|

c) Транки между коммутаторами SW1 и SW2, а также между SW1 и SW3, должны быть согласованы по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа, но сами не инициировать согласование.

|

SW1 interface range fa 0/3-6 switchport mode Dynamic Desirable interface range fa 0/5-6 switchport mode Dynamic Auto SW3 interface range fa 0/3-4 switchport mode Dynamic Auto

|

|

d) Для всех магистральных каналов назначьте native vlan 500. На подинтерфейсе прописываем команду пример:

|

Interface fa 0/1 switchport trunk native vlan 500

|

|

e) Запретите пересылку по магистральным каналам все неиспользуемые VLAN, в том числе VLAN1 |

Interface fa 0/1 Switchport mode trunk

|

|

команда указывает на то, что мы запрещаем пересылку vlan 1, и говорим что только vlan 100, 200, 300, 400 могут быть в trunk. |

Switchport trunk allowed vlan 100,200,300,400 |

|

3) Настройте агрегирование каналов связи между коммутаторами. a. Номера портовых групп: 1 – между коммутаторами SW1 (F0/5-6) и SW2 (F0/5-6); 2 – между коммутаторами SW1 (F0/3-4) и SW3 (F0/3-4); b. Агрегированный канал между SW1 и SW2 должен быть организован с использованием протокола согласования LACP. SW1 должен быть настроен в активном режиме, SW2 в пассивном.

|

SW1 Interface range fa 0/5-6 channel-group 1 mode active SW2 Interface range fa 0/5-6 channel-group 1 mode passive

|

|

c) Агрегированный канал между SW1 и SW3 должен быть организован с использованием протокола согласования PAgP. SW1 должен быть настроен в предпочтительном, SW3 в автоматическом.

|

SW1 interface range fa 0/3-4 channel-group 1 mode desirable SW3 interface range fa 0/3-4 channel-group 1 mode auto

|

|

4) Конфигурация протокола остовного дерева: a. Используйте протокол PVST. b. Коммутатор SW1 должен являться корнем связующего дерева в сетях VLAN 100, 200 и 300, в случае отказа SW1, корнем должен стать коммутатор SW2. |

SW1 Spanning-tree mode rapid-pvst Spanning-tree vlan 100 priority 0 Spanning-tree vlan 200 priority 0 Spanning-tree vlan 300 priority 0 SW2 Spanning-tree mode rapid-pvst Spanning-tree vlan 100 priority 4096 Spanning-tree vlan 200 priority 4096 Spanning-tree vlan 300 priority 4096 |

|

c) Настройте порт F0/1 коммутатора SW1, таким образом, что при включении он сразу переходил в состояние forwarding не дожидаясь пересчета остовного дерева. |

Interface fa 0/1 Spanning-tree portfast

|

|

5) Настройте порты F0/10 коммутаторов SW2 и SW3 в соответствии с L2 диаграммой. Порты должны быть настроены в режиме доступа. |

Interface fa 0/10 Switchport mode access Switchport access vlan 200

|

|

6) Между HQ1 и FW1 настройте взаимодействие по протоколу IEEE 802.1Q. |

|

|

От HQ1 к FW1 мы пишем ip-адрес на подинтерфейс!

|

Interface gig 0/0.20 No sh Ip address 30.78.87.1 255.255.255.248 Ipv6 address 2001:3::1/64

|

|

От FW1 к HQ1 мы на подинтерфейс тоже вешаем адрес, но не так как на роутере. (порты исправить самостоятельно)

|

Interface ethernet 2.20 No sh No nameif ip address 30.78.87.2 255.255.255.248 Ipv6 address 2001:3::2/64

|

|

|

security-level 100 vlan 20 Nameif FW1 (любое имя)

|

|

7) Отключите интерфейс F0/24 коммутатора SW1 и E5 межсетевого экрана FW1, которые использовались для первоначального конфигурирования сетевой инфраструктуры офиса HQ.

|

SW1 Interface fa 0/24 Shutdown Switchport mode access Switchport access vlan 200 FW1 Interface gig 1/5 Shutdown

|

|

8) На всех устройствах, отключите неиспользуемые порты (каждый отключить “shutdown”)

|

SW1 Interface fa 0/15 Shutdown

|

|

9) На всех коммутаторах, неиспользуемые порты переведите во VLAN 600.

|

SW1 Interface fa 0/5 Switchport mode access Switchport access vlan 600

|

3. НАСТРОЙКА ПОДКЛЮЧЕНИЙ К ГЛОБАЛЬНЫМ СЕТЯМ

Таблица 3 - Настройка подключений к глобальным сетям

|

Задание |

Синтаксис/команда выполнения |

|

||

|

1) Подключение FW1 к ISP1 и ISP2 осуществляется с помощью IPoE, настройте интерфейсы в соответствии с диаграммами L2 и L3. a) Передача данных между FW1 и ISP1 осуществляется не тегированным трафиком. |

Interface e0 switchport mode no

|

||

|

b) Передача данных между FW1 и ISP2 осуществляется тегированным трафиком с использованием VLAN 901. |

interfaces e1 switchport mode trunk switchport trunk allowed vlan 901 |

||

|

2) ISP3 предоставляет L2 VPN между офисами HQ и BR1. a) Настройте передачу между HQ1, FW1 и BR1 тегированного трафика. b) Взаимодействие должно осуществляться по VLAN 10.

|

BR1 Interface gig 0/0.10 No sh Ip address 172.16.3.3 255.255.255.0 Ipv6 address 2001:4::3/64 FW1 Interface BVI1 No sh No nameif Security-level 100 Ip address 172.16.3.2 255.255.255.0 Ipv6 address 2001:4::2/64 Nameif inside (любое или по заданию) HQ1 Interface gig 0/1.10 No sh Ip add 172.16.3.1 255.255.255.0 Ipv6 address 2001:4::1/64 |

||

|

3) Настройте подключение BR1 к провайдеру ISP1 с помощью протокола PPP. a) Настройте Multilink PPP с использованием двух Serial-интерфейсов. b) Используйте 1 номер интерфейса. c) Не используйте аутентификацию. d) BR1 должен автоматически получать адрес от ISP1.

|

ISP1 interface Multilink1 ip address ….. no shutdown peer default ip address pool PPP ppp multilink ppp multilink group 1 exit interface Serial 0/1/0 no ip address encapsulation ppp ppp multilink ppp multilink group 1 BR1 Interface multilink 1 No sh Ip address negotiated Ppp multilink Exit Interface serial 0/0/0 No sh Ppp multilink Ppp multilink group 1 Exit Interface serial 0/1/0 No sh Ppp multilink Ppp multilink group 1 Exit |

||

|

4) Настройте подключение BR1 к провайдеру ISP2 с помощью протокола HDLC (это и есть настройка serial портов) |

interfaces serial 0/1/1 и задаем ip по топологии

|

||

ВАЖНО! При настройке протоколов динамической маршрутизации, будьте предельно внимательны и анонсируйте подсети в соответствии с диаграммой маршрутизации, иначе настройка протокола, в котором отсутствует необходимая подсеть, и настройка протокола, в котором эта подсеть оказалась лишней – оба не будут приняты.

Также, стоит учесть, что провайдеры фильтруют маршруты полученные по BGP, если они не соответствуют диаграмме маршрутизации.

|

1) В офисе HQ, на устройствах HQ1 и FW1 настройте протокол динамической маршрутизации OSPF. a) Включите в обновления маршрутизации сети в соответствии с Routing- диаграммой. b) HQ1 и FW1 между собой должны устанавливать соседство, только в сети 172.16.3.0/24. c) Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства. |

HQ1 router ospf 1 network 10.100.100.0 0.0.0.255 area 51 network 172.16.20.0 0.0.0.255 area 51 network 172.16.3.0 0.0.0.255 area 0 network 172.16.1.0 0.0.0.255 area 0 passive-interface gigabitEthernet 0/0 passive-interface gigabitEthernet 0/1 passive-interface loopback 0 passive-interface gigabitEthernet 0/1.100 passive-interface gigabitEthernet 0/1.200 passive-interface gigabitEthernet 0/1.300 FW1 Router ospf 1 Network 172.16.3.0 255.255.255.0 area 0

|

||||||||||||

|

2) Настройте протокол динамической маршрутизации OSPF в офисе BR1 с главным офисом HQ. a) Включите в обновления маршрутизации сети в соответствии с Routing- диаграммой. b) Используйте магистральную область для GRE туннелей. c) Соседства между офисами HQ и BR1 должны устанавливаться, как через канал L2 VPN, так и через защищенный туннель. d) Убедитесь в том, что при отказе выделенного L2 VPN, трафик между офисами будет передаваться через защищённый GRE туннель. e) Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства. |

BR1 router ospf 1 network 192.168.2.0 0.0.0.255 area 1 network 172.16.3.0 0.0.0.255 area 0 network 172.16.1.0 0.0.0.255 area 0 passive-interface virtual-template 1 passive-interface gigabitEthernet 0/0 passive-interface gigabitEthernet 0/1 passive-interface loopback 0 passive-interface multilink 1 passive-interface serial 0/0/0 passive-interface serial 0/1/0

|

||||||||||||

|

3) Настройте протокол BGP в офисах HQ и BR1 для взаимодействия с провайдерами ISP1 и ISP2. a) На устройствах настройте протокол динамической маршрутизации BGP в соответствии с таблицей 1 Таблица 1 – BGP AS

b) Настройте автономные системы в соответствии с Routing-диаграммой.

|

HQ1 router bgp 65000 address-family ipv4 unicast neighbor 30.78.87.2 remote-as 65000 neighbor 30.78.87.2 activate bgp redistribute-internal network 30.78.87.0 mask 255.255.255.248 network 1.1.1.1 mask 255.255.255.255 network 30.78.21.0 mask 255.255.255.0 FW1 router bgp 65000 address-family ipv4 unicast neighbor 30.78.87.1 remote-as 65000 neighbor 30.78.87.1 activate neighbor 100.45.10.1 remote-as 65001 neighbor 100.45.10.1 activate neighbor 22.84.4.5 remote-as 65002 neighbor 22.84.4.5 activate bgp redistribute-internal network 30.78.87.0 mask 255.255.255.248 network 100.45.10.0 mask 255.255.255.252 network 22.84.4.4 mask 255.255.255.252 BR1 router bgp 65010 neighbor 100.45.5.1 remote-as 65001 neighbor 100.45.5.1 activate network 3.3.3.3 mask 255.255.255.255 network 100.45.5.0 mask 255.255.255.252 |

||||||||||||

|

4) Маршрутизаторы HQ1 и FW1 должны быть связаны с помощью iBGP. Используйте для этого соседства, интерфейсы, которые находятся в подсети 30.78.87.0/29. (выше) 5) Включите в обновления маршрутизации сети в соответствии с Routing диаграммой. (выше) 6) Настройте протокол динамической маршрутизации EIGRP поверх защищенного туннеля и выделенного канала L2 VPN между маршрутизаторами HQ1 и BR1. a) Включите в обновления маршрутизации сети в соответствии с Routing- диаграммой. b) Используйте номер автономной системы 6000. |

HQ1, BR1 ipv6 router eigrp 6000 eigrp router-id 1.1.1.1 exit на интерфейсах прописываем ipv6 address и прописываем группу ipv6 eigrp 6000

Пример interface GigabitEthernet0/0 ip address 30.78.87.1 255.255.255.248 no sh ipv6 address 2001:3::/64 ipv6 enable ipv6 eigrp 6000

|

5. НАСТРОЙКА СЛУЖБ

Таблица 5 - Настройка служб

|

1) В сетевой инфраструктуре сервером синхронизации времени является SRV1. Все остальные сетевые устройства должны использовать его в качестве сервера времени. a) Передача данных между осуществляется без аутентификации. b) Настройте временную зону с названием MSK, укажите разницу с UTC +3 часов.

|

Clock timezone MSK 3

|

|

c) Убедитесь, в том, что есть все необходимые маршруты, иначе проверить корректность настроенной трансляции портов, будет невозможно.

|

HQ1, BR1, FW1 Clock timezone MSK 3 ntp server 172.16.20.20 source tunnel 1

|

|

2) Настройте протокол динамической конфигурации хостов со следующими характеристиками: a) На маршрутизаторе HQ1 для подсети OFFICE: i) Адрес сети – 30.78.21.0/24. ii) Адрес шлюза по умолчанию интерфейс роутера HQ1. iii) Адрес TFTP-сервера 172.16.20.20. iv) Компьютер PC1 должен получать адрес 30.78.21.10. |

HQ1 ip dhcp pool MAC host 30.78.21.21 255.255.255.0 client-identifier 0108.6266.3535.9F client-name PC1 exit ip dhcp pool OFFICE network 30.78.21.0 255.255.255.0 default-router 30.78.21.1 option 66 ip 172.16.20.20 exit

|

|

1) В офисе BR1 используется аутентификация клиентов с помощью протокола PPPoE. Для этого настройте сервер PPPoE на BR1. a) Аутентификация PC2 на сервере PPPoE должна осуществляться по логину pc2user и паролю pc2pass. b) PC2 должен получать ip адрес от PPPoE сервера автоматически.

|

BR1 username ps2user password ps2pass bba-group pppoe mygroup virtual-template 1 exit interface virtual-template 1 ip address 192.168.2.1 255.255.255.0 peer default ip address pool mypool ppp authentication chap exit ip local pool mypool 192.168.2.10 interface g 0/1 pppoe enable group mygroup exit |

6. НАСТРОЙКА МЕХАНИЗМОВ БЕЗОПАСНОСТИ

Таблица 6 - Настройка механизмов безопасности

|

1) На маршрутизаторе BR1 настройте пользователей с ограниченными правами. a) Создайте пользователей user1 и user2 с паролем cisco |

BR1 Username user1 privilege 5 password cisco Username user2 password cisco |

|

a) Назначьте пользователю user1 уровень привилегий 5. Пользователь должен иметь возможность выполнять все команды пользовательского режима, а также выполнять перезагрузку, а также включать и отключать отладку с помощью команд debug.

|

Для начала нужно в enable прописать команду Enable view (здесь он спросит пароль от enable, естественно мы вводим этот пароль) После этого заходим в conf t Parser view user1 Secret cisco Command exec include reload Commands exec include debug |

|

b) Создайте и назначьте view-контекст sh_view на пользователя user2 i) Команду show cdp neighbor ii) Все команды show ip * iii) Команду ping iv) Команду traceroute c) Убедитесь, что пользователи не могут выполнять другие команды в рамках присвоенных контекстов и уровней привилегий. |

parser view sh_view commands exec include show cdp neighbor commands exec include all show ip commands exec include ping commands exec include trace route username user1 view user1 username user2 view sh_view

|

|

1) На порту F0/10 коммутатора SW2, включите и настройте Port Security со следующими параметрами: a) не более 2 адресов на интерфейсе b) адреса должны динамически определяться, и сохраняться в конфигурации. c) при попытке подключения устройства с адресом, нарушающим политику, на консоль должно быть выведено уведомление, порт не должен быть отключен. |

SW2 switchport port-security switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security violation restrict

|

7. НАСТРОЙКА ПАРАМЕТРОВ МОНИТОРИНГА И РЕЗЕРВНОГО КОПИРОВАНИЯ

Таблица 7 - Настройка параметров мониторинга и резервного копирования

|

1) На маршрутизаторе HQ1 и межсетевом экране FW1 настройте журналирование системных сообщений на сервер SRV1, включая информационные сообщения. 2) На маршрутизаторе HQ1 и межсетевом экране FW1 настройте возможность удаленного мониторинга по протоколу SNMP v3. a) Задайте местоположение устройств MSK, Russia b) Задайте контакт admin@wsr.ru c) Используйте имя группы WSR. d) Создайте профиль только для чтения с именем RO. e) Используйте для защиты SNMP шифрование AES128 и аутентификацию SHA1. f) Используйте имя пользователя: snmpuser и пароль: snmppass g) Для проверки вы можете использовать команду snmp_test на SRV1.

|

HQ1, FW1 access-list 1 permit 30.78.21.0 0.0.0.255 access-list 1 permit 172.16.20.0 0.0.0.255 snmp-server contact admin@wsr.ru snmp-server location MSK, Russia snmp-server group WSR v3 priv read RO access 1 snmp-server view RO iso included snmp-server user snmpuser WSR v3 auth sha snmppass priv aes 128 snmppass

|

|

1) На маршрутизаторе HQ1 настройте резервное копирование конфигурации a) Резервная копия конфигурации должна сохраняться на сервер SRV1 по протоколу TFTP при каждом сохранении конфигурации в памяти устройства b) Для названия файла резервной копии используйте шаблон <hostname><time>.cfg

|

Archive path tftp:172.16.20.20/$H-$T.cfg write-memory exit

|

8. КОНФИГУРАЦИЯ ЧАСТНЫХ ВИРТУАЛЬНЫХ СЕТЕЙ

Таблица 8 - Конфигурация частных виртуальных сетей

|

1) Между HQ1 и BR1 настройте GRE туннель со следующими параметрами: a) Используйте в качестве VTI интерфейс Tunnel1 b) Используйте адресацию в соответствии с L3-диаграммой c) Режим — GRE d) Интерфейс-источник — Loopback-интерфейс на каждом маршрутизаторе. e) Обеспечьте работу туннеля с обеих сторон через провайдера ISP1 f) |

HQ1, BR1 interface Tunnel 1 ipv6 enable ipv6 add 2001:1::/64 ip add 172.16.1.0 255.255.255.0 tunnel source 1.1.1.1 tunnel destination 3.3.3.3 tunnel mode gre ip exit

|

|

2) Защита туннеля должна обеспечиваться с помощью IPsec между BR1 и FW1. a) Обеспечьте шифрование только GRE трафика. b) Используйте аутентификацию по общему ключу. c) Параметры IPsec произвольные.

|

crypto isakmp policy 1 encr aes authentication pre-share group 14(здесь нужно смотреть по команде crypto key generate rsa) crypto isakmp key Cisco12345 address 0.0.0.0 0.0.0.0 crypto ipsec transform-set T1 esp-aes esp-sha-hmac crypto ipsec profile P1 set transform-set T1

|

ЛИТЕРАТУРА

Основная литература:

1. Комплект оценочной документации №1.1 для демонстрационного экзамена по стандартам Ворлдскиллс Россия по компетенции № 39 «Сетевое и системное администрирование», 2020 г.

2. Easy-Network - обучающий курс по сетевым технологиям CCNA, 2019г.

3. Плоткин М.А., Шарков И.А., Дейнека И.Г. Руководство для проведения цикла лабораторных работ по курсу сети связи и системы коммутации. Методическое Учебно-методическое пособие. Санкт-Петербург, 2016

Интернет-ресурсы:

4. Калькулятор для расчета подсетей: https://easy-network.ru/zadaniya/35-ip-adresatsiya.html

5. Решение заданий WorldSkills модуля Network в компетенции «СиСА»: https://habr.com/ru/post/457916/

6. Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.