Первые вопросы билетов

Операционные системы

1. Виды операционных систем и их классификация. Однозадачные и многозадачные операционные системы.

Операцио́нная систе́ма, сокр. ОС (англ. operating system, OS) — комплекс управляющих и обрабатывающих программ, которые, с одной стороны, выступают как интерфейс между устройствами вычислительной системы и прикладными программами, а с другой стороны — предназначены для управления устройствами, управления вычислительными процессами, эффективного распределения вычислительных ресурсов между вычислительными процессами и организации надёжных вычислений. Это определение применимо к большинству современных операционных систем общего назначения.

Виды ОС:

Классификация ОС:

1)по назначению (общего назначения, специального назначения (мини ЭВМ,

микро ЭВМ, ЭВМ реального времени));

2)по режиму обработки задач (однопрограммные, многопрограммные); 3)по

архитектурным особенностям (микроядерные, монолитные);

4)по организации работы (однотерминальные, многотерминальные).

Процесс - минимальный программный объект, обладающий собственными системными ресурсами.

Процесс (задача) – это программа в стадии выполнения.

Интерфе́йс (англ. interface — сопряжение, поверхность раздела, перегородка) — граница раздела двух систем, устройств или программ, определённая их характеристиками, характеристиками соединения, сигналов обмена

Интерфейс прикладного

программирования

Прикладные программисты используют в своих приложениях обращения к ОС, когда

для выполнения тех или иных действий им требуется особый статус, которым

обладает только операционная система. Например, в большинстве современных ОС

все действия, связанные с управлением аппаратными средствами компьютера, может

выполнять только ОС. Помимо этих функций прикладной программист может

воспользоваться набором сервисных функций ОС, которые упрощают написание

приложений. Функции такого типа реализуют универсальные действия, часто

требующиеся в различных приложениях, такие, например, как обработка текстовых

строк. Эти функции могли бы быть выполнены и самим приложением, однако гораздо

проще использовать уже готовые, отлаженные процедуры, включенные в состав

операционной системы. В то же время даже при наличии в ОС соответствующей

функции программист может реализовать ее самостоятельно в рамках приложения,

если предложенный операционной системой вариант его не вполне устраивает.

Многозадачность — свойство операционной системы или среды программирования обеспечивать возможность параллельной обработки нескольких процессов. Истинная многозадачность операционной системы возможна только в распределённых вычислительных системах.

Существует 2 типа многозадачности:

- Процессная многозадачность (основанная на процессах — одновременно выполняющихся программах). Здесь программа — наименьший элемент кода, которым может управлять планировщик операционной системы. Более известна большинству пользователей (работа в текстовом редакторе и прослушивание музыки).

- Поточная многозадачность (основанная на потоках). Наименьший элемент управляемого кода — поток (одна программа может выполнять 2 и более задачи одновременно).

Примером многозадачных ОС являются Windows 95, Windows 2000, Windows 7/XP…

Однозадачные К ним относятся MS-DOS, PC-DOS

2. Назначение и функции операционной среды. Визуализация операционных сред, сред и приложений.

Операционная среда - это совокупность инструментов, методов их интеграции и приемов работы с ними, позволяющая решать любые задачи в инструментальной области и большинство задач в прикладных областях. Операционная среда — совокупность компьютерных программ, обеспечивающая оператору возможность управлять вычислительными процессами и файлами.

Основные функции ОС:

- прием от пользователя заданий или команд, сформулированных на соответствующем языке и их обработка;

- прием и исполнение программных запросов на запуск, приостановку, остановку других программ;

- загрузка в оперативную память подлежащих исполнению программ;

- инициация программы — передача ей управления, в результате чего процессор исполняет программу;

- идентификация всех программ и данных;

- обеспечение работы систем управлений файлами (СУФ) и/или систем управления БД (СУБД), что позволяет резко увеличить эффективность всего ПО;

- обеспечение режима мультипрограммирования, то есть выполнение двух или более программ на одном процессоре, создающее видимость их одновременного исполнения;

- обеспечение функций по организации и управлению всеми операциями ввода/вывода;

- удовлетворение жестким ограничениям на время ответа в режиме реального времени;

- распределение памяти, а в большинстве современных систем и организация виртуальной памяти;

- планирование и диспетчеризация задач в соответствии с заданной стратегией и дисциплинами обслуживания; организация механизмов обмена сообщениями и данными между выполняющимися программами;

- защита одной программы от влияния другой;

- обеспечение сохранности данных;

- предоставление услуг на случай частичного сбоя системы;

- обеспечение работы систем программирования, с помощью которых пользователи готовят свои программы.

функции операционной среды - унификация, разделение и учет системных ресурсов, а также планирование и сопровождение задач. Под словом "сопровождение" мы подразумеваем всевозможные средства разработки и организации взаимодействия задач, которые пользователи системы применяют для построения приложений.

Операционная система (ОС) играет роль связующего звена между аппаратурой компьютера и выполняемыми программами, а также пользователем.

Виртуализа́ция в вычислениях — процесс представления набора вычислительных ресурсов, или их логического объединения, который даёт какие-либо преимущества перед оригинальной конфигурацией. Это новый виртуальный взгляд на ресурсы составных частей, не ограниченных реализацией, физической конфигурацией или географическим положением. Обычно виртуализированные ресурсы включают в себя вычислительные мощности и хранилище данных. По-научному, виртуализация — это изоляция вычислительных процессов и ресурсов друг от друга.

Примером виртуализации являются симметричные мультипроцессорные компьютерные архитектуры, которые используют более одного процессора. Операционные системы обычно конфигурируются таким образом, чтобы несколько процессоров представлялись как единый процессорный модуль. Вот почему программные приложения могут быть написаны для одного логического (виртуального) вычислительного модуля, что значительно проще, чем работать с большим количеством различных процессорных конфигураций.

Виртуализация приложений

Достоинства:

Виртуализация на уровне ОС

3. Операционные системы семейства unix. Структура unix и unix подобных операционных систем. Файловая система unix.

Начиная с ЭВМ второго поколения, встала задача полной и эффективной загрузки

Операционная система - набор программ, обеспечивающих функ‑

ционирование центрального процессора и периферийных устройств ЭВМ как единого

комплекса, служащего для разработки и выполнения про‑

грамм.

Можно выделить следующие функции или подсистемы ОС:

Процесс - некоторая логически связанная последовательность дейст‑

вий, не обязательно линейная.

Ресурс - средство вычислительной техники, которое может быть вы‑

делено процессу на некоторое время.

Виды ОС: DOS, Windows (версии), UNIX, MAC OS, Novel NetWare и т.п.

Общие черты ОС:

- принцип независимости программ от внешних устройств.

‑

1.Классификация ОС.

Компьютер обменивается информацией с человеком посредством набора определенных

правил, которые в компьютерной литературе называются интерфейсом. Интерфейс, по

определению - это правила взаимодействия операционной системы с пользователями,

а также соседних уровней в сети ЭВМ.

Типы интерфейсов.

1) Командный интерфейс. Командный интерфейс называется так потому, что в этом

виде интерфейса человек подает "команды" компьютеру, а компьютер их

выполняет и выдает результат человеку. Командный интерфейс реализован в виде пакетной

технологии и технологии командной строки.

2) WIMP - интерфейс (Window - окно, Image - образ, Menu - меню, Pointer -

указатель). Характерной особенностью этого вида интерфейса является то, что

диалог с пользователем ведется не с помощью команд, а с помощью графических

образов - меню, окон, других элементов. Хотя и в этом интерфейсе подаются

команды машине, но это делается "опосредованно", через графические

образы. Этот вид интерфейса реализован на двух уровнях технологий: простой

графический интерфейс и "чистый" WIMP - интерфейс.

3) SILK - интерфейс (Speech - речь, Image - образ, Language - язык, Knowlege -

знание). Этот вид интерфейса наиболее приближен к обычной, человеческой форме

общения. В рамках этого интерфейса идет обычный "разговор" человека и

‑

компьютера. При этом компьютер находит для себя команды, анализируя

человеческую речь и находя в ней ключевые фразы. Результат выполнения команд он

также преобразует в понятную человеку форму.

Операционные системы могут различаться особенностями реализации внутренних

алгоритмов управления основными ресурсами компьютера (процессорами, памятью,

устройствами), особенностями использованных методов проектирования, типами

аппаратных платформ, областями использования и многими другими свойствами.

‑

В зависимости от особенностей использованного алгоритма управления процессором

операционные системы делят на:

• многозадачные и однозадачные,

• многопользовательские и однопользовательские,

• на системы, поддерживающие многонитевую обработку и не поддерживающие ее,

• на многопроцессорные (асимметричные ОС и симметричные ОС) и однопроцессорные

системы.

^ Поддержка

многозадачности

По числу одновременно выполняемых задач операционные системы могут быть

разделены на два класса: однозадачные (например, MS DOS, MSX) и многозадачные

(ОС ЕС, OS/2, UNIX, Windows 95-98).

Под задачей можно понимать некоторую прикладную программу, приложение

(например, MS Word, Excel и т.п.).

Однозадачные ОС в основном выполняют функцию предоставления пользователю

виртуальной машины, делая более простым и удобным про‑

цесс взаимодействия пользователя с компьютером. Однозадачные ОС включают

средства управления периферийными устройствами, управления файлами, общения с

пользователем.

Виртуальной машиной можно назвать машину с условно неограни‑

ченными локальными ресурсами (не связанными с аппаратурой), отдан‑

ными задаче в безраздельное пользование.

Многозадачные ОС, кроме вышеперечисленных функций, управляют разделением

совместно используемых ресурсов, таких как процессор, опе‑

ративная память, файлы и внешние устройства (т.е. решают вопрос о пре‑

доставлении ресурса той или иной задаче во временное пользование).

Поддержка многопользовательского режима

По числу одновременно работающих пользователей ОС делятся:

Главным отличием многопользовательских систем от однопользова‑

тельских является наличие средств защиты информации каждого пользова‑

теля от несанкционированного доступа других пользователей. Следует за‑

метить, что не всякая многозадачная система является многопользователь‑

ской и не всякая однопользовательская ОС является однозадачной. Напри‑

мер, Windows98 является многозадачной, но однопользовательской ОС. ^ Вытесняющая и

невытесняющая ‑

многозадачность Важнейшим разделяемым ресурсом является процессорное

время. Способ распределения процессорного времени между несколькими одно‑

временно существующими в системе процессами (или нитями) во многом определяет

специфику ОС. Среди множества существующих вариантов реализации многозадачности

можно выделить две группы алгоритмов:

- невытесняющая многозадачность (NetWare, Windows 3.x);

- вытесняющая многозадачность (Windows NT, OS/2, UNIX).

Основным различием между вытесняющим и невытесняющим вари‑

антами многозадачности является степень централизации механизма пла‑

нирования процессов. В первом случае механизм планирования процессов целиком

сосредоточен в операционной системе, а во втором распределен между системой и

прикладными программами. При невытесняющей мно‑

гозадачности активный процесс выполняется до тех пор, пока он не закон‑

чится, ему потребуется занятый в настоящее время ресурс или он сам, по

собственной инициативе, не отдаст управление операционной системе для того,

чтобы та выбрала из очереди другой готовый к выполнению процесс. При

вытесняющей многозадачности решение о переключении процессора с одного процесса

на другой принимается операционной системой, а не самим активным процессом.

^ Поддержка

многонитевости

Важным свойством операционных систем является возможность распараллеливания

вычислений в рамках одной задачи. Многонитевая ОС разделяет процессорное время

не между задачами, а между их отдельными ветвями (нитями).

^ Многопроцессорная

обработка

Другим важным свойством ОС является отсутствие или наличие в ней средств

поддержки многопроцессорной обработки - мультипроцессирование, которое приводит

к усложнению всех алгоритмов управления ре‑

сурсами

В наши дни становится общепринятым введение в ОС функций под‑

держки многопроцессорной обработки данных. Такие функции имеются в операционных

системах Solaris с версии 2.x фирмы Sun, Open Server с вер‑

сии 3.x компании Santa Crus Operations, OS/2 фирмы IBM, Windows NT фирмы

Microsoft и NetWare 4.1 фирмы Novell.

Многопроцессорные ОС могут классифицироваться по способу ор‑

ганизации вычислительного процесса в системе с многопроцессорной ар‑

хитектурой: асимметричные ОС и симметричные ОС. Асимметричная ОС целиком

выполняется только на одном из процессоров системы, распреде‑

ляя прикладные задачи по остальным процессорам. Симметричная ОС полностью

децентрализована и использует все множество процессоров, разделяя их между

системными и прикладными задачами.

Выше были рассмотрены характеристики ОС, связанные с управле‑

нием только одним типом ресурсов, - процессором. Важное влияние на облик

операционной ‑

системы в целом, на возможности ее использования в той или иной области

оказывают особенности и других подсистем управ‑

ления локальными ресурсами - подсистем управления памятью, файлами,

устройствами ввода/вывода.

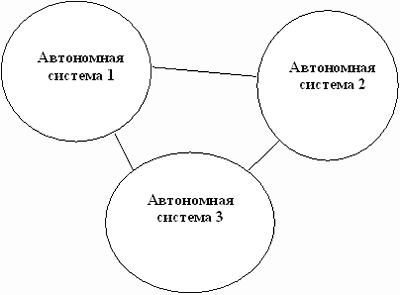

Специфика ОС проявляется и в том, каким образом она реализует се‑

тевые функции: распознавание и перенаправление в сеть запросов к уда‑

ленным ресурсам, передача сообщений по сети, выполнение удаленных запросов. При

реализации сетевых функций возникает комплекс задач, связанных с распределенным

характером хранения и обработки данных в сети: ведение справочной информации

обо всех доступных в сети ресурсах и серверах, адресация взаимодействующих

процессов, обеспечение про‑

зрачности доступа, тиражирование данных, согласование копий, поддерж‑

ка безопасности данных.

^ Особенности

аппаратных платформ

На свойства операционной системы непосредственное влияние ока‑

зывают аппаратные средства, на которые она ориентирована. По типу ап‑

паратуры различают операционные системы персональных компьютеров,

мини-компьютеров, мейнфреймов, кластеров и сетей ЭВМ. Среди пере‑

численных типов компьютеров могут встречаться как однопроцессорные варианты,

так и многопроцессорные. В любом случае специфика аппарат‑

ных средств, как правило, отражается на специфике операционных систем.

Очевидно, что ОС большой машины является более сложной и мно‑

гофункциональной, по сравнению с ОС персонального компьютера. Так, в ОС больших

машин функции по планированию потока выполняемых задач, очевидно, реализуются

путем использования сложных приоритет‑

ных дисциплин и требуют большей вычислительной мощности, чем в ОС персональных

компьютеров. Аналогично обстоит дело и с другими функ‑

циями.

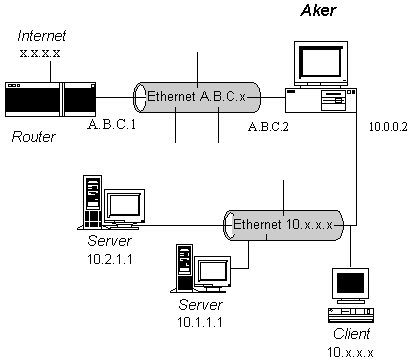

Сетевая ОС имеет в своем составе средства передачи сообщении ме‑

жду компьютерами по линиям связи, которые совершенно не нужны в ав‑

тономной ОС. На основе этих сообщений сетевая ОС поддерживает разде‑

ление ресурсов компьютера между удаленными пользователями, подклю‑

ченными к сети. Для поддержания функций передачи сообщений сетевые ОС содержат

специальные программные компоненты, реализующие попу‑

лярные коммуникационные протоколы, такие как IP, IPX, Ethernet и др.

Многопроцессорные системы требуют от операционной системы осо‑

бой организации, с помощью которой сама операционная система, а также

поддерживаемые ею приложения могли бы выполняться параллельно от‑

дельными процессорами системы. Параллельная работа отдельных частей ОС создает

дополнительные проблемы для разработчиков ОС, так как в этом случае гораздо

сложнее обеспечить согласованный доступ отдельных процессов к общим системным

таблицам, исключить эффект гонок и прочие нежелательные последствия

асинхронного выполнения работ.

Другие требования предъявляются к операционным системам кла‑

стеров. Кластер - слабо связанная совокупность нескольких вычислитель‑

ных систем, работающих ‑

совместно для выполнения общих приложений и представляющихся пользователю

единой системой. Наряду со специаль‑

ной аппаратурой для функционирования кластерных систем необходима и программная

поддержка со стороны операционной системы, которая сво‑

дится в основном к синхронизации доступа к разделяемым ресурсам, обна‑

ружению отказов и динамической реконфигурации системы. Одной из первых

разработок в области кластерных технологий были решения ком‑

пании Digital Equipment на базе компьютеров VAX. Этой компанией за‑

ключено соглашение с корпорацией Microsoft о разработке кластерной технологии,

использующей Windows NT. Несколько компаний предлагают кластеры на основе

UNIX-машин.

Наряду с ОС, ориентированными на совершенно определенный тип аппаратной

платформы, существуют операционные системы, специально разработанные таким

образом, чтобы они могли быть легко перенесены с компьютера одного типа на

компьютер другого типа, так называемые мо‑

бильные ОС. Наиболее ярким примером такой ОС является популярная система UNIX.

В этих системах аппаратно-зависимые места тщательно ло‑

кализованы, так что при переносе системы на новую платформу переписы‑

ваются только они. Средством, облегчающим перенос остальной части ОС, является

написание ее на машинно-независимом языке, например на С, ко‑

торый и был разработан для программирования операционных систем.

^ Особенности

областей использования

Многозадачные ОС подразделяются на три типа в соответствии с ис‑

пользованными при их разработке критериями эффективности:

реального времени (QNX, RT/11).

Системы пакетной обработки предназначались для решения задач в основном

вычислительного характера, не требующих быстрого получения результатов. Главной

целью и критерием эффективности систем пакетной обработки является максимальная

пропускная способность, т.е. решение максимального числа задач в единицу

времени. Для достижения этой цели в системах пакетной обработки используется

следующая схема функцио‑

нирования: в начале работы формируется пакет заданий, каждое задание содержит

требование к системным ресурсам; из этого пакета заданий формируется

мультипрограммная смесь, т.е. множество одновременно выполняемых задач. Для

одновременного выполнения выбираются задачи, предъявляющие отличающиеся

требования к ресурсам, так, чтобы обеспе‑

чивалась сбалансированная загрузка всех устройств вычислительной ма‑

шины: например, в мультипрограммной смеси желательно одновременное присутствие

вычислительных задач и задач с интенсивным вводом/выво‑

дом. Таким образом, выбор нового задания из пакета заданий зависит от

внутренней ситуации, складывающейся в системе, т.е. выбирается «выгод‑

ное» задание. Следовательно, в таких ОС невозможно гарантировать вы‑

полнение того или иного задания в течение определенного периода време‑

ни. В системах пакетной обработки переключение процессора с выполнения одной

задачи на другую происходит только в случае, если активная задача сама

отказывается от процессора, например, из-за необходимости ‑

выпол‑

нить операцию ввода/вывода. Поэтому одна задача может надолго занять процессор,

что делает невозможным выполнение интерактивных задач. Таким образом,

взаимодействие пользователя с вычислительной машиной, на которой установлена

система пакетной обработки, сводится к тому, что он приносит задание, отдает

его диспетчеру-оператору, а в конце дня после выполнения всего пакета заданий

получает результат. Очевидно, что такой порядок снижает эффективность работы

пользователя.

Системы разделения времени призваны исправить основной недос‑

таток систем пакетной обработки - изоляцию пользователя-программиста от

процесса выполнения его задач. Каждому пользователю системы разде‑

ления времени предоставляется терминал, с которого он может вести диа‑

лог со своей программой. Так как в системах разделения времени каждой задаче

выделяется только квант процессорного времени, ни одна задача не занимает

процессор надолго, и время ответа оказывается приемлемым. Ес‑

ли квант выбран достаточно небольшим, то у всех пользователей, одно‑

временно работающих на одной и той же машине, складывается впечатле‑

ние, что каждый из них единолично использует машину. Ясно, что систе‑

мы разделения времени обладают меньшей пропускной способностью, чем системы

пакетной обработки, так как на выполнение принимается каждая запущенная

пользователем задача, а не та, которая «выгодна» системе, и, кроме того,

имеются накладные расходы вычислительной мощности на более частое переключение

процессора с задачи на задачу. Критерием эф‑

фективности систем разделения времени является не максимальная пропу‑

скная способность, а удобство и эффективность работы пользователя.

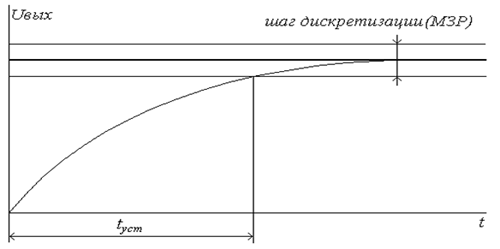

Системы реального времени применяются для управления различ‑

ными техническими объектами, такими как станок, спутник, научная экс‑

периментальная установка, или технологическими процессами, такими как

гальваническая линия, доменный процесс и т.п. Во всех этих случаях су‑

ществует предельно допустимое время, в течение которого должна быть выполнена

та или иная программа, управляющая объектом, в противном случае может произойти

авария: спутник выйдет из зоны видимости, экс‑

периментальные данные, поступающие с датчиков, будут потеряны, тол‑

щина гальванического покрытия не будет соответствовать норме. Таким образом,

критерием эффективности для систем реального времени являет‑

ся их способность выдерживать заранее заданные интервалы времени ме‑

жду запуском программы и получением результата (управляющего воздей‑

ствия). Это время называется временем реакции системы, а соответствую‑

щее свойство системы - реактивностью. Для этих систем мультипро‑

граммная смесь представляет собой фиксированный набор заранее разра‑

ботанных программ, а выбор программы на выполнение осуществляется исходя из

текущего состояния объекта или в соответствии с расписанием плановых работ.

Некоторые операционные системы могут совмещать в себе свойства систем разных

типов, например, часть задач может выполняться в режиме пакетной обработки, а

часть - в режиме реального времени или в режиме разделения времени. В таких

случаях режим пакетной обработки часто на‑

зывают фоновым режимом.

‑

Особенности методов построения

При описании операционной системы часто указываются особенно‑

сти ее структурной организации и основные концепции, положенные в ее основу.

К таким базовым концепциям относятся:

Способы построения ядра системы - монолитное ядро или микро‑

ядерный подход. Большинство ОС использует монолитное ядро, которое компонуется

как одна программа, работающая в привилегированном ре‑

жиме и использующая быстрые переходы с одной процедуры на другую, не требующие

переключения из привилегированного режима в пользова‑

тельский, и наоборот. Альтернативой является построение ОС на базе микроядра,

работающего также в привилегированном режиме и выпол‑

няющего только минимум функций по управлению аппаратурой, в то вре‑

мя как функции ОС более высокого уровня выполняют специализирован‑

ные компоненты ОС - серверы, работающие в пользовательском режиме. При таком

построении ОС работает более медленно, так как часто выпол‑

няются переходы между привилегированным режимом и пользовательским, зато

система получается более гибкой - ее функции можно наращи‑

вать, модифицировать или сужать, добавляя, модифицируя или исключая серверы

пользовательского режима. Кроме того, серверы хорошо защище‑

ны друг от друга, как и любые пользовательские процессы.

Построение ОС на базе объектно-ориентированного подхода дает возможность

использовать все его достоинства, хорошо зарекомендовав‑

шие себя на уровне приложений, внутри операционной системы, а именно:

аккумуляцию удачных решений в форме стандартных объектов, возмож‑

ность создания новых объектов на базе имеющихся с помощью механизма

наследования, хорошую защиту данных за счет их инкапсуляции во внут‑

ренние структуры объекта, что делает данные недоступными для несанк‑

ционированного использования извне, структурированность системы, со‑

стоящей из набора хорошо определенных объектов.

Наличие нескольких прикладных сред дает возможность в рамках одной ОС

одновременно выполнять приложения, разработанные для не‑

скольких ОС. Многие современные операционные системы поддерживают одновременно

прикладные среды MS DOS, Windows, UNIX (POSIX), OS/2 или хотя бы некоторого

подмножества из этого популярного набора. Кон‑

цепция множественных прикладных сред наиболее просто реализуется в ОС на базе

микроядра, над которым работают различные серверы, часть ко‑

торых реализуют прикладную среду той или иной операционной системы.

Распределенная организация операционной системы позволяет упро‑

стить работу пользователей и программистов в сетевых средах. В распре‑

деленной ОС реализованы механизмы, которые дают возможность пользо‑

вателю представлять и воспринимать сеть в виде традиционного однопро‑

цессорного компьютера. Характерными признаками распределенной орга‑

низации ОС являются: наличие единой справочной службы разделяемых ресурсов,

единой службы времени, использование механизма вызова уда‑

ленных процедур (RPC) для прозрачного распределения программных ‑

процедур по машинам, многонитевой обработки, позволяющей распарал‑

леливать вычисления в рамках одной задачи и выполнять эту задачу сразу на

нескольких компьютерах сети, а также наличие других распределенных служб.

‑

^ 2.Особенности

ОС Unix.

UNIX появилась в 1969 году. За 30 с лишним лет система стала довольно

популярной и получила распространение на машинах с различной мощностью

обработки, от микропроцессоров до больших ЭВМ, обеспечивая на них общие условия

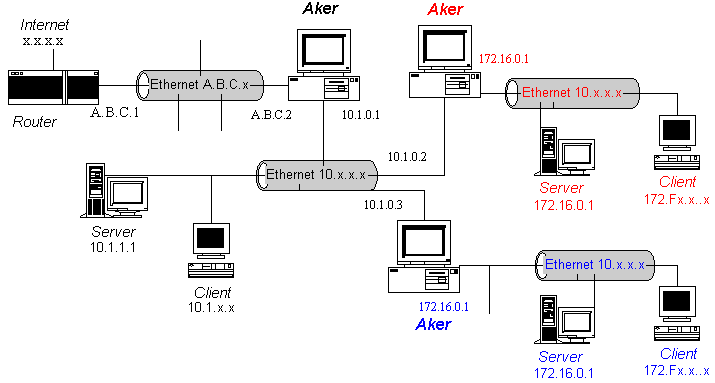

выполнения программ. Система делится на две части. Одну часть составляют

программы и сервисные функции – это делает операционную среду UNIX такой

популярной; данная часть ОС легко доступна пользователям, она включает такие

программы, как командный процессор, обмен сообщениями, пакеты обработки текстов

и системы обработки исходных текстов программ. Другая часть включает в себя

собственно операционную систему, поддерживающую эти программы и функции.

UNIX – традиционно сетевая операционная система.

1. Функциональные характеристики

К основным функциям ядра ОС UNIX принято относить следующие:

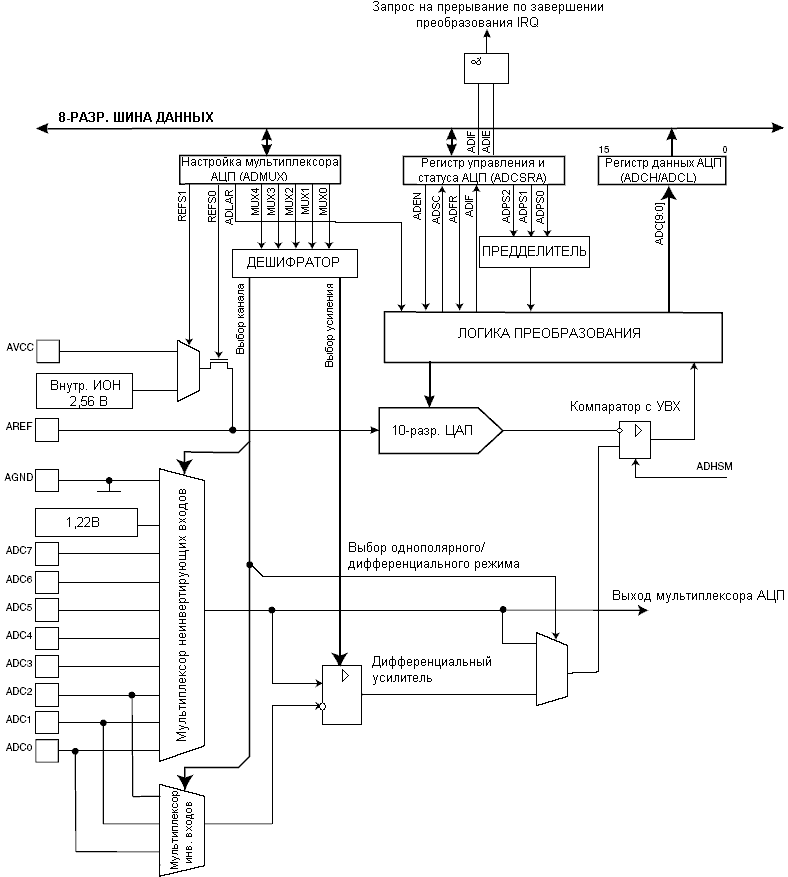

2. Особенности архитектуры ОС UNIX

Архитектура ОС UNIX – многоуровневая (рис.1). На нижнем уровне, непосредственно

над оборудованием, работает ядро операционной системы. Функции ядра доступны

через интерфейс системных вызовов, образующих второй уровень. На следующем

уровне работают командные интерпретаторы, команды и утилиты системного администрирования,

коммуникационные драйверы и протоколы, - все то, что обычно относят к

системному программному обеспечению. Наконец, внешний уровень образуют

прикладные программы пользователя, сетевые и другие коммуникационные службы,

СУБД и утилиты.

3. Способы управления процессами и ресурсами

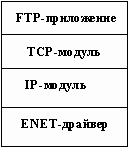

Файлы и процессы, являются центральными понятиями модели операционной системы

UNIX. Рисунок 1. представляет блок-схему ядра системы, отражающую состав

модулей, из которых состоит ядро, и их взаимосвязи друг с другом. Слева

изображена файловая подсистема, а справа подсистема управления процессами – две

главные компоненты ядра.

‑

Рисунок.1. Блок-схема ядра операционной системы

Обращения к операционной системе выглядят так же, как обычные вызовы функций в

программах на языке Си, и библиотеки устанавливают соответствие между этими

вызовами функций и элементарными системными операциями. При этом программы на

ассемблере могут обращаться к операционной системе непосредственно, без

использования библиотеки системных вызовов. Программы часто обращаются к другим

библиотекам, таким как библиотека стандартных подпрограмм ввода-вывода,

достигая тем самым более полного использования системных услуг. Для этого во

время компиляции библиотеки связываются с программами и частично включаются в

программу пользователя. Совокупность обращений к операционной системе разделена

на те обращения, которые взаимодействуют с подсистемой управления файлами, и

те, которые взаимодействуют с подсистемой управления процессами. Файловая

подсистема управляет файлами, размещает записи файлов, управляет свободным

пространством, доступом к файлам и поиском данных для пользователей. Процессы

взаимодействуют с подсистемой управления файлами, используя при этом

совокупность специальных обращений к операционной системе, таких как open (для

того, чтобы открыть файл на чтение или запись),close, read, write, stat

(запросить атрибуты файла), chown (изменить запись с информацией о владельце

файла) и chmod (изменить права доступа к файлу).

‑

Подсистема управления файлами обращается к данным, которые хранятся в файле,

используя буферный механизм, управляющий потоком данных между ядром и

устройствами внешней памяти. Буферный механизм, взаимодействуя с драйверами

устройств ввода-вывода блоками, инициирует передачу данных к ядру и обратно.

Драйверы устройств являются такими модулями в составе ядра, которые управляют

работой периферийных устройств. Устройства ввода-вывода блоками относятся

программы пользователя к типу запоминающих устройств с произвольной выборкой;

их драйверы построены таким образом, что все остальные компоненты системы

воспринимают эти устройства как запоминающие устройства с произвольной

выборкой. Например, драйвер запоминающего устройства на магнитной ленте

позволяет ядру системы воспринимать это устройство как запоминающее устройство

с произвольной выборкой. Подсистема управления файлами также непосредственно

взаимодействует с драйверами устройств "неструктурированного"

ввода-вывода, без вмешательства буферного механизма. К устройствам неструктурированного

ввода-вывода, иногда именуемым устройствами посимвольного ввода-вывода

(текстовыми), относятся устройства, отличные от устройств ввода-вывода блоками.

Подсистема управления процессами отвечает за синхронизацию процессов,

взаимодействие процессов, распределение памяти и планирование выполнения

процессов. Подсистема управления файлами и подсистема управления процессами

взаимодействуют между собой, когда файл загружается в память на выполнение:

подсистема управления процессами читает в память исполняемые файлы перед тем,

как их выполнить.

Примерами обращений к операционной системе, используемых при управлении

процессами, могут служить fork (создание нового процесса), exec (наложение

образа программы на выполняемый процесс), exit (завершение выполнения процесса),

wait (синхронизация продолжения выполнения основного процесса с моментом выхода

из порожденного процесса), brk (управление размером памяти, выделенной

процессу) и signal (управление реакцией процесса на возникновение

экстраординарных событий.

Модуль распределения памяти контролирует выделение памяти процессам. Если в

какой-то момент система испытывает недостаток в физической памяти для запуска

всех процессов, ядро пересылает процессы между основной и внешней памятью с

тем, чтобы все процессы имели возможность выполняться. Существует два способа

управления распределением памяти: выгрузка (подкачка) и замещение страниц.

Программу подкачки иногда называют планировщиком, т.к. она

"планирует" выделение памяти процессам и оказывает влияние на работу

планировщика центрального процессора. «Планировщик» планирует очередность

выполнения процессов до тех пор, пока они добровольно не освободят центральный

процессор, дождавшись выделения какого-либо ресурса, или пока ядро системы не

выгрузит их после того, как их время выполнения превысит заранее определенный

квант времени. Планировщик выбирает на выполнение готовый к запуску процесс с

наивысшим приоритетом; выполнение предыдущего процесса (приостановленного)

будет продолжено тогда, когда его приоритет будет наивысшим среди приоритетов

всех готовых к запуску процессов. Существует несколько форм взаимодействия

процессов ‑

между собой, от асинхронного обмена сигналами о событиях до синхронного обмена

сообщениями.

Наконец, аппаратный контроль отвечает за обработку прерываний и за связь с

машиной. Такие устройства, как диски и терминалы, могут прерывать работу

центрального процессора во время выполнения процесса. При этом ядро системы

после обработки прерывания может возобновить выполнение прерванного процесса.

Прерывания обрабатываются не самими процессами, а специальными функциями ядра

системы, перечисленными в контексте выполняемого процесса.

4. Условия эксплуатации

UNIX - многопользовательская операционная система. Пользователи, занимающиеся

общими задачами, могут объединяться в группы. Каждый пользователь обязательно

принадлежит к одной или нескольким группам. Все команды выполняются от имени

определенного пользователя, принадлежащего в момент выполнения к определенной

группе.

В многопользовательских системах необходимо обеспечивать защиту объектов

(файлов, процессов), принадлежащих одному пользователю, от всех остальных. ОС

UNIX предлагает базовые средства защиты и совместного использования файлов на

основе отслеживания пользователя и группы, владеющих файлом, трех уровней

доступа (для пользователя-владельца, для пользователей группы-владельца, и для

всех остальных пользователей) и трех базовых прав доступа к файлам (на чтение,

на запись и на выполнение). Базовые средства защиты процессов основаны на

отслеживании принадлежности процессов пользователям.

Для отслеживания владельцев процессов и файлов используются числовые

идентификаторы. Идентификатор пользователя и группы - целое число (обычно) в

диапазоне от 0 до 65535. Присвоение уникального идентификатора пользователя

выполняется при заведении системным администратором нового регистрационного

имени. Значения идентификатора пользователя и группы - не просто числа, которые

идентифицируют пользователя, - они определяют владельцев файлов и процессов.

Среди пользователей системы выделяется один пользователь - системный

администратор или суперпользователь, обладающий всей полнотой прав на

использование и конфигурирование системы. Это пользователь с идентификатором 0

и регистрационным именем root.

При представлении информации человеку удобнее использовать вместо

соответствующих идентификаторов символьные имена - регистрационное имя

пользователя и имя группы. Соответствие идентификаторов и символьных имен, а

также другая информация о пользователях и группах в системе (учетные записи),

как и большинство другой информации о конфигурации системы UNIX, по традиции,

представлена в виде текстовых файлов. Эти файлы - /etc/passwd, /etc/group и

/etc/shadow.

‑

5. Достоинства и недостатки

Широкое распространение UNIX породило проблему несовместимости его

многочисленных версий. Для пользователя весьма неприятен тот факт, что пакет,

купленный для одной версии UNIX, отказывается работать на другой версии UNIX.

Периодически делались и делаются попытки стандартизации UNIX, но они пока имеют

ограниченный успех. Процесс сближения различных версий UNIX и их расхождения

носит циклический характер. Перед лицом новой угрозы со стороны какой-либо

другой операционной системы различные производители UNIX-версий сближают свои

продукты, но затем конкурентная борьба вынуждает их делать оригинальные

улучшения и версии снова расходятся. В этом процессе есть и положительная

сторона - появление новых идей и средств, улучшающих как UNIX, так и многие

другие операционные системы, перенявшие у него за долгие годы его существования

много полезного. Наибольшее распространение получили две несовместимые линии

версий UNIX: линия AT&T - UNIX System V, и линия университета Berkeley-BSD.

Многие фирмы на основе этих версий разработали и поддерживают свои версии UNIX:

SunOS и Solaris фирмы Sun Microsystems, UX фирмы Hewlett-Packard, XENIX фирмы

Microsoft, AIX фирмы IBM, UnixWare фирмы Novell (проданный теперь компании

SCO), и список этот можно еще долго продолжать.

Наибольшее влияние на унификацию версий UNIX оказали такие стандарты как SVID

фирмы AT&T, POSIX, созданный под эгидой IEEE, и XPG4 консорциума X/Open. В

этих стандартах сформулированы требования к интерфейсу между приложениями и ОС,

что дает возможность приложениям успешно работать под управлением различных версий

UNIX.

Одним из основных преимуществ семейства операционных систем типа UNIX и

возникшего на их основе подхода к стандартизации интерфейсов операционных

систем (важная часть общего подхода открытых систем) является то, что они

обеспечивают единую операционную среду на компьютерах с разной архитектурой.

‑

Заключение

Операционная система UNIX, являющаяся первой в истории мобильной ОС,

обеспечивающей надежную среду разработки и использования мобильных прикладных

систем, одновременно представляет собой практическую основу для построения

открытых программно-аппаратных систем и комплексов. Именно широкое внедрение в

практику ОС UNIX позволило перейти от лозунга Открытых Систем к практической

разработке этой концепции. Большой вклад в развитие направления Открытых Систем

внесла деятельность по стандартизации интерфейсов ОС UNIX.

Можно выделить несколько ветвей ОС UNIX, различающихся не только реализацией,

но временами интерфейсами и семантикой (хотя, по мере развития процесса

стандартизации, эти различия становятся все менее значительными). Сегодня

популярен новый свободно распространяемый вариант ОС UNIX, называемый FreeBSD.

Ведутся работы над более развитыми версиями BSDNet.

Основная среда взаимодействия с UNIX – командная строка. Суть её в том, что каждая строка, передаваемая пользователем системе, – это команда, которую та должна выполнить. Пока не нажата клавиша Enter, строку можно редактировать, затем она отсылается системе.

Команды интерпретируются и выполняются специальной программой – командной оболочкой (или «shell», по-английски). Через командную оболочку производится управление пользовательскими процессами – для этого используются средства межпроцессного обмена, описанные ранее (см. «Межпроцессное взаимодействие»).

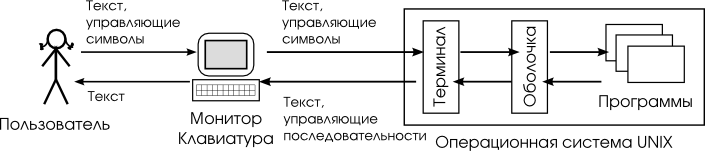

Командная оболочка непосредственно связана с терминалом, через который осуществляется передача управляющих последовательностей и текста. На рисунке Рисунок 2.1, «Интерфейс командной строки» представлена общая схема взаимодействия пользователя с системой при использовании командной строки.

Рисунок 2.1. Интерфейс командной строки

Презентация 3-02: одновременный доступ к системе

То, что UNIX – многопользовательская и многозадачная система, проявляется не только в разграничении прав доступа (см. раздел Глава 3, Безопасность операционной системы UNIX), но и в организации рабочего места. Каждый компьютер, на котором работает UNIX, предоставляет возможность зарегистрироваться и получить доступ к системе нескольким пользователям одновременно. Даже если в распоряжении всех пользователей есть только один монитор и одна системная клавиатура, эта возможность небесполезна: одновременная регистрация в системе нескольких пользователей позволяет работать по очереди без необходимости каждый раз завершать все начатые задачи (закрывать все окна, прерывать исполнение всех программ) и затем возобновлять их. Более того, ничто не препятствует зарегистрироваться в системе несколько раз под одним и тем же входным именем. Таким образом, можно получить доступ к одним и тем же ресурсам (своим файлам) и организовать параллельную работу над несколькими задачами.

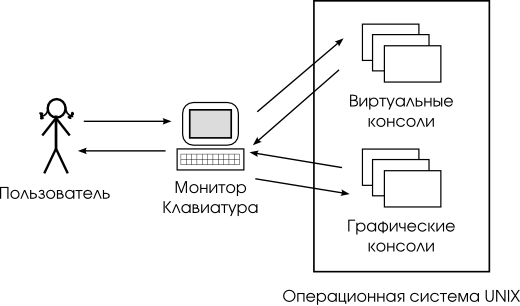

Характерный для современных версий UNIX способ организации параллельной работы пользователей – виртуальные консоли. Виртуальные консоли (virtual console) – это несколько параллельно выполняемых операционной системой программ, предоставляющих пользователю возможность зарегистрироваться в системе в текстовом режиме и получить доступ к командной строке (см. Рисунок 2.2, «Виртуальные и графические консоли»).

В операционной системе Linux переключение между виртуальными консолями в

текстовом режиме производится с помощью комбинации клавиш Alt+F1,

Alt+F2 и т.п.. При этом каждая виртуальная

консоль обозначается специальным именем: «tty1», «tty2» и т.д.. По умолчанию в Linux доступно не менее шести

виртуальных консолей, переключаться между которыми можно при помощи сочетания

клавиши Alt с одной из функциональных клавиш (F1-F6).

С каждым сочетанием связана соответствующая по номеру виртуальная консоль.

Виртуальные консоли обозначаются «ttyN», где «N» – номер виртуальной консоли. На самом деле, каждая

из таких конолей связано с собственным терминалом, который

характеризуется файлом устройства с соответствующим именем (например, /dev/tty1).

Современные версии UNIX предоставляют пользователям графические пользовательские интерфейсы (подробнее графическая подсистема UNIX рассматривается в разделе Глава 7, Графическая подсистема UNIX), которые также дают возможность работы в командной строке. Эта возможность достигается с помощью графических терминалов – специальных программ, которые эмулируют текстовый терминал в графическом окне.

Также существует возможность запуска нескольких графических подсистем, тогда переключение между ними будет осуществляться аналогично переключению между виртуальными консолями – комбинацией клавиш Ctrl+Alt+F1.

Рисунок 2.2. Виртуальные и графические консоли

Каждое устройство терминала имеет свои возможности по вводу и

выводу информации. Примерати таких возможностей являются: число цветов

отображения, способность перемещать курсор и изменять размер экрана, набор

управляющих символов и т.п.. Терминалы разделяют по типам:

набору возможностей, регламентированных в специальном конфигурационном файле.

Примерами типов являются: tty (телетайп) или xterm (графический терминал). Тип

терминала явно указан в имени устройства терминала (например, /dev/tty1). Все настройки типов

терминалов находятся в директории /etc/termcap.

Презентация 3-03: формат командной строки

Командная строка состоит из приглашения и вводимой команды. Приглашение – это специальная последовательность символов, которая располагается в начале строки и задает начало области ввода команды. Рассмотрим пример выполнения команды:

Пример 2.1. Пример выполнения команды

user@desktop ~ $ date

Втр Окт 4 23:15:37 MSD 2005

user@desktop ~ $

Здесь приглашением является строка user@desktop

~ $, которая помимо символа начала ввода ($) содержит информацию

об имени пользователя, имени компьютера и текущей директории.

Каждая команда UNIX состоит из следующих частей:

Имя команды

Идентификатор команды, совпадающий с именем программы, которая запускается для исполнения команды. Некоторые команды (такие как echo) являются встроенными для данной командной оболочки и для их выполнения вызывается не программа, а внутренняя функция оболочки.

Параметры или ключи или флаги или опции

Команда может иметь один или несколько

параметров, разделённых пробелом. Параметры могут быть однобуквенными (как -l) или полнословными (например, --help). Однобуквенные параметры

могут группироваться, например запуск команды ls -al

эквивалентен запуску ls -a -l. Некоторые параметры состоят из

имени и аргумента, например в коменде grep -f access.log -n test

имя файла access.log –

часть параметра -f.

Аргументы

Некоторые команды могут иметь аргументы. Аргументом может являться текстовая строка, соответвтующая имени файла или другого объекта. Аргументы также разделяются символом пробела, чтобы передать в качестве аргумента строку символов с пробелами, можно воспользоваться символами кавычек:

user@desktop ~ $ echo "Hello, world."Hello, world.

Перенаправления

Стандартный ввод и вывод каждой команды (см. «Межпроцессное взаимодействие») может быть перенаправлен в файл. По умолчанию ввод и вывод команды связываются с пользовательским терминалом. Для указания источника ввода или назначения вывода (для обычной информации и для ошибок отдельно) используются специальные символы (<, > и >>).

Как правило, порядок данных частей команды должен быть именно таким, однако некоторые из них (кроме имени команды) могут отсутствовать.

Презентация 3-04: исполнение команды

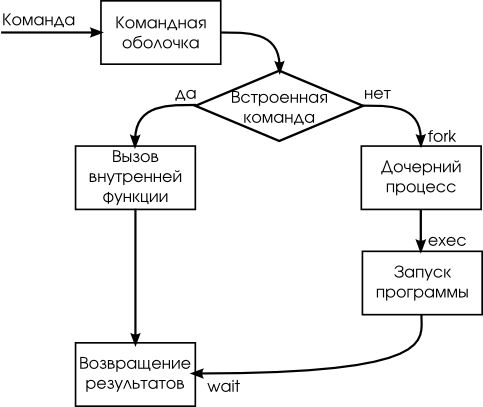

Командная оболочка – это обычный процесс в операционной системе UNIX. Когда пользователь вводит команду (например, по нажатию Enter), командная оболочка выполняет следующие действия:

Рисунок 2.3. Запуск команды оболочкой

Презентация 3-05: возвращаемое значение

Каждый процесс при завершении возвращает своему родительскому процессу специальный код завершения программы. Этот код может использоваться для получения результата выполнения программы и для проверки корректности её выполнения (возврата кода ошибки).

Традиционно для UNIX, в случае успешного выполнения программа (а также

большинство системных функций) возвращает значение 0. Другие значения (все, отличные от 0) означают тот или иной вид ошибки. Так

как программы часто выводят инфоромацию об ошибках через специальный поток

вывода ошибок (stderr), возвращаемые значения чаще всего могут принимать

только два значения: «ноль» и «не

ноль».

Если рассмотреть простейший пример программы на языке C:

видно, что программы передают код завершения через

возвращаемое значение главной функции (main)

или как параметр функции exit.

В командной строке результат выполнения программы можно проанализировать с

помощью специальной переменной ($?):

user@desktop ~ $ test -f /tmp/file.txtuser@desktop ~ $ echo $?

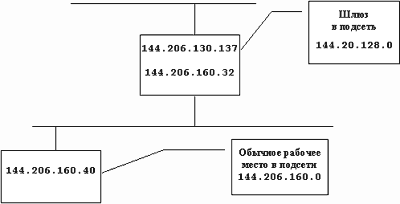

Организация файловой системы UNIX имеет древовидную структуру, вершина которой называется корнем, а сама структура называется файловым деревом. Каждая вершина в файловом дереве, за исключением листьев, является каталогом, листья же в свою очередь являются либо обычными файлами, либо файлами устройств (Рис. 1).

|

Рисунок 1: Структура файловой системы UNIX с точки зрения пользователя |

|

[IMAGE ] |

Для того, чтобы добраться до файла необходимо указать его имя, которому предшествует указание пути поиска, который описывает местоположение файла в файловом дереве. Путь поиска состоит из компонент, разделенных между собой наклонной чертой (``/''), которые представляют из себя последовательность вершин в файловом дереве, которые необходимо посетить, чтобы достигнуть требуемый файл. Путь поиска может начинаться в корне, в этом случае первая компонента пути записывается как ``/'' (например ``/usr/src/cmd/date.c''). Такой путь называется полным. Также путь может отсчитываться относительно текущей директории (например если текущей директорией является ``cmd'', то путь ``date.c'' соответствует пути ``/usr/src/cmd/date.c'').

В файловой системе UNIX также существует понятие прав доступа к файлу. Права доступа к файлу регулируются установкой специальных битов разрешения доступа, связанных с файлом. Устанавливая биты разрешения доступа, можно независимо управлять выдачей разрешений на чтение, запись и выполнение для трех категорий пользователей: владельца файла, группового пользователя и прочих. Пользователи также могут создавать файлы, если разрешен доступ к каталогу. Вновь созданные файлы становятся листьями в древовидной структуре файловой системы.

Устройства в системе UNIX трактуются так, как если бы они были файлами. Обращение программ к устройствам имеет тот же самый синтаксис, что и обращение к обычным файлам; семантика операций чтения и записи по отношению к устройствам в большой степени совпадает с семантикой операций чтения и записи обычных файлов. Способ защиты устройств совпадает со способом защиты обычных файлов: путем соответствующей установки битов разрешения доступа к ним. Поскольку имена устройств выглядят так же, как и имена обычных файлов, и поскольку над уст- ройствами и над обычными файлами выполняются одни и те же операции, большинству программ нет необходимости различать внутри себя типы обрабатываемых файлов.

Итак, файловая система UNIX характеризуется:

Операционная система выполняет две основные задачи: манипулирование данными и их хранение. Большинство программ в основном манипулирует данными, но, в конечном счете, они где-нибудь хранятся. В системе UNIX таким местом хранения является файловая система. Более того, в UNIX все устройства, с которыми работает операционная система, также представлены в виде специальных файлов в файловой системе.

Логическая файловая система в ОС UNIX (или просто файловая система) - это иерархически организованная структура всех каталогов и файлов в системе, начинающаяся с корневого каталога. Файловая система UNIX обеспечивает унифицированный интерфейс доступа к данным, расположенным на различных носителях, и к периферийным устройствам. Логическая файловая система может состоять из одной или нескольких физических файловых (под)систем, являющихся разделами физических носителей (дисков, CD-ROM или дискет).

Файловая система контролирует права доступа к файлам, выполняет операции создания и удаления файлов, а также выполняет запись/чтение данных файла. Поскольку большинство прикладных функций выполняется через интерфейс файловой системы, следовательно, права доступа к файлам определяют привилегии пользователя в системе.

Файловая система обеспечивает перенаправление запросов, адресованных периферийным устройствам, соответствующим модулям подсистемы ввода-вывода.

Иерархическая структура файловой системы UNIX упрощает ориентацию в ней. Каждый каталог, начиная с корневого (/), в свою очередь, содержит файлы и другие каталоги (подкаталоги). Каждый каталог содержит также ссылку на родительский каталог (для корневого каталога родительским является он сам), представленную каталогом с именем две точки (..) и ссылку на самого себя, представленную каталогом с именем точка (.).

Каждый процесс имеет текущий каталог. Сразу после регистрации текущим каталогом пользователя (на самом деле, процесса - начальной программы, обычно, командного интерпретатора) становится начальный каталог, указанный в файле /etc/passwd.

Каждый процесс может сослаться (назвать) на любой файл или каталог в файловой системе по имени. Способам задания имен файлов посвящен следующий подраздел.

В ОС UNIX поддерживается три способа указания имен файлов:

Другие символы, кроме косой черты, не имеют в именах файлов UNIX особого значения (это не метасимволы). В частности, нет системного понятия расширения файла.

В ОС UNIX нет теоретических ограничений на количество вложенных каталогов. Тем не менее, в каждой реализации имеются практические ограничения на максимальную длину имени файла, которое указывается в командах (как и на длину командной строки в целом). Оно задается константой PATH_MAX в заголовочном файле /usr/include/limits.h. Так, в ОС Solaris 8 имя файла не может быть длиннее 1024 символов.

Команда pwd выдает полное имя текущего (рабочего) каталога. Команда pwd не имеет параметров. Вот пример ее использования:

$ pwd

/home/user01

$

Для изменения текущего каталога используется команда cd:

cd [каталог]

Если каталог не указан, используется значение переменной среды $HOME (обычно это начальный каталог пользователя). Чтобы сделать новый каталог текущим (войти в каталог), нужно иметь для него право на выполнение. Команда cd является встроенной командой интерпретатора и использует для изменения текущего каталога соответствующий системный вызов.

Рассмотрим пример совместного использования команд cd и pwd для переходов по каталогам файловой системы:

$ pwd/home/user01$ cd ..$ pwd/home$ cd user01/tmp$ pwd/home/user/tmp$ cd

$ pwd

/home/user01

Для просмотра информации о типах (и других атрибутах) файлов в ОС UNIX используется команда ls со следующим синтаксисом:

ls [-abCcdeFfgiLlmnopqRrstux1] [файл ...]

Команда ls выдает информацию об указанных файлах или о файлах и каталогах в текущем каталоге (если файл не задан). Формат и подробность выдаваемой информации зависит от опций. Основные опции команды ls представлены в табл. 10:

Таблица 10. Основные опции команды ls

|

Опция |

Назначение |

|

-a |

Выдает все файлы и подкаталоги, включая те, имена которых начинаются с точки (.). По умолчанию такие файлы не выдаются (они считаются скрытыми). |

|

-F |

Добавляет к имени файла суффикс, показывающий его тип (см. следующий раздел). Помечает каталоги косой чертой (/), выполняемые файлы - звездочкой (*), именованные каналы (FIFO) - вертикальной чертой (|), символические связи - "собакой" (@), а сокеты - знаком равенства (=). |

|

-i |

Для каждого файла выдает в первом столбце листинга номер индексного дескриптора (i-node). Об индексных дескрипторах см. в разделе, посвященном физическим файловым системам UNIX. |

|

-l |

Выдает длинный листинг, включающий права доступа, количество связей, владельца, группу, размер в байтах, время последнего изменения каждого файла и, естественно, имя файла. Если файл является специальным файлом устройства, вместо размера выдаются главный и второстепенный номера устройства. Если с момента последнего изменения прошло более 6 месяцев, оно обычно выдается в формате 'месяц день год'. Для файлов, измененных позднее, чем 6 месяцев назад, время выдается в формате 'месяц день время'. Если файл является символической связью, в длинном листинге после имени файла указывается стрелочка (->) и имя файла, на который связь ссылается. |

|

-r |

Изменяет порядок сортировки на обратный стандартному (обратный лексикографический или сначала самые старые файлы, в зависимости от других опций). |

|

-R |

Рекурсивно выдает содержимое подкаталогов. |

|

-t |

Сортирует листинг по временной отметке (сначала - самые новые), а не по имени файла. По умолчанию используется время последнего изменения. (Опции -u и -c позволяют сортировать по времени последнего обращения и времени создания, соответственно.) |

Как видно из синтаксиса, можно задавать одновременно несколько опций. Вот как можно посмотреть подробную информацию о файлах в каталоге /tmp, начиная с самых давно изменявшихся:

С помощью каталогов формируется логическое дерево файловой системы. Каталог - это файл, содержащий имена находящихся в нем файлов, а также указатели на дополнительную информацию - метаданные, позволяющие операционной системе производить действия с этими файлами. Каталоги определяют положение файла в дереве файловой системы. Любой процесс, имеющий право на чтение каталога, может прочесть его содержимое, но только ядро имеет право на запись данных каталога.

Типы файлов

Категория: Файловая

система | Автор: admin |

30-09-2009, 04:40 | Просмотров: 1898 ![]()

В большинстве файловых систем поддерживается семь типов файлов:

· обычные файлы;

· каталоги;

· файлы байт-ориентированных (символьных) устройств;

· файлы блок-ориентированных (блочных) устройств;

· сокеты;

· именованные каналы (FIFO);

· символические ссылки.

В некоторых системах не реализована поддержка таких типов файлов, как сокеты или именованные каналы.

Обычные файлы

Обычный файл — это просто последовательность байтов. В UNIX не накладывается ограничений на его структуру. Текстовые документы, исполняемые программы, библиотеки функций и многое другое — все это хранится в обычных файлах. К ним возможен как последовательный, так и прямой доступ.

Каталоги

Каталог содержит именованные ссылки на другие файлы. Он создается командой mkdir и удаляется (если пустой) командой rmdir. Каталоги, в которых есть файлы, можно удалить командой rm -r.

Специальные ссылки ‘.’ и ‘..’ обозначают соответственно сам каталог и его родительский каталог. Их нельзя удалить. Поскольку у корневого каталога нет родителя, ссылка ‘..’ в нем эквивалентна ссылке ‘.’.

Имя файла хранится в родительском каталоге, а не в самом файле. На файл можно ссылаться из нескольких каталогов одновременно и даже из нескольких элементов одного и того же каталога, причем у всех ссылок могут быть разные имена. Это создает иллюзию того, что файл в одно и то же время находится в разных каталогах.

Ссылку невозможно отличить от имени файла, на который она указывает: в UNIX они идентичны. UNIX подсчитывает количество ссылок, указывающих на каждый файл, и при удалении файла не освобождает блоки данных до тех пор, пока не будет удалена его последняя ссылка. Ссылки можно задавать только в пределах одной файловой системы.

Ссылки такого рода обычно называют "жесткими", чтобы отличить их от символических ("мягких") ссылок, которые описаны ниже. Жесткие ссылки создаются командой ln, а удаляются командой rm.

Синтаксис команды ln легко запомнить, так как она повторяет работу команды ср. Команда

ср oldfile newfile

создает копию файла oldfile под именем newfile. Точно так же, команда

ln oldfile newfile

создает новую ссылку newfile на файл oldfile.

Важно понимать, что жесткие ссылки не являются отдельным типом файлов. Просто файловая система позволяет создавать ссылки на один и тот же файл в разных каталогах. Атрибуты файла, в частности права доступа и идентификатор владельца, являются общими для всех ссылок.

Файлы байт-ориентированных и блок-ориентированных устройств

Файлы устройств позволяют UNIX-программам взаимодействовать с аппаратными средствами и периферийными устройствами системы. При конфигурировании ядра к нему подключаются те модули, которые знают, как взаимодействовать с каждым из имеющихся устройств*. За всю работу по управлению конкретным устройством отвечает специальная программа, называемая драйвером устройства.

Драйверы устройств образуют стандартный коммуникационный интерфейс, который выглядит для пользователя как обычный файл. Когда ядро получает запрос к файлу байт-ориентированного или блок-ориентированного устройства, оно просто передает этот запрос соответствующему драйверу. Важно отличать файлы устройств от драйверов устройств. Файлы сами по себе не являются драйверами. Их можно представить как шлюзы, через которые драйверу передаются запросы.

Файлы байт-ориентированных устройств позволяют связанным с ними драйверам выполнять свою собственную буферизацию ввода-вывода. Файлы блок-ориентированных устройств обрабатываются драйверами, которые осуществляют ввод-вывод большими порциями (блоками) и возлагают обязанности по выполнению задач буферизации на ядро. Аппаратные средства некоторых типов, такие как накопители на жестких дисках и магнитных лентах, могут быть представлены файлами любого типа.

В системе может присутствовать несколько однотипных устройств. Поэтому файлы устройств характеризуются двумя номерами: старшим и младшим. Старший номер устройства говорит ядру о том, к какому драйверу относится данный файл, а младший номер сообщает драйверу, к какому физическому устройству следует обращаться. Например, старший номер устройства 6 в Linux обозначает драйвер параллельного порта. Первый параллельный порт (/dev/lp0) будет иметь старший номер 6 и младший номер 0.

Некоторые драйверы используют младший номер устройства нестандартным способом. Например, драйверы накопителей на магнитных лентах часто руководствуются им при выборе плотности записи и для определения того, необходимо ли перемотать ленту после закрытия файла устройства. В некоторых системах "драйвер терминала" (который на самом деле управляет всеми последовательными устройствами) применяет младшие номера устройств для того, чтобы отличать модемы, используемые для вызова удаленных систем, от модемов, работающих на прием сообщений.

Файлы устройств можно создавать командой mknod. а удалять — командой rm. В большинстве систем имеется командный сценарий MAKEDEV (обычно находится в каталоге /dev), который создает стандартные наборы управляющих файлов для основных устройств. Прежде чем бездумно вызывать этот сценарий, просмотрите его текст, чтобы понять, что конкретно он делает в вашей системе.

Сокеты

Сокеты инкапсулируют соединения между процессами, позволяя им взаимодействовать, не подвергаясь влиянию других процессов. В UNIX поддерживается несколько видов сокетов, использование которых в большинстве своем предполагает наличие сети. Сокеты UNIX локальны для конкретного компьютера. Обращение к ним осуществляется через объект файловой системы, а не через сетевой порт.

Несмотря на то что другие процессы распознают файлы сокетов как элементы каталога, процессы, не участвующие в соединении, не могут осуществлять над этими файлами операции чтения и записи. С сокетами работают система печати, система X Window и система Syslog.

Сокеты создаются с помощью системного вызова socket. Когда с обеих сторон соединение закрыто, сокет можно удалить посредством команды rm либо системного вызова unlink.

Именованные каналы

Подобно сокетам, именованные каналы обеспечивают взаимодействие двух процессов, выполняемых на одной машине. Именованные каналы создаются командой mknod, а удаляются командой rm.

Символические ссылки

Символическая, или "мягкая", ссылка обеспечивает возможность вместо путевого имени файла указывать псевдоним. Когда ядро сталкивается с символической ссылкой при поиске файла, оно извлекает из нее хранящееся в ней путевое имя. Различие между жесткими и символическими ссылками состоит в том, что жесткая ссылка — прямая, т.е. указывает непосредственно на индексный дескриптор файла, тогда как символическая ссылка указывает на файл по имени. Файл, адресуемый символической ссылкой, и сама ссылка физически являются разными объектами файловой системы.

Символические ссылки создаются командой ln -s, а удаляются командой rm. Поскольку они содержат произвольное путевое имя, то могут указывать на файлы, хранящиеся в других файловых системах, и даже на несуществующие файлы. Иногда несколько символических ссылок образуют цикл.

Символическая ссылка может содержать либо абсолютное, либо относительное путевое имя. Например, команда

In -s ../../ufs /usr/include/bsd/sys/ufs

связывает имя /usr/include/bsd/sys/ufs с каталогом /usr/include/ufs с помощью относительного пути. Каталог /usr/include можно переместить куда угодно, но символическая ссылка, тем не менее, останется корректной.

Остерегайтесь использовать обозначение ".." в путевых именах, включающих символические ссылки, поскольку по символическим ссылкам нельзя проследовать в обратном направлении. Ссылка всегда обозначает истинный родительский каталог данного файла или каталога. Например, в приведенной выше ссылке путь

/usr/include/bsd/sys/ufз/../param.h

раскрывается как

/usг/include/param.h

а не

/usr/include/bsd/sys/param.h

Распространенная ошибка — думать, будто первый аргумент команды ln -s как-то связан с текущим каталогом. На самом деле он не раскрывается командой ln, а записывается в символическую ссылку буквально.

Архитектура вычислительных систем

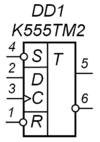

1. Элементы последовательной логики. Основные операционные элементы цифровой техники

Триггер (триггерная система) — класс электронных устройств, обладающих способностью длительно находиться в одном из двух устойчивых состояний и чередовать их под воздействием внешних сигналов. Каждое состояние триггера легко распознаётся по значению выходного напряжения. По характеру действия триггеры относятся к импульсным устройствам — их активные элементы (транзисторы, лампы) работают в ключевом режиме, а смена состояний длится очень короткое время.

Отличительной особенностью триггера как функционального устройства является свойство запоминания двоичной информации. Под памятью триггера подразумевают способность оставаться в одном из двух состояний и после прекращения действия переключающего сигнала. Приняв одно из состояний за «1», а другое за «0», можно считать, что триггер хранит (помнит) один разряд числа, записанного в двоичном коде.

При изготовлении триггеров применяются преимущественно полупроводниковые приборы (обычно биполярные и полевые транзисторы), в прошлом — электромагнитные реле, электронные лампы. В настоящее время логические схемы, в том числе с использованием триггеров, создают в интегрированных средах разработки под различные программируемые логические интегральные схемы (ПЛИС). Используются, в основном, в вычислительной технике для организации компонентов вычислительных систем: регистров, счётчиков, процессоров, ОЗУ.

![]()

Рис. 3. Временная диаграмма работы динамического триггера

![]()

Рис. 4. Симметричные триггеры: а — с непосредственной связью между каскадами; б — с резистивной связью

![]()

Рис. 5. Функциональная классификация триггеров

![]()

Рис. 6. Классификация триггеров по способу ввода информации

Триггеры подразделяются на две большие группы — динамические и статические. Названы они так по способу представления выходной информации.

Динамический триггер представляет собой управляемый генератор, одно из состояний которого (единичное) характеризуется наличием на выходе непрерывной последовательности импульсов определённой частоты, а другое (нулевое) — отсутствием выходных импульсов. Смена состояний производится внешними импульсами (рис. 3). Динамические триггеры в настоящее время используются редко.

К статическим триггерам относят устройства, каждое состояние которых характеризуется неизменными уровнями выходного напряжения (выходными потенциалами): высоким — близким к напряжению питания и низким — около нуля. Статические триггеры по способу представления выходной информации часто называют потенциальными.

Статические (потенциальные) триггеры, в свою очередь, подразделяются на две неравные по практическому значению группы — симметричные и несимметричные триггеры. Оба класса реализуются на двухкаскадном двухинверторном усилителе с положительной обратной связью, а названием своим они обязаны способам организации внутренних электрических связей между элементами схемы.

Симметричные триггеры отличает симметрия схемы и по структуре, и по параметрам элементов обоих плеч. Для несимметричных триггеров характерна неидентичность параметров элементов отдельных каскадов, а также и связей между ними.

Симметричные статические триггеры составляют основную массу триггеров, используемых в современной радиоэлектронной аппаратуре. Схемы симметричных триггеров в простейшей реализации (2х2ИЛИНЕ) показаны на рис. 4.

Основной и наиболее общий классификационный признак — функциональный — позволяет систематизировать статические симметричные триггеры по способу организации логических связей между входами и выходами триггера в определённые дискретные моменты времени до и после появления входных сигналов. По этой классификации триггеры характеризуются числом логических входов и их функциональным назначением (рис. 5).

Вторая классификационная схема, независимая от функциональной, характеризует триггеры по способу ввода информации и оценивает их по времени обновления выходной информации относительно момента смены информации на входах (рис. 6).

Каждая из систем классификации характеризует триггеры по разным показателям и поэтому дополняет одна другую. К примеру, триггеры RS-типа могут быть в синхронном и асинхронном исполнении.

Асинхронный триггер изменяет своё состояние непосредственно в момент появления соответствующего информационного сигнала(ов), с некоторой задержкой равной сумме задержек на элементах, составляющих данный триггер.

Синхронные триггеры реагируют на информационные сигналы только при наличии соответствующего сигнала на так называемом входе синхронизации С (от англ. clock). Этот вход также обозначают термином «такт». Такие информационные сигналы называют синхронными. Синхронные триггеры в свою очередь подразделяют на триггеры со статическим и с динамическим управлением по входу синхронизации С.

Триггеры со статическим управлением воспринимают информационные сигналы при подаче на вход С логической единицы (прямой вход) или логического нуля (инверсный вход).

Триггеры с динамическим управлением воспринимают информационные сигналы при изменении (перепаде) сигнала на входе С от 0 к 1 (прямой динамический С-вход) или от 1 к 0 (инверсный динамический С-вход). Также встречается название «триггер управляемый фронтом».

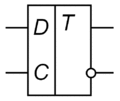

Одноступенчатые триггеры (latch, защёлки) состоят из одной ступени представляющей собой элемент памяти и схему управления, бывают, как правило, со статическим управлением. Одноступенчатые триггеры с динамическим управлением применяются в первой ступени двухступенчатых триггеров с динамическим управлением. Одноступенчатый триггер на УГО обозначают одной буквой - Т.

Двухступенчатые триггеры (flip-flop, шлёпающие) делятся на триггеры со статическим управлением и триггеры с динамическим управлением. При одном уровне сигнала на входе С информация, в соответствии с логикой работы триггера, записывается в первую ступень (вторая ступень заблокирована для записи). При другом уровне этого сигнала происходит копирование состояния первой ступени во вторую (первая ступень заблокирована для записи), выходной сигнал появляется в этот момент времени с задержкой равной задержке срабатывания ступени. Обычно двухступенчатые триггеры применяются в схемах, где логические функции входов триггера зависят от его выходов, во избежание временны́х гонок. Двухступенчатый триггер на УГО обозначают двумя буквами - ТТ.

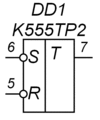

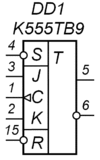

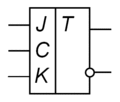

Триггеры со сложной логикой бывают также одно- и двухступенчатые. В этих триггерах наряду с синхронными сигналами присутствуют и асинхронные. Такой триггер изображён на рис. 1, верхний (S) и нижний (R) входные сигналы являются асинхронными.

Триггерные схемы классифицируют также по следующим признакам:

Триггер — это запоминающий элемент с двумя (или более) устойчивыми состояниями, изменение которых происходит под действием входных сигналов и предназначен для хранения одного бита информации, то есть лог. 0 или лог. 1.

Все разновидности триггеров представляют собой элементарный автомат, включающий собственно элемент памяти (ЭП) и комбинационную схему (КС), которая может называться схемой управления или входной логикой (рис. 7).

![]()

Рис. 7 структура триггеров в виде КС и ЭП

В графе триггера каждая вершина графа соединена со всеми другими вершинами, при этом переходы от вершины к вершине возможны в обе стороны (двухсторонние). Граф двоичного триггера — две точки соединённые отрезком прямой линии, троичного триггера — треугольник, четверичного триггера — квадрат с диагоналями, пятеричного триггера — пятиугольник с пентаграммой и т. д. При N=1 граф триггера вырождается в одну точку, в математике ему соответствует унарная единица или унарный ноль, а в электронике — монтажная «1» или монтажный «0», то есть простейшее ПЗУ. Устойчивые состояния имеют на графе триггера дополнительную петлю, которая обозначает, что при снятии управляющих сигналов триггер остаётся в установленном состоянии.

Состояние триггера определяется сигналами на прямом и инверсном выходах. При положительном кодировании (позитивная логика) высокий уровень напряжения на прямом выходе отображает значение лог. 1 (состояние = 1), а низкий уровень — значение лог. 0 (состояние = 0). При отрицательном кодировании (негативная логика) высокому уровню (напряжению) соответствует логическое значение «0», а низкому уровню (напряжению) соответствует логическое значение «1».

Изменение состояния триггера (его переключение или запись) обеспечивается внешними сигналами и сигналами обратной связи, поступающими с выходов триггера на входы схемы управления (комбинационной схемы или входной логики). Обычно внешние сигналы, как и входы триггера, обозначают латинскими буквами R, S, T, C, D, V и др. В простейших схемах триггеров отдельная схема управления (КС) может отсутствовать. Поскольку функциональные свойства триггеров определяются их входной логикой, то названия основных входов переносятся на всю схему триггера.

Входы триггеров разделяются на информационные (R, S, T и др.) и управляющие (С, V). Информационные входы предназначены для приема сигналов запоминаемой информации. Названия входных сигналов отождествляют с названиями входов триггера. Управляющие входы служат для управления записью информации. В триггерах может быть два вида управляющих сигналов:

На V-входы триггера поступают сигналы, которые разрешают (V=1) или запрещают (V=0) запись информации. В синхронных триггерах с V-входом запись информации возможна при совпадении сигналов на информационном С и V-входах.

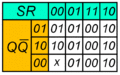

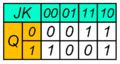

Работа триггеров описывается с помощью таблицы переключений, являющейся аналогом таблицы истинности для комбинационной логики. Выходное состояние триггера обычно обозначают буквой Q. Индекс возле буквы означает состояние до подачи сигнала (t) либо (t-1) или после подачи сигнала (t+1) или (t). В триггерах с парафазным (двухфазным) выходом имеется второй (инверсный) выход, который обозначают как Q, /Q или Q'.

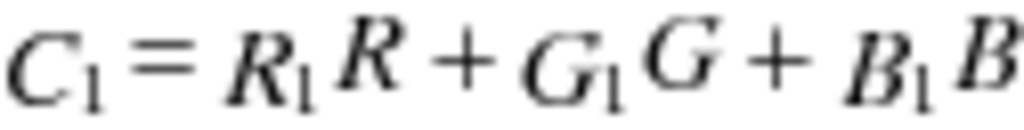

Кроме табличного определения работы триггера существует формульное задание

функции триггера в секвенциальной логике. Например, функцию

RS-триггера в секвенциальной логике представляет формула ![]() . Аналитическая запись

SR-триггера выглядит так:

. Аналитическая запись

SR-триггера выглядит так: ![]() .

.

|

S |

R |

Q(t) |

Q(t) |

Q(t+1) |

Q(t+1) |

|

0 |

0 |

0 |

1 |

0 |

1 |

|

0 |

0 |

1 |

0 |

1 |

0 |

|

0 |

1 |

0 |

1 |

0 |

1 |

|

0 |

1 |

1 |

0 |

0 |

1 |

|

1 |

0 |

0 |

1 |

1 |

0 |

|

1 |

0 |

1 |

0 |

1 |

0 |

|

1 |

1 |

0 |

1 |

не определено |

не определено |

|

1 |

1 |

1 |

0 |

не определено |

не определено |

![]()

Асинхронный RS-триггер с инверсными входами

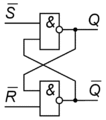

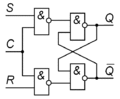

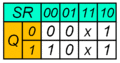

RS-триггер[10][11], или SR-триггер — триггер, который сохраняет своё предыдущее состояние при нулевых входах и меняет своё выходное состояние при подаче на один из его входов единицы.

При подаче единицы на вход S (от англ. Set — установить) выходное состояние становится равным логической единице. А при подаче единицы на вход R (от англ. Reset — сбросить) выходное состояние становится равным логическому нулю. Состояние, при котором на оба входа R и S одновременно поданы логические единицы, в простейших реализациях является запрещённым (так как вводит схему в режим генерации), в более сложных реализациях RS-триггер переходит в третье состояние QQ=00. Одновременное снятие двух «1» практически невозможно. При снятии одной из «1» RS-триггер переходит в состояние, определяемое оставшейся «1». Таким образом RS-триггер имеет три состояния, из которых два устойчивых (при снятии сигналов управления RS-триггер остаётся в установленном состоянии) и одно неустойчивое (при снятии сигналов управления RS-триггер не остаётся в установленном состоянии, а переходит в одно из двух устойчивых состояний).

RS-триггер используется для создания сигнала с положительным и отрицательным фронтами, отдельно управляемыми посредством стробов, разнесённых во времени. Также RS-триггеры часто используются для исключения так называемого явления дребезга контактов.

RS-триггеры иногда называют RS-фиксаторами[12].

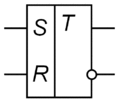

Условное графическое обозначение асинхронного RS-триггера

Логическая схема асинхронного RS-триггера на элементах 2И–НЕ

Граф переходов асинхронного RS-триггера

Карта Карно асинхронного RS-триггера

Асинхронный RS-триггер на логических элементах 2ИЛИ-НЕ

Схема устранения дребезга контактов

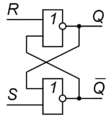

|

C |

S |

R |

Q(t) |

Q(t+1) |

|

0 |

x |

x |

0 |

0 |

|

1 |

1 |

|||

|

1 |

0 |

0 |

0 |

0 |

|

1 |

0 |

0 |

1 |

1 |

|

1 |

0 |

1 |

0 |

0 |

|

1 |

0 |

1 |

1 |

0 |

|

1 |

1 |

0 |

0 |

1 |

|

1 |

1 |

0 |

1 |

1 |

|

1 |

1 |

1 |

0 |

не определено |

|

1 |

1 |

1 |

1 |