Рассматриваем информацию отдельно от ее материального представления. Тогда возникает вопрос — где же информацию можно спрятать? Ответ однозначный. Только в еще большем массиве информации — как иголка в стогу сена. Стеганография предполагает, что передаваемый текст «растворяется» в сообщении большего размера с совершенно «посторонним» смыслом. Но, если применить к нему определенный алгоритм извлечения, то получим конкретное тайное сообщение.

1) Трудно обосновать стойкость конкретного метода. Вдруг злоумышленнику станет известен способ «подмешивания» секретных данных к «болванке» — массиву открытых данных.

2) При использовании метода объем передаваемых или хранимых данных может увеличиваться. Это отрицательно сказывается на производительности систем обработки.

Стеганографические программные продукты базируются на двух основных принципах:

1) Файлы содержащие оцифрованное изображение или звук могут быть до некоторой степени изменены без потери своей функциональности, в отличие от других типов данных, требующих абсолютной точности.

2) Органы чувств человека неспособны различать незначительные изменения в цвете или качестве звука.

Например, отправляем корреспонденту по электронной почте файл с растровой черно- белой картинкой, в которой наименее значащий бит (младший) в коде яркости каждой точки изображения будет элементом тайного сообщения. Получатель извлечет все эти биты и составляет из них исходное сообщение. Картинка присутствует только «для отвода глаз».

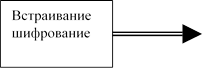

По аналогии с криптосистемой вводят термин стегосистема. Стегосистема — это совокупность средств и методов для формирования скрытого канала передачи информации.

отправитель получатель

![]() контейнеры

контейнеры

исх. сообщ.

исх. сообщ.

Стего-ключ (открытый или секретный)

стегоканал

сообщение,

сообщение,

встроенное в контейнер

Стего-ключ (открытый или секретный)

пустой контейнер

![]() Восстановленное сообщение

Восстановленное сообщение

На рисунке показана модель обобщенной стегосистемы.

При проектировании любой стегосистемы надо учитывать следующие требования:

1) Хакер имеет полное представление о стегосистеме, деталях ее реализации и единственная информация ему неизвестная это ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения.

2) Если противник каким-то образом узнает о факте существования скрытого сообщения — это не должно позволить ему извлечь подобные сообщения в других данных до тех пор, пока ключ хранится в тайне.

3) Потенциальный хакер должен быть лишен каких-либо технических и иных преимуществ в распознавании или раскрытии содержания тайных сообщений.

В стегосистеме под исходным сообщением на рисунке понимается любая информация: текст, изображение, аудиоданные и т.п.

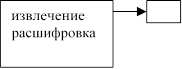

В стегосистеме существуют два основных типа файлов: сообщение-файл для скрытия и

контейнер-файл для встраивания в него сообщения.

Сообщение встраивается в контейнер специальным программным обеспечением.

Контейнер — любая информация предназначенная для сокрытия тайных сообщений. Данные контейнера должны быть достаточно шумными, чтобы небольшие изменения в их беспорядочности не могли быть замечены. Выбор контейнера существенно влияет надежность всей стегосистемы и возможность обнаружения факта передачи скрытого сообщения.

Например опытный глаз цензора с художественным образованием легко обнаружит изменения цветовой гаммы при внедрении сообщения в репродукцию «Мадонны» Рафаэля или «черного квадрата» Малевича.

Возможны следующие варианты контейнеров:

1) Контейнер генерируется самой стегосистемой

2) Контейнер выбирается из некоторого множества контейнеров

3) Контейнер поступает извне

4) Контейнер получается с помощью моделирования шумовых характеристик По протяженности контейнеры бывают:

1) Непрерывные (потоковые). Например, поток непрерывных данных, подобный цифровой телефонной связи

2) Ограниченной (фиксированной) длины. Например, файл подобный растровому изображению.

Для потокового контейнера трудно определить моменты начала скрытого сообщения. Необходима синхронизация бит контейнера с битами сообщения. Например, если поток данных контейнера часто прерывается и вновь открывается (паузы речи — нулевой отсчет оцифровки), то тайное сообщение может начинаться сразу после одного из них.

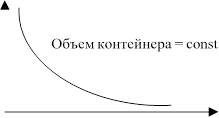

Контейнер фиксированной длины (например, рисунок) синхронизируется с сообщением элементарно, но часто его объема недостаточно для встраиваемого сообщения.

Общий недостаток-проблема — это расстояние между скрывающими битами контейнера, т.е. битами контейнера, на место которых внедряются биты сообщения:

· простой случай: расстояние между скрывающими битами = const

· лучше, когда расстояния между скрывающими битами псевдослучайны и распределены равномерно между самым коротким и самым длинным заданными расстояниями. Однако «истинный» случайный шум имеет экспоненциальное

распределение длин интервалов.

надежность

надежность

сообщения.

объем сообщения

Сформировать такое псевдослучайное распределение слишком трудоемко. На практике чаще используют доступные и распространенные контейнеры фиксированной длины.

Для таких контейнеров имеет место экспоненциальная зависимость между надежностью скрытия и объемом

Под стеганоключом понимается секретный элемент (способ, алгоритм), который определяет занесения сообщения в контейнер.

По аналогии с криптографией стегосистемы делят по типу стегоключа на два вида:

1) С секретным стегаключом, когда используется один ключ, для встраивания и извлечения, который определен, либо до начала обмена секретными скрытыми сообщениями, либо передан по защищенному каналу связи.

2) С открытым ключом, когда для восстановления и извлечения сообщения из контейнера используются разные ключи, которые различаются так, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) можно передать свободно по незащищенному каналу связи. Эта схема хорошо работает и при взаимном недоверии отправителя и получателя.

Стегосистема может иметь несколько уровней защиты с соответствующими ключами. Например:

Сообщ. → контейнер Þ ….

Сообщ. → контейнер → контейнер Þ ….

Сообщ. → код → контейнер Þ ….

Сообщ. → код → криптошифр → контейнер Þ …. и т.п.

Стегосистема должна отвечать следующим требованиям:

1) для обеспечения беспрепятственного прохождения стегосообщения по каналу связи оно никак не должно привлечь внимание атакующего (цензора, хакера, злоумышленника). Поэтому свойства контейнера должны быть модифицированы так, чтобы изменив несущую информацию сообщения параметра невозможно было выявить при визуальном контроле.

2) В ходе передачи сообщения (контейнер (звук, изображение или др.) может трансформироваться: уменьшаться или увеличиваться, преобразовываться в другой формат и т.п., а также быть сжат, и даже алгоритмом сжатия с потерей данных. Поэтому стегосистема должна быть устойчива к искажениям, в том числе и злонамеренным.

3) Для сохранения целостности встраиваемого сообщения следует использовать код с исправлением ошибок

4) Для увеличения надежности встраиваемое сообщение следует передавать неоднократно, изменяя и пути следования.

Направления применения стеганографии

1) Скрытие сообщений (данных).

2) Цифровые «водяные знаки» для защиты авторских или имущественных прав на цифровое изображение, фотографии и другие оцифрованные произведения искусства. Основные требования к «цифровым водяным знакам» — надежность и устойчивость к искажениям

3) Заголовки для маркирования в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов, а также и для иных идентифицирующих индивидуальных признаков файлов.

В сети Интернет стегосистемы активно используются для решения следующих задач:

1) Защита конфиденциальной информации от НСД. Например, 1 сек оцифрованного звука с частотой дискретизации 44,1 кГц и уровнями отсчетов 8 бит в стереорежиме позволяет скрыть заменой младших разрядов отсчетов 10 Кбайт защищенной информации. Это 3 страницы текста (42 строки по 80 символов). При этом изменения значений цифровых отсчетов составляет менее 1% и практически не обнаруживается при прослушивании большинством людей.

2) Противостояние попыткам контроля над информационным пространством при прохождении информации через серверы управления локальных и глобальных вычислительных систем.

3) Камуфлирование программного обеспечения под стандартные программные продукты (например, текстовые редакторы или сокрытие в файлах мультимедиа компьютерных игр) для предотвращения использования ПО незарегистрированными пользователями.

4) Защита авторского права «цифровой водяной знак». Только специальная программа извлекает информацию: когда создан файл, кто владеет авторским правом, как вступить в контакт с автором и др.

Основные положения современной компьютерной стеганографии

1) Методы скрытия должны обеспечивать аутентификацию и целостность файла.

2) Предполагается, что противнику полностью известны возможные стегометоды.

3) Безопасность методов основывается на сохранении стего-преобразованием основных свойств открытого предаваемого файла-контейнера при внесении в него секретного сообщения с помощью некоторой не известной противнику информации-ключа.

4) Даже если факт сокрытия стал известен противнику через сообщника, все равно извлечение самого секретного сообщения представляет сложную вычислительную задачу.

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.