ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ

1. ТЕХНОЛОГИЧЕСКАЯ ЧАСТЬ

1.1. Понятие и классификация Локальных вычислительных сетей

1.2. Технологии построения локальной вычислительной сети

1.3. Описание предметной области

1.4. Постановка задачи

1.5. Выбор структуры локальной вычислительной сети

1.6. Выбор способа управления локальной вычислительной сети

1.7. Выбор сетевого оборудования

1.8. Выбор оборудования для проектирования компьютерной сети

2. ОРГАНИЗАЦИОННО – ЭКОНОМИЧЕСКАЯ ЧАСТЬ

2.1. Расчёт себестоимости проекта

2.2. Расчет стоимости трудоёмкости проекта

3. МЕРОПРИЯТИЯ ПО ТЕХНИКЕ БЕЗОПАСНОСТИ

3.1 Электробезопасность при эксплуатации технических средств

3.2 Требования к помещению

3.3 Мероприятия по противопожарной технике

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ

ПРИЛОЖЕНИЯ

ВВЕДЕНИЕ

В данном дипломном проекте рассмотрен процесс создания и настройки локальной сети; выбор помещения для помещений детского сада; выбор оборудования и компонентов, необходимые для создания компьютерного класса и компьютерной сети; процесс проверки соединения компьютеров в сети.

На сегодняшний день в мире существует более 1 миллиарда 700 миллионов компьютеров, и более 80% из них объединены в различные информационно-вычислительные сети: от малых локальных сетей в офисах, до глобальных сетей типа Internet.

Компьютерная сеть – это совокупность компьютеров, соединенных с помощью каналов связи и средств коммутации в единую систему для обмена информацией и доступа пользователей к программным, аппаратным и информационным ресурсам сети.

В компьютерной сети отдельные пользователи получают возможность не только обмениваться любыми файлами и сообщениями, пользоваться общим сетевым принтером и другими периферийными устройствами, но и, что важно, использовать информацию, рассредоточенную в сети по отдельным компьютерам.

Объединение компьютеров в сети позволило значительно повысить производительность труда. Компьютеры используются как для производственных (или офисных) нужд, так и для обучения. Также компьютерная сеть может использоваться не только на работе, но и дома, для общения и развлечения. Так многие опытные пользователи персонального компьютера, самостоятельно создают у себя в доме небольшую компьютерную сеть из 2-3 компьютеров и устройств, например, чтобы играть в компьютерные игры в пределах созданной сети.

Во введении раскрывается актуальность темы дипломного проекта.

В технологической части дипломного проекта раскрывается тема дипломного проекта, описывается практическая значимость (описывается процесс создания компьютерного учебного класса и локальной сети).

В расчетной части описана общая стоимость созданного проекта. Основным критерием выбора оборудования и компонентов, для создания компьютерного класса и компьютерной сети являлась низкая стоимость.

Заключение посвящено выводу темы дипломного проекта.

1. ТЕХНОЛОГИЧЕСКАЯ ЧАСТЬ

Компьютерная сеть – совокупность программно-технических средств, обеспечивающих обмен информацией между двумя и более пользователями, работающими на разных (автономных) компьютерах, соединенных между собой.

Компьютерные сети создаются для того, чтобы дать возможность территориально разобщенным пользователям обмениваться информацией между собой, использовать одинаковые программы, общие информационные и аппаратные ресурсы.

Под ресурсами понимаются данные, приложения (программы), различные периферийные устройства (принтеры, модемы, сканеры, жесткие и гибкие диски и т.д.).

По некоторым оценкам, более половины действующих ЭВМ подключены к сетям. Использование компьютерных сетей имеет множество преимуществ:

· Снижение затрат за счет коллективного использования разнообразных баз данных и аппаратных средств;

· Стандартизация приложений – все пользователи работают на одном и том же ПО (программном обеспечении), «говорят на одном языке»;

· Оперативность получения информации без отрыва от рабочих мест;

· Эффективное взаимодействие и планирование рабочего времени (проведении дискуссий, оперативных совещаний без отрыва от рабочих мест).

Общими компонентами всех сетей являются:

· Серверы (server) – компьютеры, предоставляющие свои ресурсы сетевым пользователям;

· Клиенты (client), рабочие станции – компьютеры, осуществляющие доступ к сетевым ресурсам, предоставляемыми сервером (серверами);

· Среда (media) – средства передачи информации;

· Совместно используемые данные – файлы, передаваемые серверами по сети;

· Совместно используемые периферийные устройства.

Сети появились в результате творческого сотрудничества специалистов вычислительной техники и техники связи. Вычислительные сети подразделяются на два вида: локальные и глобальные.

Для создания единого информационного пространства, способного охватить всех пользователей предприятия и предоставления им информационно созданную в разное время и в разном программном обеспечении используют локальную вычислительную сеть (ЛВС). Под ЛВС понимают совместное подключение нескольких отдельных компьютерных рабочих мест (рабочих станций) к единому каналу передачи данных. Самая простая сеть (англ. Network) состоит как минимум из двух компьютеров, соединенных друг с другом кабелем. Это позволяет им использовать данные совместно. Все сети (независимо от сложности) основываются именно на этом простом принципе. Рождение компьютерных сетей было вызвано практическими потребностями - иметь возможность для совместного использования данных.

Понятие локальная вычислительная сеть (англ. LAN-Lokal Area Network) относится к географически ограниченным (территориально или производственно) аппаратно-программным реализациям, в которых несколько компьютерных систем связанны друг с другом с помощью соответствующих средств коммуникаций. Благодаря такому соединению пользователь может взаимодействовать с другими рабочими станциями, подключенными с этой ЛВС.

Локальные вычислительные сети классифицируются по нескольким признакам:

Существует два основных типа сетей: одноранговые и сети на основе сервера. В одноранговой сети все компьютеры равноправны т.е. нет иерархии среди компьютеров и нет выделенного (англ. dedicated) сервера. Как правило, каждый компьютер функционирует и как клиент, и как сервер; иначе говоря, нет отдельного компьютера, ответственного за администрирование всей сети. Все пользователи самостоятельно решают, какие данные на своем компьютере сделать общедоступным по сети. На сегодняшний день одноранговые сети бесперспективны. Если к сети подключено более 10 пользователей, то одноранговая сеть, где компьютеры выступают в роли и клиентов, и серверов, может оказаться недостаточно производительной. Поэтому большинство сетей используют выделенные серверы. Выделенным называется такой сервер, который функционирует только как сервер (исключая функции клиента или рабочей станции). Они специально оптимизированы для быстрой обработки запросов от сетевых клиентов и для управления защитой файлов и каталогов. Сети на основе сервера стали промышленным стандартом. Существуют и комбинированные типы сетей, совмещающие лучшие качества одноранговых сетей и сетей на основе сервера.

В производственной практики ЛВС играют очень большую роль. Посредством ЛВС в систему объединяются персональные компьютеры, расположенные на многих удаленных рабочих местах, которые используют совместно оборудование, программные средства и информацию. Рабочие места сотрудников перестают быть изолированными и объединяются в единую систему. Все ЛВС работают в одном стандарте, принятом для компьютерных сетей - в стандарте Open Systems Interconnection (OSI).

Глобальные сети. Для работы в глобальной сети требуется модем. При этом асинхронная передача каждого символа (буквы или цифры) осуществляется с помощью десяти битов (8 бит требуется для передачи символа и два бита служебных - стартовый и стоповый).

Таким образом, при скорости передачи данных 28800 бит/с в линию передается 2880 символов в секунду. При такой скорости передачи данных для пересылки одной страницы текста, содержащей 3000 символов, потребуется чуть больше одной секунды.

Скорость работы современных модемов различна. Разработаны промышленные модели модемов, работающие со скоростями 14400 бит/с, 16800 бит/с, 28800 бит/с, 33600 бит/с и 56000 бит/с.

В настоящее время в мире зарегистрировано более 200 глобальных сетей. Глобальные сети (как и локальные) состоят из компьютеров, соединенных каналами связи. Глобальные вычислительные сети (ГВС) всего мира объедены между собой с помощью Internet.

Для работы в ГВС пользователю необходимо иметь соответствующее аппаратное и программное обеспечение. В простейшем случае из аппаратных средств нужно дополнительно установить модем, с помощью которого осуществляется связь по телефонной линии (например, из квартиры).

Программное обеспечение делится на два класса:

· программы-серверы, размещенные на том узле сети, который обслуживает компьютер пользователя;

· программы-клиенты, которые находятся на компьютере пользователя и пользуются услугами сервера.

Глобальные сети предоставляют пользователям разнообразные услуги:

работа с распределенными базами данных, электронная почта, телеконференции, общение в реальном масштабе времени, пересылка файлов и т.д.

Каждая услуга (иногда говорят служба, сервис) работает по определенным правилам (протоколам).

Для реализации каждой сетевой услуги требуются своя программа-сервер и своя программа-клиент. Например, существуют почтовые серверы и клиенты, серверы и клиенты телеконференций (новостей).

В то же время современные программы-навигаторы (исследователи, браузеры, обозреватели) постепенно берут на себя функции отдельных служб глобальной сети и становятся “универсальными” клиентами.

Термин “сервер” имеет второе значение. Сервером называют также и компьютер, на котором установлены программы-серверы. На одном сервере-компьютере может работать сразу несколько программ-серверов. Чаще всего мы будем понимать под термином ("сервер" некий компьютер)

Топологии вычислительных сетей

Термин «топология сети» относится к пути, по которому данные перемещаются по сети. Существуют три основных вида топологий: «звезда», «кольцо» и «общая шина».

Топология типа «звезда»

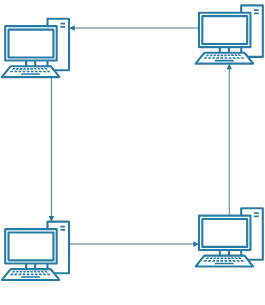

Рисунок 1 - Топология типа " Звезда".

Концепция топологии сети в виде звезды пришла из области больших ЭВМ, в которой главная машина получает и обрабатывает все данные с периферийных устройств как активный узел обработки данных (рис.1). Этот принцип применяется в системах передачи данных, например, в электронной почте сети RelCom. Вся информация между двумя периферийными рабочими местами проходит через центральный узел вычислительной сети.

Пропускная способность сети определяется вычислительной мощностью узла и гарантируется для каждой рабочей станции. Коллизий (столкновений) данных не возникает.

Кабельное соединение довольно простое, мак как каждая рабочая станция связана с узлом. Затраты на прокладку кабелей высокие, особенно когда центральный узел географически расположен не в центре топологии.

При расширении вычислительных сетей не могут быть использованы ранее выполненные кабельные связи: к новому рабочему месту необходимо прокладывать отдельный кабель из центра сети.

Топология в виде «звезды» является наиболее быстродействующей из всех топологий вычислительных сетей, поскольку передача данных между рабочими станциями проходит через центральный узел (при его хорошей производительности) по отдельным линиям, используемым только этими рабочими станциями. Частота запросов передачи информации от одной станции к другой невысокая по сравнению с достигаемой в других топологиях.

Производительность вычислительной сети в первую очередь зависит от мощности центрального файлового сервера. Он может быть узким местом вычислительной сети. В случае выхода из строя центрального узла нарушается работа всей сети.

Центральный узел управления - файловый сервер реализует оптимальный механизм защиты против несанкционированного доступа к информации. Вся вычислительная сеть может управляться из ее центра.

Кольцевая топология

При кольцевой топологии сети рабочие станции связаны одна с другой по кругу, т.е. рабочая станция 1 с рабочей станцией 2, рабочая станция3 с рабочей станцией 4 и т.д. Последняя рабочая станция связана с первой. Коммуникационная связь замыкается в кольцо (рис. 2).

Рисунок 2 – Кольцевая топология.

Прокладка кабелей от одной рабочей станции до другой может быть довольно сложной и дорогостоящей, особенно если географическое расположение рабочих станций далеко от формы кольца.

Сообщения циркулируют регулярно по кругу. Рабочая станция посылает по определенному конечному адресу информацию, предварительно получив из кольца запрос. Пересылка сообщений является очень эффективной, мак как большинство сообщений можно сделать кольцевой запрос на все станции. Продолжительность передачи информации увеличивается пропорционально количеству рабочих станций, входящих в вычислительную сеть.

Основная проблема при кольцевой топологии заключается в том, что каждая рабочая станция должна активно участвовать в пересылке информации, и в случае выхода из строя хотя бы одной из них вся сеть парализуется. Неисправности в кабельных соединениях локализуются легко.

Подключение новой рабочей станции требует краткосрочного выключения сети, мак как во время установки кольцо должно быть разомкнуто. Ограничения на протяженность вычислительной сети не существует, мак как оно, в конечном счете, определяется исключительно расстоянием между двумя рабочими станциями.

Шинная топология. При шинной топологии среда передачи информации представляется в форме коммуникационного пути, доступного для всех рабочих станций, к которому они все должны быть подключены. Все рабочие станции могут непосредственно вступать в контакт с любой рабочей станцией, имеющейся в сети.

Рабочие станции в любое время, без прерывания работы всей вычислительной сети, могут быть подключены к ней или отключены. Функционирование вычислительной сети не зависит от состояния отдельной рабочей станции.

В стандартной ситуации для шинной сети Ethernet часто используют тонкий кабель или Cheapernet – кабель с тройниковым соединителем. Отключение и особенно подключение к такой сети требуют разрыва шины, что вызывает нарушение циркулирующего потока информации и зависание системы.

Новые технологии предлагают пассивные штепсельные коробки, через которые можно отключать и/или подключать рабочие станции во время работы вычислительной сети.

Благодаря тому, что рабочие станции можно подключать без прерывания сетевых процессов и коммуникационной среды, очень легко прослушивать информацию, т.е. ответвлять информацию из коммуникационной среды.

В ЛВС с прямой (не модулируемой) передачей информации всегда может существовать только одна станция, передающая информацию. Для предотвращения коллизий в большинстве случаев применяется временной метод разделения, согласно которому для каждой подключенной рабочей станции в определенные моменты времени предоставляется исключительное право на использование канала передачи данных. Поэтому требования к пропускной способности вычислительной сети при повышенной нагрузке повышаются, например, при вводе новых рабочих станций. Рабочие станции присоединяются к шине посредством устройств ТАР (англ. Terminal Access Point – точка подключения терминала). ТАР представляет собой специальный тип подсоединения к коаксиальному кабелю. Зонд игольчатой формы внедряется через наружную оболочку внешнего проводника и слой диэлектрика к внутреннему проводнику и присоединяется к нему.

В ЛВС с модулированной широкополосной передачей информации различные рабочие станции получают, по мере надобности, частоту, на которой эти рабочие станции могут отправлять и получать информацию. Пересылаемые данные модулируются на соответствующих несущих частотах, т.е. между средой передачи информации и рабочими станциями находятся соответственно модели для модуляции и демодуляции. Техника широкополосных сообщений позволяет одновременно транспортировать в коммуникационной среде довольно большой объем информации. Для дальнейшего развития дискретной транспортировки данных не играет роли, какая первоначальная информация подана в модем (аналоговая или цифровая), так как она все равно в дальнейшем будет преобразована.

Таблица 1

Основные характеристики типологий вычислительных сетей

|

Характеристики |

Топологии вычислительных сетей |

||

|

Звезда |

Кольцо |

Шина |

|

|

Стоимость расширения |

Незначительная |

Средняя |

Средняя |

|

Присоединение абонентов |

Пассивное |

Активное |

Пассивное |

|

Защита от отказов |

Незначительная |

Незначительная |

Высокая |

|

Размеры системы |

Любые |

Любые |

Ограниченны |

|

Защищенность от прослушивания |

Хорошая |

Хорошая |

Незначительная |

|

Стоимость подключения |

Незначительная |

Незначительная |

Высокая |

|

Поведение системы при высоких нагрузках |

Хорошее |

Удовлетворительное |

Плохое |

|

Возможность работы в реальном режиме времени |

Очень хорошая |

Хорошая |

Плохая |

|

Разводка кабеля |

Хорошая |

Удовлетворительная |

Хорошая |

|

Обслуживание |

Очень хорошее |

Среднее |

Среднее |

На настоящий момент используются следующие стандарты построения локальных вычислительных сетей:

· Arcnet;(IEEE 802.4);

· Token Ring;(802,5);

· Ethernet.(802,3).

Рассмотрим каждую из них подробнее. ТехнологияIEEE 802.4. ARCNET (или ARCnet, от англ. Attached Resource Computer NETwork) - технология ЛВС, назначение которой аналогично назначению Ethernet или Token ring. ARCNET являлась первой технологией для создания сетей микрокомпьютеров и стала очень популярной в 1980-х при автоматизации учрежденческой деятельности. Предназначена для организации ЛВС в сетевой топологии «звезда».

Основу коммуникационного оборудования составляет:

· коммутатор (switch);

· пассивный/активный концентратор.

Преимущество имеет коммутаторное оборудование, так как позволяет формировать сетевые домены. Активные хабы применяются при большом удалении рабочей станции (они восстанавливают форму сигнала и усиливают его). Пассивные - при маленьком. В сети применяется назначаемый принцип доступа рабочих станций, то есть право на передачу имеет станция, получившая от сервера так называемый программный маркер. То есть реализуется детерминированный сетевой трафик.

Преимущества подхода:

· можно рассчитать точное время доставки пакета данных;

· можно точно рассчитать пропускную способность сети.

Замечания: сообщения, передаваемые рабочими станциями, образуют очередь на сервере. Если время обслуживания очереди значительно (более, чем в 2 раза) превышает максимальное время доставки пакета между двумя самыми удалёнными станциями, то считается, что пропускная способность сети достигла максимального предела. В этом случае дальнейшее наращивание сети невозможно и требуется установка второго сервера.

Предельные технические характеристики:

· Минимальное расстояние между рабочими станциями, подключенными к одному кабелю - 0,9 м.

· Максимальная длина сети по самому длинному маршруту - 6 км.

· Ограничения связаны с аппаратной задержкой передачи информации при большом количестве коммутирующих элементов.

· Максимальное расстояние между пассивным концентратором и рабочей станцией - 30 м.

· Максимальное расстояние между активным и пассивным хабом - 30 м.

· Между активным хабом и активным хабом - 600 м.

· Достоинства:

· Низкая стоимость сетевого оборудования и возможность создания протяжённых сетей.

· Недостатки:

· Невысокая скорость передачи данных.

· После распространения Ethernet в качестве технологии для создания ЛВС, ARCNET нашла применение во встраиваемых системах.

· Поддержкой технологии ARCNET (в частности распространением спецификаций) занимается некоммерческая организация ARCNET Trade Association (ATA).

Token Ring - технология локальной вычислительной сети (LAN) кольца с «маркёрным доступом» - протокол локальной сети, который находится на канальном уровне(DLL) модели OSI. Он использует специальный трёхбайтовый фрейм, названный маркёром, который перемещается вокруг кольца. Владение маркёром предоставляет право обладателю передавать информацию на носителе. Кадры кольцевой сети с маркёрным доступом перемещаются в цикле.Станции на локальной вычислительной сети (LAN) Token ring логически организованы в кольцевую топологию с данными, передаваемыми последовательно от одной кольцевой станции до другой с управляющим маркером, циркулирующим вокруг кольцевого доступа управления. Этот механизм передачи маркёра совместно использован ARCNET, маркёрной шиной, и FDDI, и имеет теоретические преимущества перед стохастическим CSMA/CD Ethernet.

Token Ring и IEEE 802.5 являются главными примерами сетей с передачей маркёра. Сети с передачей маркёра перемещают вдоль сети небольшой блок данных, называемый маркёром. Владение этим маркёром гарантирует право передачи. Если узел, принимающий маркёр, не имеет информации для отправки, он просто переправляет маркёр к следующей конечной станции. Каждая станция может удерживать маркёр в течение определенного максимального времени (по умолчанию - 10 мс).

Данная технология предлагает вариант решения проблемы коллизий, которая возникает при работе локальной сети. В технологии Ethernet, такие коллизии возникают при одновременной передаче информации несколькими рабочими станциями, находящимися в пределах одного сегмента, то есть использующих общий физический канал данных.

Если у станции, владеющей маркёром, имеется информация для передачи, она захватывает маркёр, изменяет у него один бит (в результате чего маркёр превращается в последовательность «начало блока данных»), дополняет информацией, которую он хочет передать и отсылает эту информацию к следующей станции кольцевой сети. Когда информационный блок циркулирует по кольцу, маркёр в сети отсутствует (если только кольцо не обеспечивает «раннего освобождения маркёра» - early token release), поэтому другие станции, желающие передать информацию, вынуждены ожидать. Следовательно, в сетях Token Ring не может быть коллизий. Если обеспечивается раннее высвобождение маркёра, то новый маркёр может быть выпущен после завершения передачи блока данных.

Информационный блок циркулирует по кольцу, пока не достигнет предполагаемой станции назначения, которая копирует информацию для дальнейшей обработки. Информационный блок продолжает циркулировать по кольцу; он окончательно удаляется после достижения станции, отославшей этот блок. Станция отправки может проверить вернувшийся блок, чтобы убедиться, что он был просмотрен и затем скопирован станцией назначения.

Сфера применения в отличие от сетей CSMA/CD (например, Ethernet) сети с передачей маркёра являются детерминистическими сетями. Это означает, что можно вычислить максимальное время, которое пройдет, прежде чем любая конечная станция сможет передавать. Эта характеристика, а также некоторые характеристики надежности, делают сеть Token Ring идеальной для применений, где задержка должна быть предсказуема и важна устойчивость функционирования сети. Примерами таких применений является среда автоматизированных станций на заводах.

Применяется как более дешёвая технология, получила распространение везде, где есть ответственные приложения, для которых важна не столько скорость, сколько надёжная доставка информации. В настоящее время Ethernet по надёжности не уступает Token Ring и существенно выше по производительности.

Ethernet от англ. ether «эфир») - пакетная технология передачи данных преимущественно локальных компьютерных сетей.

Стандарты Ethernet определяют проводные соединения и электрические сигналы на физическом уровне, формат кадров и протоколы управления доступом к среде - на канальном уровне модели OSI. Ethernet в основном описывается стандартамиIEEE группы 802.3. Ethernet стал самой распространённой технологией ЛВС в середине 90-х годов прошлого века, вытеснив такие устаревшие технологии, как Arcnet, FDDI и Token ring.

В стандарте первых версий (Ethernet v1.0 и Ethernet v2.0) указано, что в качестве передающей среды используется коаксиальный кабель, в дальнейшем появилась возможность использовать витую пару и оптический кабель. Преимущества использования витой пары по сравнению с коаксиальным кабелем:

· возможность работы в дуплексном режиме;

· низкая стоимость кабеля «витой пары»;

· более высокая надёжность сетей при неисправности в кабеле (соединение точка-точка: обрыв кабеля лишает связи два узла. В коаксиале используется топология «шина», обрыв кабеля лишает связи весь сегмент);

· минимально допустимый радиус изгиба меньше;

· большая помехозащищенность из-за использования дифференциального сигнала;

· возможность питания по кабелю маломощных узлов, например IP-телефонов (стандарт Power over Ethernet, POE);

· гальваническая развязка трансформаторного типа. При использовании коаксиального кабеля в российских условиях, где, как правило, отсутствует заземление компьютеров, применение коаксиального кабеля часто сопровождалось пробоем сетевых карт и иногда даже полным «выгоранием» системного блока.

Причиной перехода на оптический кабель была необходимость увеличить длину сегмента без повторителей.

В зависимости от скорости передачи данных и передающей среды существует несколько вариантов технологии. Независимо от способа передачи стек сетевого протокола и программы работают одинаково практически во всех нижеперечисленных вариантах.

Большинство Ethernet-карт и других устройств имеет поддержку нескольких скоростей передачи данных, используя автоопределение (autonegotiation) скорости и дуплексности, для достижения наилучшего соединения между двумя устройствами. Если автоопределение не срабатывает, скорость подстраивается под партнёра, и включается режим полудуплексной передачи. Например, наличие в устройстве порта Ethernet 10/100 говорит о том, что через него можно работать по технологиям 10BASE-T и 100BASE-TX, а порт Ethernet 10/100/1000 - поддерживает стандарты 10BASE-T, 100BASE-TX и 1000BASE-T.

Ранние модификации Ethernet

· 10 Мбит/с Ethernet

· Быстрый Ethernet (Fast Ethernet, 100 Мбит/с)

· Гигабитный Ethernet (Gigabit Ethernet, 1 Гбит/с)

· 10-гигабитный Ethernet (Ethernet 10G, 10 Гбит/с)

· 40-гигабитный и 100-гигабитный Ethernet

О Terabit Ethernet (так упрощенно называют технологию Ethernet со скоростью передачи 1 ТБит/с) стало известно в 2008 году из заявления создателя Ethernet Боба Меткалфа на конференции OFC который предположил, что технология будет разработана к 2015 году, правда, не выразив при этом какой-либо уверенности, ведь для этого придется решить немало проблем. Однако, по его мнению, ключевой технологией, которая может обслужить дальнейший рост трафика, станет одна из разработанных в предыдущем десятилетии - DWDM.

Муниципальное бюджетное дошкольное образовательное учреждение МДОУ ЦРР Детский Сад 59 функционирует в помещении, отвечающем санитарно-гигиеническим, требованиям и правилам пожарной безопасности, а также психолого-педагогическим требованиям к благоустройству дошкольного образовательного учреждения, определённым Министерством образования Российской Федерации.

Основные задачи муниципального бюджетного дошкольного образовательного учреждения:

1. Формировать познавательные способности детей, уделяя внимание развитию содержательности и связанности речи, логики мышления и экологическим знаниям дошкольников.

2. Продолжить работу по снижению уровня тревожности, формированию уверенности и адекватной самооценки детей дошкольного возраста в процессе игровой деятельности.

3. Систематизировать работу по социально-нравственному развитию детей, формированию у детей старшего дошкольного возраста позитивных навыков общения со сверстниками, речевому и гостевому этикету.

4. Совершенствовать формы работы по развитию личности ребенка во взаимодействии детского сада и семьи.

Работа детского сада помимо обучения детей связана с накоплением информации о детях, родителях, сотрудниках детского сада.

Информационная система детского сада позволит сэкономить массу времени по внесению данных, их обработке, составлению отчетов. Хранение информации в файлах компьютера дешевле, чем на бумаге. Базы данных позволяют хранить, структурировать информацию и извлекать оптимальным для пользователя образом. Использование компьютера позволяет сберечь значительные средства и время для получения необходимой информации различными работниками дошкольного учреждения, а также упрощает доступ и ведение, поскольку основывается на комплексной обработке данных.

Преимущества использования ЛВС в учреждении.

Объединение персональных компьютеров в виде локальной вычислительной сети дает ряд преимуществ:

1. Разделение ресурсов, которое позволяет экономно использовать оборудование (принтеры, сканеры) со всех присоединенных рабочих станций;

2. Разделение данных, которое предоставляет возможность доступа и управления базами данных и элементами файловой системы с периферийных рабочих мест, нуждающихся в информации. При этом обеспечивается возможность администрирования доступа пользователей соответственно уровню их компетенции;

3. Разделение программного обеспечения, которое предоставляет возможность одновременного использования централизованных, ранее установленных программных средств;

4. Разделение ресурсов процессора, при котором возможно использование вычислительных мощностей для обработки данных другими системами, входящими в сеть.

5. Выполнение разнообразных функций по передаче данных, включая пересылку файлов, поддержку терминалов, электронную почту, обмен с внешними запоминающими устройствами, обработку сообщений, доступ к файлам и базам данных.

6. Обеспечение непосредственной взаимосвязи между подключенными устройствами без промежуточного накопления и хранения информации.

7. Простота монтажа, модификации и расширения сети, подключение новых устройств и отключение прежних без нарушения работы сети, информирование всех устройств сети об изменении ее состава.

Требования к взаимодействию устройств в сети

1. Возможность для каждого устройства связываться и взаимодействовать с другим устройством.

2. Обеспечение равноправного доступа к физической среде для всех коллективно использующих ее устройств.

3. Возможность адресации пакетов одному устройству, группе устройств, всем подключенным устройствам.

4. Обеспечение возможности некоторым пользователям назначать и менять свой адрес в сети (без нарушения целостности сети).

5. Пропускная способность сети не должна существенно снижаться при достижении полной загрузки и даже перегрузки сети во избежание ее блокировки.

6. Отказ или отключение питания подключенного устройства должны вызывать только переходную ошибку.

7. Средства обнаружения ошибок должны выявлять все пакеты, содержащие до четырех искажений битов. Если же достоверность передачи достаточно высока, сеть не должна сама исправлять обнаруженные ошибки.

8. ЛВС должна обнаруживать и индицировать все случаи совпадения сетевых адресов у двух абонентов.

9. Простота подключения к другому телекоммуникационному оборудованию.

10. Простота интерфейсов между ЛВС и абонентами.

11. Защита обмена данными по сети от несанкционированного или случайного доступа.

В сетях с выделенным сервером ресурсы сервера (серверов), чаще всего дисковая память, доступны всем пользователям. Сервер обычно используется только администратором сети и не предназначен для решения прикладных задач. Сервер должен быть высоконадежным, поскольку выход его из строя приведет к остановке работы всей сети.

Адаптер (network adapter) - устройство, соединяющее компьютер (терминал) с сегментом сети. Сетевые адаптеры, как правило, принадлежат к одному из двух типов - с обнаружением коллизий или с передачей маркера. Адаптеры имеют достаточный набор аппаратных средств для определения возможности передачи пакета в физическую среду или приема адресованного к нему сообщения. Оба типа адаптеров при поддержке программных средств производят семь основных операций при приеме или передаче сообщений.

Маршрутизатор (router) - многофункциональное устройство, предназначенное для ограничения широковещательного трафика посредством разбиения сети на сегменты, обеспечения защиты информации, управления и организации резервных путей между областями широковещания.

Коммутатор - это устройство узкого назначения, который эффективно сегментирует сеть, уменьшает области столкновений и увеличивает пропускную способность каждой оконечной станции. Работает с протоколами второго уровня модели OSI. Прозрачность по отношению к протоколам позволяет устанавливать коммутаторы в многопротокольных сетях. Коммутация не ограничивает широковещательного трафика.

Определение функций пользователей.

Функции пользователей представлены в таблице №2

Таблица 2

Определение функций пользователей

|

Наименование должности |

Перечень функций |

|

Заведующий |

Обработка текстов, Пользование базой данных; Передача данных по сети; Доступ к глобальной сети Internet; Использование электронной почты; |

|

Системный администратор |

Обработка текстов; Передача данных по сети; Пользование базой данных; Доступ к глобальной сети Internet; Использование электронной почты; Использование приложения 1С; |

|

Бухгалтер |

Обработка текстов; Передача данных по сети; Доступ к глобальной сети Internet; Использование электронной почты; Работа с сайтом; Использование приложения 1С; Пользование базой данных; |

|

Воспитатель |

Использование электронной почты; Обработка текстов; Передача данных по сети; Пользование базой данных; |

Таким образом, на основе вышеизложенного целью ВКР является организация локальной вычислительной компьютерной сети детского сада.

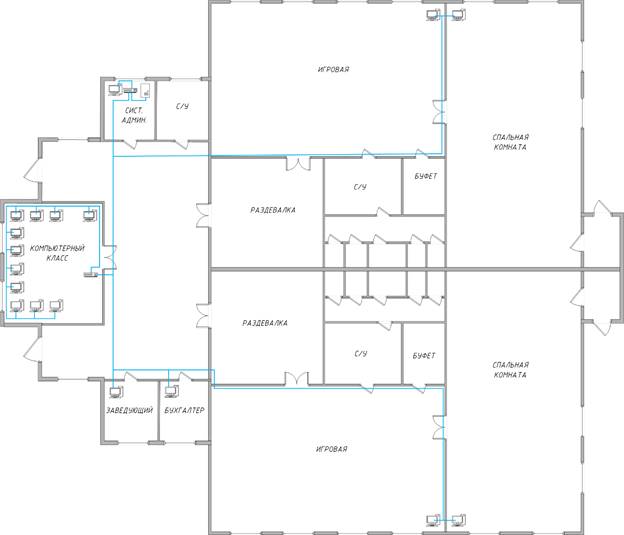

Детский сад имеет класс для проведения занятий и кружков, кабинеты заведующего, системного администратора, бухгалтера и воспитателей (рис.3). Необходимо: организовать общую полноценную сеть для совместного использования сетевых ресурсов (принтеров, сетевых дисков). Обеспечить выход в Интернет, электронную почту, а также:

· Предусмотреть развитие сети за счет увеличения количества компьютеров;

· Обеспечить возможность обмена информацией между сотрудниками;

· Организовать резервирование данных;

· Обеспечить возможность вывода на принте всем сотрудниками.

Рисунок 3 – Схема помещения детского сада.

Основой информационной инфраструктуры современного предприятия является локальная вычислительная сеть (LAN). Скорость и качество функционирования компьютерной сети во многом определяют эффективность работы организации.

Так как локальная сеть детского сада обеспечивает работу и взаимосвязь приложений, то сбои в работе компьютерной сети оказывает негативное действие на все службы и всех сотрудников, использующих информационную инфраструктуру. В самом худшем случае, при выходе из строя центрального оборудования локальной сети, возможен сбой деятельности всего детского сада - преподаватели, учащиеся не смогут отправлять электронные сообщения, преподаватель не сможет работать с документами и т.д.

Поэтому при построении или модернизации сетевой инфраструктуры компьютерного центра необходим тщательный подход.

Основными задачами при построении сетевой инфраструктуры являются:

Обеспечение обслуживания различного типа трафика. Сетевая инфраструктура современного предприятия должна гарантировать возможность функционирования интегрированных приложений, реализовать пересылку помимо обычных данных, передачу голоса и видео с требуемым качеством.

Экономичность. Уменьшение стоимости внедрения и владения сетевой инфраструктурой. Обеспечение достаточной производительности. При этом следует учитывать, что значения пиковых нагрузок могут многократно превышать их нормальные повседневные значения. Также необходимо обеспечить необходимый запас производительности, оценив потенциальный рост потребностей предприятия.

Масштабируемость решения. В связи с тем, что в современных условиях структура предприятия оперативно меняется, необходимо чтобы сетевая инфраструктура также быстро менялась без ущерба для бюджета детского сада и работы детского сада.

Обеспечение высокой доступности. Необходимо, чтобы инфраструктура компьютерного центра работала максимально непрерывно, а возможный отказ отдельных компонентов был либо незаметен, либо быстро устраним.

Обеспечение информационной безопасности. Сетевая инфраструктура должна соответствовать существующим на предприятии политикам безопасности по разграничению доступа, защите от внутренних и внешних атак.

Простота применения или управления. Решения, внедряемые в сетевую инфраструктуру, должны легко управляться, иметь возможность быстрого диагностирования и замены. Нужно избегать излишних административных расходов.

Помимо вышеперечисленных задач, каждое предприятие при создании инфраструктуры может поставить дополнительные в зависимости от особенностей своих бизнес-процессов. Ведение современного бизнеса сложно представить без использования сети Интернет, например, для представления продукции, общения с партнерами, клиентами. Отсутствие доступа к сети Интернет может нанести предприятию почти такой же ущерб как отказ локальной сети.

Целью ВКР является углубление теоретических знаний в области архитектуры компьютерных сетей и приобретение практических навыков проектирования и моделирования локальных сетей предприятий различного масштаба. На первом этапе работы необходимо определить количество и месторасположения активного, и пассивного сетевого оборудования, разработать логическую структуру локальной компьютерной сети, произвести, по необходимости, ее сегментацию произвести обоснованный выбор коммуникационного оборудования. На следующем этапе необходимо проверить работоспособность спроектированной сети путем моделирования ее функционирования на компьютере. Процедура моделирования включает создание топологии сети в редакторе моделирующей программы (например, Boson, NerCracker), конфигурацию оборудования с учетом технического задания и проверку функционирования сети.

После коррекции по результатам моделирования топологии и программы конфигурации необходимо составить и начертить электрическую схему соединений компонентов сети.

Выход в сеть Интернет разрешен только руководству организации, руководителю кадровой службы, работникам отдела снабжения и сотрудникам каждой из служб по особому списку. При проектировании локальной вычислительной сети необходимо решить следующие задачи:

· Определить, на какое количество пользователей будет рассчитана сеть.

· Для каких прикладных задач предназначена сеть.

· Определить топологию сети и метод доступа для пользователей.

· Выбрать подходящее активное и пассивное аппаратное обеспечение: тип коммутаторов, маршрутизаторов, распределительных шкафов, тип и количество кабеля и т.д.

· Разработать схему электрических соединений компонентов компьютерной сети и рассчитать длины кабелей, входящих в ее состав.

· Выполнить моделирование спроектированной сети в одном из пакетов моделирования (Boson, NetCracker или др.) и проверить правильность ее конфигурации.

В локальных сетях, как правило, используется разделяемая среда передачи данных (моноканал) и основная роль отводится протоколами физического и канального уровней, так как эти уровни в наибольшей степени отражают специфику локальных сетей. Сетевая технология – это согласованный набор стандартных протоколов и реализующих их программно-аппаратных средств, достаточный для построения локальной вычислительной сети. Сетевые технологии называют базовыми технологиями или сетевыми архитектурами локальных сетей. Сетевая технология или архитектура определяет топологию и метод доступа к среде передачи данных, кабельную систему или среду передачи данных, формат сетевых кадров тип кодирования сигналов, скорость передачи в локальной сети. В современных локальных вычислительных сетях широкое распространение получили такие технологии или сетевые архитектуры, как: Ethernet, Token-Ring, ArcNet, FDDI.

Рассмотрим вариант построения сети: на основе технологии FastEthernet.

Данный стандарт предусматривает скорость передачи данных 100 Мбит/сек и поддерживает два вида передающей среды – неэкранированная витая пара и волоконно-оптический кабель. Для описания типа передающей среды используются следующие аббревиатуры, табл.3.

Таблица 3

Стандарт Fast Ethernet

|

Название |

Тип передающей среды |

|

100Base-T |

Основное название для стандарта FastEthernet (включает все типы передающих сред) |

|

100Base-TX |

Экранированная или неэкранированная витая пара категории 5 и выше. |

|

100Base-FX |

Многомодовый двухволоконный оптический кабель |

|

100Base-T4 |

Витая пара. 4 пары категории 3, 4 или 5. |

Правила проектирования топологии стандарта 100Base-T. Следующие топологические правила и рекомендации для 100Base-TX и 100Base-FX сетей основаны на стандарте IEEE 802.3u 100Base-TX.

· Правило 1: Сетевая топология должна быть физической топологией типа «звезда» без ответвлений или зацикливаний.

· Правило 2: Должен использоваться кабель категории 5 или 5е.

· Правило 3: Класс используемых повторителей определяет количество концентраторов, которые можно каскадировать.

o Класс 1. Можно каскадировать (стэковать) до 5 включительно концентраторов, используя специальный каскадирующий кабель.

· Правило 4: Длина сегмента ограничена 100 метрами.

· Правило 5: Диаметр сети не должен превышать 205 метров.

· Правило 6: Метод доступа CSMA/CD.

100Base-FX.

· Правило 1: Максимальное расстояние между двумя устройствами – 2 километра при полнодуплексной связи и 412 метров при полудуплексной для коммутируемых соединений.

· Правило 2: Расстояние между концентратором и конечным устройством не должно превышать 208 метров. Существует несколько факторов, которые необходимо учитывать при выборе наиболее подходящей к данной ситуации топологии.

Таблица 4

Преимущества и недостатки топологий

|

Топология |

Преимущества |

Недостатки |

|

Шина |

Экономный расход кабеля. Сравнительно недорогая и несложная в использовании среда передачи. Простота, надежность. Легко расширяется |

При значительных объемах трафика уменьшается пропускная способность сети. Трудно локализовать проблемы. Выход из строя кабеля останавливает работу многих пользователей |

|

Кольцо |

Все компьютеры имеют равный доступ. Количество пользователей не оказывает сколько-нибудь значительного влияния на производительность |

Выход из строя одного компьютера может вывести из строя всю сеть. Трудно локализовать проблемы. Изменение конфигурации сети требует остановки работы всей сети |

|

Звезда |

Легко модифицировать сеть, добавляя новые компьютеры. Централизованный контроль и управление. Выход из строя одного компьютера не влияет на работоспособность сети |

Выход из строя центрального узла выводит из строя всю сеть |

Исходя из всего вышеперечисленного, оптимальным видом топологии для проекта является звездная топология стандарта 100Base-TX с методом доступа CSMA/CD, так как она имеет широкое применение в наши дни, её легко модифицировать и у нее имеется высокая отказоустойчивость.

В зависимости от способа управления различают сети:

клиент/сервер - в них выделяется один или несколько узлов (их название - серверы), выполняющих в сети управляющие или специальные обслуживающие функции, а остальные узлы (клиенты) являются терминальными, в них работают пользователи. Сети клиент/сервер различаются по характеру распределения функций между серверами, другими словами, по типам серверов (например, файл-серверы, серверы баз данных). При специализации серверов по определенным приложениям имеем сеть распределенных вычислений.

Одноранговые - в них все узлы равноправны; поскольку в общем случае под клиентом понимается объект (устройство или программа), запрашивающий некоторые услуги, а под сервером - объект, предоставляющий эти услуги, то каждый узел в одноранговых сетях может выполнять функции и клиента, и сервера.

Каждая организация формулирует собственные требования к конфигурации сети, определяемые характером решаемых задач. В первую очередь необходимо определить, сколько человек будут работать в сети. От этого решения, по существу, будут зависеть все последующие этапы создания сети. Для детского сада была выбрана ЛВС на основе клиент-сервера.

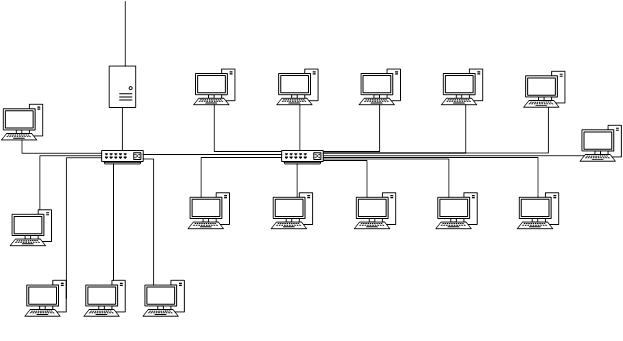

Согласно плану детского сада приходиться 8 рабочих помещений, предназначенных для использования ЭВМ. (Рис. 2.2) Сервера будут стоять в помещении системного администратора, так же как Интернет сервер. Количество компьютеров - 18. Предусмотреть расширение классов до 8 компьютеров дополнительно.

В нашем проекте детский сад имеется 18 рабочих станции, которые требуется объединить в локальную сеть, решаем, что в нашем случае требуется установка сервера, так как во-первых, должны обеспечить вертикальную структуру (то есть разграниченный доступ к информации) и во-вторых количество рабочих станций предполагает управление сетью с выделенным сервером. При проектировании логической структуры компьютерной сети была использована иерархическая звездная топология. В данном случае кабели от каждой из телекоммуникационных розеток заканчиваются на телекоммуникационном распределительном пункте этажа - «кроссовой». В частности, в кроссовом помещении будет осуществляться соединение нескольких коммутаторов между собой для формирования иерархической структуры. На первом этаже расположили «главную кроссовую», в которой будет находиться коммутатор здания, маршрутизатор, используемый для доступа в Интернет, также данная комната будет использоваться в качестве серверной.

Рисунок 4 - Схема расположения рабочих мест.

Состав выбираемого сетевого оборудования зависит от типа локальной сети. Исходя из описанной вышеизложенного, в качестве активного оборудования будут выступать следующие элементы:

· Коммутатор D-Link DES-1100-16

При этом активное оборудования будет размещаться в комнате системного администратора. Перечень необходимого пассивного оборудования приведен ниже:

· Розетка телекоммуникационная: 20 штук;

· Розетка электрическая: 40 штуки;

· Коммутационный шкаф: 1 штука.

Для данной организации был выбран кабель «Витая пара». Архитектура предприятия (меньше 100 метров прокладки от ПК к switch) позволяет использовать витую пару, как основу связи ЛВС.

Для прокладки горизонтальных и магистральных кабелей подсистемы внутренних магистралей проектируемой ЛВС будем использовать следующие разновидности каналов:

· закрытые металлические лотки за фалыппотолком, предназначенные для прокладки кабелей горизонтальной подсистемы в коридорах;

· декоративные кабельные короба (в связи с отсутствием каналов в стенах и в полу рабочих помещений пользователей), изготовленные из негорючего пластика и используемые для прокладки кабелей горизонтальной подсистемы и силовых кабелей питания;

· закладные трубки типа гильз диаметром в свету 32 мм, через которые производится ввод за фалыппотолок рабочих помещений пользователей горизонтальных кабелей, снимаемых с лотка в коридоре (кондуиты);

· вертикальные трубчатые элементы типа рукавов диаметром в свету 80 мм, расположенные вдоль правой стены технического помещения на расстоянии примерно 80 см от его задней стены и выполняющие функции каналов стояка и используемые для прокладки по ним кабелей подсистемы внутренней магистрали.

Ход процесса расчета расхода приведенных выше элементов и их аксессуаров приведен ниже. Для расчета необходимого количества кабеля воспользуемся известным из теории методом:

1.Средняя длина {Ьср) кабельных трасс вычисляется по формуле:

![]() (1)

(1)

![]()

![]()

Следовательно:

Исходя из этого:

![]()

Формула нахождения общей длины кабельных трасс Lимеет вид:

![]() (2)

(2)

где: N = р - количество розеток в кабинетах.

То получим:

![]()

Так как кабель для прокладки предоставляется в бухтах, содержащих по 305 метров кабеля в каждой, то нам потребуется 1 бухт кабеля или 287 метров кабеля. При расчете количества декоративного короба (куда помещается прокладываемый кабель) была использована автоматизированная система расчета параметров компьютерных сетей, разработанная фирмой Netwizard В таблице 5 приведены расчеты данной программы.

Таблица 5

Результаты расчетов программы Netwizard

|

Наименование |

Единицы измерения |

Количество |

|

Короб 100x50 |

м |

50 |

|

Соединитель 100x50 |

шт. |

23 |

|

Заглушка на шов 100x50 |

шт. |

23 |

|

Плоский угол 100x50 |

шт. |

28 |

|

Заглушка внутренняя 100x50 |

шт. |

50 |

Выбор программного обеспечения. При выборе операционной системы следует остановиться на Windows 10 / Server 2019. Надежность данной ОС укрепляется большим количеством Cервис-Паков, что позволяет быть уверенным в функциональности операционной системы.

В качестве операционной системы для рабочих станций детского сада мной была выбрана Microsoft Windows 10. Среди её достоинств можно выделить следующие: стабильность, совместимость, восстановление системы и множество др. функций.

Рисунок 5 - Схема объекта с установленным оборудованием.

С учетом невысокого финансирования школ, необходимо подобрать недорогое и с хорошей производительностью оборудование и компоненты. Для этого понадобятся персональные компьютеры офисной комплектации, обжимной инструмент, дешевый и надежный кабель “витая пара”, разъемы RJ-45, коммутатор с необходимым количеством портов.

Выбор компонентов персонального компьютера офисной комплектации:

Материнская плата MB Asus H61M-K iH61 DDR3 S1155. Характеристики материнской платы представлены в таблице 6:

Таблица 6

Характеристики материнской платы

|

Производитель процессора |

Intel |

|

Сокет |

LGA1155 |

|

Максимальная частота шины |

5000 МГц |

|

Чипсет |

Intel H61 |

|

Количество слотов памяти |

2 |

|

Тип памяти |

DDR3 DIMM |

|

Максимальный объем памяти |

16 Гб |

|

Максимальная частота памяти |

1600 МГц |

|

Звук |

HDA |

|

Портов SATA III |

4 |

|

Слотов PCIe x 1 |

2 |

|

Слотов PCIe x 16 |

1 |

|

Основной разъем питания |

24-pin |

|

Разъем питания процессора |

4-pin |

|

Количество портов PS/2 |

2 |

|

Кол-во портов USB 2.0 |

4 |

|

Количество разъемов VGA |

1 |

|

Количество разъемов DVI |

1 |

|

Количество аудио портов |

3 |

|

Разъем RJ-45 |

Да |

|

Макс. скорость адаптера LAN |

1000 Мбит/с |

|

Форм-фактор |

microATX |

Рисунок 6 – Материнская плата MB Asus H61M-K iH61 DDR3 S1155.

Процессор Intel Pentium Dual-Core G2020 2.9/3M. Характеристики процессора представлены в таблице 7:

Таблица 7

Характеристики процессора

|

Линейка процессоров |

Intel Pentium |

|

Модель процессора |

G2020 |

|

Микроархитектура |

Ivy Bridge |

|

Сокет |

LGA1155 |

|

Тактовая частота |

2.9 Ггц |

|

Количество ядер |

2 |

|

Техпроцесс |

22 нм |

|

Частота шины |

DMI |

|

Объем кэша L1 |

64 Кб |

|

Объем кэша L2 |

512 Кб |

|

Объем кэша L3 |

3072 Кб |

|

Тепловыделение |

55 Вт |

|

Графическое ядро |

Intel HD Graphics |

|

Частота графического ядра |

650 Мгц |

|

Габариты |

37 x 37 мм |

Рисунок 7 – Процессор Intel Pentium Dual-Core G2020 2.9/3M.

Модуль памяти DDR3 4096Mb 1333MHz Kingston KVR1333D3N9/4G. Характеристики модуля оперативной памяти представлены в таблице 8:

Таблица 8

Характеристики модуля оперативной памяти

|

Тип модуля памяти |

DDR3 DIMM |

|

Частота памяти |

1333 Мгц |

|

Оперативная память |

4096 Мб |

|

Код производителя |

KVR1333D3N9/4G |

Жесткий диск 500 Гб WD Caviar Green WD5000AZRX, SATA III. Характеристики жесткого диска представлены в таблице 9:

Таблица 9

Характеристики жесткого диска

|

Тип накопителя |

HDD |

|

Объем |

500 Гб (IntelliPower) |

|

Интерфейс |

SATA 6Гб/с |

|

Объем буфера |

64 Мб |

|

Уровень шума |

22 дБ |

|

Габариты |

101.6 x 26.1 x 147 мм |

|

Код производителя |

WD5000AZRX |

Рисунок 8 – Жесткий диск 500 Гб WD Caviar Green WD5000AZRX, SATA III.

Корпус mATX LINKWORLD 437-14, Mini-Tower. Характеристики корпуса представлены в таблице 10:

Таблица 10

Характеристики корпуса

|

Форм-фактор |

mATX |

|

Блок питания |

нет |

|

Места под дополнительные вентиляторы |

2 места под вентиляторы 92x92 мм |

|

Материал корпуса |

Сталь |

|

Число внутренних отсеков 3,5" |

1 |

|

Число внешних отсеков 3,5" |

2 |

|

Число отсеков 5,25" |

2 |

|

Слоты расширения |

4 |

|

Расположение блока питания |

горизонтальное |

|

Цвет корпуса |

черный |

|

Габариты |

181 x 363 x 430 мм |

Блок питания FSP Group ATX-300PNR 300W. Характеристики блока питания представлены в таблице 11:

Таблица 11

Характеристики блока питания

|

Мощность |

300 Вт |

|

Система охлаждения |

1 вентилятор |

|

Тип разъема для материнской платы |

АТХ 20pin + 4 pin |

|

Количество разъемов 4-pin CPU |

1 |

|

Количество разъемов 15-pin SATA |

2 |

|

Количество разъемов 4-pin IDE |

2 |

|

Количество разъемов 4-pin Floppy |

1 |

|

Производитель |

FSP |

Оптический привод DVD-RW PIONEER DVR-221BK. Характеристики оптического привода представлены в таблице 12:

Таблица 12

Характеристики оптического привода

|

ИнтерфейсSATA |

|

|

Размер буфера: |

1.5 Мб |

Продолжение таблицы 12

|

Скорость чтения CD |

40x |

|

Скорость чтения DVD: |

16x |

|

Скорость записи CD-R: |

40x |

|

Скорость записи CD-RW: |

24x |

|

Скорость записи DVD-RW |

8х |

|

Скорость записи DVD-R |

24х |

|

Размер привода (ШхВхГ): |

146Ч41 Ч 171 мм |

|

Тип поставки |

OEM |

Куллер Glacialtech Igloo i620 PWM для процессора. Характеристики куллера для процессора представлены в таблице 13:

Таблица 13

Характеристики куллера для процессора

|

Сокет |

LGA1150, LGA1155, LGA1156 |

|

Тип подшипника |

скольжения |

|

Макс. уровень шума |

34.2 дБ |

|

Габариты вентилятора |

80x80 мм |

|

Макс. скорость вращения |

3600 об/мин |

|

Материал основания |

Алюминий |

|

Тип разъема |

4-pin PWM |

|

Напряжение питания |

12 В |

|

Потребляемая мощность |

3.36 Вт |

|

Габариты |

95 x 29 x 95 мм |

|

Код производителя |

CD-I620WSP0DBR001 |

Видеокарта 1024M Asus GeForce 210 DDR3. Характеристики видеокарты представлены в таблице 14:

Таблица 14

Характеристики видеокарты

|

Графический процессор |

NVIDIA |

|

Серия графического процессора |

GeForce 210 |

|

Частота графического процессора |

589 МГц |

|

Объем памяти |

1024 Мб |

|

Тип памяти |

GDDR3 |

|

Частота памяти |

1200 МГц |

|

Шина памяти |

64 бит |

|

Частота RAMDAC |

400 Мгц |

Продолжение таблицы 14

|

Версия DirectX |

10.1 |

|

Количество разъемов VGA |

1 |

|

Количество разъемов DVI |

1 |

|

Разъем HDMI |

1 |

Монитор 18.5" Samsung S19C300N Black 5мс. Характеристики монитора представлены в таблице 15:

Таблица 15

Характеристики монитора

|

Диагональ экрана |

18.5" |

|

Тип матрицы монитора |

TN |

|

Максимальное разрешение |

1366x768 |

|

Соотношение сторон |

16: 9 |

|

Светодиодная подсветка (LED) |

Да |

|

Яркость |

250 кд/м2 |

|

Контрастность |

1000: 1 |

|

Время отклика |

5 мс |

|

Максимальное количество цветов |

16.7 млн. |

|

Количество разъемов VGA |

1 |

|

Потребляемая мощность |

15 Вт |

Рисунок 9 – Samsung S19C300N Black 5мс.

Манипулятор “Мышь" Gembird MUSOPTI8-801U. Характеристики манипулятора “Мышь" представлены в таблице 16:

Таблица 16

Характеристики манипулятора “Мышь”

|

Категория |

Проводные |

|

Тип манипулятора |

Мышь |

|

Интерфейс |

USB |

|

Длина провода |

1.35 м |

|

Тип датчика мыши |

Оптический |

|

Разрешение датчика мыши |

800 dpi |

Клавиатура CBR KB-107 Black_USB. Характеристики клавиатуры представлены в таблице 17:

Таблица 17

Характеристики клавиатуры

|

Тип |

Проводная клавиатура |

|

Интерфейс |

USB |

|

Длина провода |

1.45 м |

|

Конструкция клавиатуры |

Классическая |

|

Тип клавиатуры |

Мембранная |

|

Количество клавиш |

107 |

|

Материал |

пластик |

На каждый компьютер будет установлен 1 модуль оперативной памяти DDR3 4096Mb 1333MHz Kingston, так как объема оперативной памяти в размере 4096 Мб хватит для полноценной работы.

На каждый компьютер будет установлен 1 жесткий диск 500 Гб WD Caviar Green WD5000AZRX, SATA III, так как объема жесткого диска в размере 500 Гб хватит для полноценной работы.

На материнских платах уже имеется встроенный, сетевой адаптер и поэтому нет необходимости в установке отдельной платы сетевого адаптера.

Так же для используемых встроенных, сетевых адаптеров не требуются драйверы, так как во всех современных операционных системах с сетевыми возможностями уже установлено необходимое программное обеспечение.

Была организована общая

полноценная сеть для совместного использования сетевых ресурсов (принтеров,

сетевых дисков).

В современной рыночной экономике любое предприятие обязано четко контролировать свои расходы, т.к. от них будет зависеть итоговая стоимость услуг (товаров), которые производитель предложит своему потребителю на рынке.

Зная четкую структуру элементов затрат можно рассматривать способы их сокращения, от этого зависит конкурентоспособность фирмы. В общей форме они представлены так:

· исходное сырье и материалы;

· топливо и энергия для технологических целей;

· начисленная заработная плата производственным рабочим;

· страховые взносы с заработной платы производственных рабочих;

· общепроизводственные расходы;

· общехозяйственные расходы;

· прочие производственные расходы;

· коммерческие расходы.

Любая коммерческая деятельность подразумевает не только окупаемость своих затрат, но и заложения сумм прибыли от реализации проекта, поэтому руководство организации должно четко представлять целесообразность и будущую экономическую выгоду от выполнения того или иного задания заказчика.

Для составления сметы затраты по данному техническому заданию проведем последовательный анализ затрат исполнителя.

В первую очередь необходимо рассчитать стоимость оборудования, необходимого для реализации проекта. Стоимость оборудования (Yоб) представлена в таблице 18. Стоимость обозначенного оборудования была получена с сайтов:

· https://hikvision.ru/;

· https://tfortis.ru/;

· https://www.videomax-server.ru/;

· https://www.delight2000.com/;

· http://pro-hdmi.ru/.

Таблица 18

Стоимость оборудования

|

Наименование оборудования |

Закупочная цена |

Количество |

Стоимость |

|

|

Материнская плата MB Asus H61M-K iH61 DDR3 S1155 |

1449 |

18 |

26082 |

|

|

Процессор Intel Pentium Dual-Core G2020 2.9/3M |

1990 |

18 |

35820 |

|

|

Модуль памяти DDR3 4096Mb 1333MHz Kingston KVR1333D3N9/4G |

1590 |

18 |

28620 |

|

|

Жесткий диск 500 Гб WD Caviar Green WD 5000AZRX, SATA III |

1770 |

18 |

31860 |

|

|

Корпус mATX LINKWORLD 437-14, Mini-Tower |

899 |

18 |

16182 |

|

|

Блок питания FSP Group ATX-300PNR |

749 |

18 |

13482 |

|

|

Оптический привод DVD-RW PIONEER DVR-221BK |

699 |

18 |

12582 |

|

|

Куллер Glacialtech Igloo i620 PWM |

249 |

18 |

4482 |

|

|

Видеокарта 1024M Asus GeForce 210 DDR3 |

1250 |

18 |

22500 |

|

|

Монитор 18.5" Samsung S19C300N Black 5мс |

3249 |

18 |

58482 |

|

|

Мышь Gembird MUSOPTI8-801U |

150 |

18 |

2700 |

|

|

Клавиатура CBR KB-107 Black_USB |

349 |

18 |

6282 |

|

|

Коммутатор D-Link DES-1100-16 |

3950 |

2 |

7900 |

|

|

Кабель “Витая пара” Gembird Cat 5e UTP (305м.) |

1400 |

1 |

1400 |

|

|

Обжимное устройство TL-268/HT-568 |

690 |

1 |

690 |

|

|

Разъем RJ-45 пачка |

520 |

1 |

520 |

|

|

Итого |

269584 |

|||

На сайте поставщика обозначено, что стоимость оборудования не включает в себя стоимость доставки.

Стоимость доставки оборудования (Wоб) обозначена в размере 3% от стоимости закупки оборудования:

(Wоб) = 269584,00*3% = 8087,52 р.

Программное обеспечение идёт в комплекте с оборудование, рассчитывать его стоимость не будем.

Реализация данного проекта невозможна без закупки материалов. Проведем расчет стоимости материалов (Yм). Ориентировочная закупочная цена была взята с сайтов:

· https://www.220.ru/;

· https://anlan.ru/;

· https://remitek.ru/.

Данные по расчету представлены в таблице 19.

Таблица 19

Материалы, используемые при монтажной работе

|

Наименование материала |

Единицы измерения |

Кол-во |

Стоимость единицы (руб.) |

Общая стоимость материалов (руб.) |

|

Розетка телекоммуникационная |

Штука |

20 |

300,00 |

6000,00 |

|

Розетка электрическая |

Штука |

40 |

23,00 |

920,00 |

|

Коммуникационный шкаф |

Штука |

1 |

5000,00 |

5000,00 |

|

Короб Legrand 100x50 |

Штука |

50 |

300,00 |

15000,00 |

|

Соединитель 100x50 |

Штука |

25 |

27,00 |

675,00 |

|

Заглушка на шов 100x50 |

Штука |

25 |

30,00 |

750,00 |

|

Шурупы ЗУБР |

Пачка |

6 |

69,00 |

414,00 |

|

Крепления для гофротрубы |

Штука |

400 |

5,00 |

2000,00 |

|

Монтажные короба |

Штука |

108 |

49,73 |

5370,84 |

|

Итого (Yм): |

36 129,84 |

|||

На сайте поставщика обозначено, что стоимость материалов не включает в себя стоимость доставки.

Стоимость доставки материалов (Wм) обозначена в размере 3% от стоимости закупки оборудования:

Wм = 36 129,84*3% = 1083,89 р.

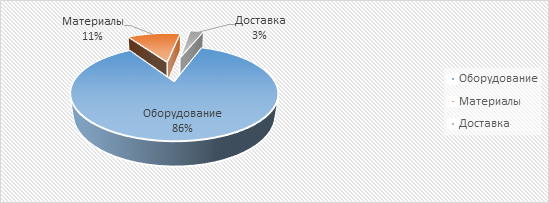

Рисунок 10 – Стоимость оборудования и материалов.

На рисунке 10 видно, что наибольшую стоимость проекта составляет оборудование – 86%, материалы – 11 %, а транспортные расходы меньше 3%.

Программное обеспечение уже имеется в распоряжении учреждения.

Условная стоимость одного кВт/час для предприятия составляет Сквт= 5,00 руб.

Затраты электроэнергии можно рассчитать по формуле:

Сэл.=Сквт*В*Э*К (1)

Таблица 20

Расчет затрат электроэнергии

|

Оборудование |

Время эксплуатации В (час) |

Кол-во К (шт) |

Энергопотребление Э (кВт/ч) |

Стоимость (руб.) |

|

Рабочее место |

1,5 |

18 |

0,4 |

10,8 |

|

Коммутатор |

1 |

1 |

0,16 |

0,16 |

|

Монитор |

1,5 |

18 |

0,26 |

7,02 |

|

Итого (Сэл) |

17,98 |

|||

Трудоемкость характеризуется перечнем основных этапов и видов работ, которые должны быть выполнены в проекте.

Примерные этапы работ:

1.Разработка технического задания (ТЗ):

- получение ТЗ;

2. Подготовительный этап:

- сбор информации;

- выбор оборудования и создание схемы подключения;

-разработка общей методики выполнения ТЗ;

3. Основной этап:

- установка оборудование и подключение кабеля;

- подключение оборудования;

- отладка системы;

4. Завершающий этап:

- сдача работы заказчику.

Расчет стоимости монтажа необходимо начать с расчета трудоемкости проекта (N), по следующей формуле:

N = Nкаб + Nкам + Nком + Nсерв + Nстен + Nкстен (3)

Исходя из того, что монтаж кабеля составляет 10 минут на 1 метр кабеля, то для удобства расчета можно использовать следующую формулу:

Nкаб = Длинна кабеля *10/60 (час) (4)

Nкаб = 287 *10/60 = 47

Таблица 21

Трудоемкость проекта

|

№ |

Содержание работы |

Трудоемкость (чел/час) |

|

1 |

Протяжка и монтаж кабеля (Nкаб) |

10 |

|

2 |

Сборка рабочих мест (Nоб) |

28 |

|

3 |

Подключение рабочих мест |

7 |

|

4 |

Настройка сети |

10 |

|

Итого (N): |

55 |

|

Обозначим данные для расчета заработной платы:

· среднее количество дней в месяце (A) – 22;

· рабочий день (V) – 8часов;

· оклад инженера, при вышеуказанных условиях (D) – 32000 руб.

Расчет заработной платы инженера будет осуществляться по формуле:

L = (D / A / V) * N (5)

Проведем расчет заработной платы инженера, который выполнит проект за 55час (таблица 18).

L = (32000/22/8) * 55 = 10000 (руб.)

Начисления на заработную плату, в зависимости от категории плательщика, указанных в ФЗ № 212-ФЗ, рассчитываются по следующим ставкам (таблица 22):

Таблица 22

Начисления на заработную плату

|

Начисления на заработную плату |

Процент, % |

Сумма, руб. |

|

Пенсионный фонд (ПФ): – страховая часть – накопительная часть |

16 6 |

1600 600 |

|

Фонд социального страхования (ФСС) |

2,9 |

290 |

|

Федеральный фонд обязательного медицинского страхования (ФФОМС) |

5,1 |

510 |

|

Итого: |

30 |

3000 |

На основании полученных расчетов затрат, определяем себестоимость проекта.

Таблица 23

Смета всех затрат

|

Наименование статей затрат |

Сумма, руб. |

|

Стоимость оборудования |

269584 |

|

Стоимость материалов |

36 129,84 |

|

Стоимость доставки |

9171,4152 |

|

Заработная плата инженера |

10000 |

|

Отчисления на заработную плату |

3000 |

|

Стоимость электроэнергии |

17,98 |

|

Итого: |

327 903,24 |

Рисунок 11 – Калькуляция проекта.

На рисунке 11 видно, что наибольшую стоимость данного проекта составляет стоимость оборудования – 82%, 11% составила стоимость материалов, стоимость доставки – 3%, заработная плата инженера и услуги сторонней компании составили по 3%, а отчисления на заработную плату меньше 1% от общей суммы проекта.

3. МЕРОПРИЯТИЯ ПО ТЕХНИКЕ БЕЗОПАСНОСТИ

Требования безопасности перед началом работы:

Перед началом работы следует убедиться в исправности электропроводки, выключателей, штепсельных розеток, при помощи которых оборудование включается в сеть, наличии заземления компьютера, его работоспособности,

Требования безопасности во время работы

Для снижения или предотвращения влияния опасных и вредных факторов необходимо соблюдать Санитарные правила и нормы, гигиенические требования к видео дисплейным терминалам, персональным электронно-вычислительным машинам и организации работы (Утверждено Постановлением Госкомсанэпиднадзора России от 14 июля 1996 г. N 14 СанПиН 2.2.2.542-96), и Приложение 1,2.

Во избежание повреждения изоляции проводов и возникновения коротких замыканий не разрешается: вешать что-либо на провода, закрашивать и белить шнуры и провода, закладывать провода и шнуры за газовые и водопроводные трубы, за батареи отопительной системы, выдергивать штепсельную вилку из розетки за шнур, усилие должно быть приложено к корпусу вилки.

Для исключения поражения электрическим током запрещается: включать и выключать компьютер без необходимости, прикасаться к экрану и к тыльной стороне блоков компьютера, работать на СВТ и периферийном оборудовании мокрыми руками, работать на средствах вычислительной техники и периферийном оборудовании, имеющих нарушения целостности корпуса, нарушения изоляции проводов, неисправную индикацию включения питания, с признаками электрического напряжения на корпусе, класть на средства вычислительной техники и периферийном оборудовании посторонние предметы.

Запрещается под напряжением очищать от пыли и загрязнения электрооборудование.

Запрещается проверять работоспособность электрооборудования в неприспособленных для эксплуатации помещениях с токопроводящими полами, сырых, не позволяющих заземлить доступные металлические части.

Недопустимо под напряжением проводить ремонт средств вычислительной техники и периферийного оборудования. Ремонт электроаппаратуры производится только специалистами-техниками с соблюдением необходимых технических требований.

Во избежание поражения электрическим током, при пользовании электроприборами нельзя касаться одновременно каких-либо трубопроводов, батарей отопления, металлических конструкций, соединенных с землей.

При пользовании электроэнергией в сырых помещениях соблюдать особую осторожность.

Требования безопасности в аварийных ситуациях

При обнаружении неисправности немедленно обесточить электрооборудование, оповестить администрацию. Продолжение работы возможно только после устранения неисправности.

При обнаружении оборвавшегося провода необходимо немедленно сообщить об этом администрации, принять меры по исключению контакта с ним людей. Прикосновение к проводу опасно для жизни.

Во всех случаях поражения человека электрическим током немедленно вызывают врача. До прибытия врача нужно, не теряя времени, приступить к оказанию первой помощи пострадавшему.

Необходимо немедленно начать производить искусственное дыхание, наиболее эффективным из которых является метод "рот в рот" или "рот в нос", а также наружный массаж сердца.

Искусственное дыхание, а также наружный массаж сердца электрическим током производится вплоть до прибытия врача.

Помещения, в которых размещаются компьютерные учебные классы, должны оборудоваться в соответствии с Санитарными правилами и нормами. "Гигиенические требования к персональным электронно-вычислительным машинам. СанПиН 2.2.2/2.4.1340-03" (утв. Постановлением Министерства здравоохранения Российской Федерации, Главного Государственного Санитарного врача Российской Федерации от 03.06.2003 N 118)

Помещения должны иметь естественное и искусственное освещение. Расположение рабочих мест с компьютерами не допускается в цокольных и подвальных помещениях.

Окна в помещениях, где эксплуатируется вычислительная техника, преимущественно должны быть ориентированы на север и северо-восток.

Оконные проемы должны быть оборудованы регулируемыми устройствами типа: жалюзи, занавесей, внешних козырьков и т.п.

Площадь на одно рабочее место пользователей ПЭВМ с ВДТ на базе электронно-лучевой трубки (ЭЛТ) в учебном классе должна быть не менее 6,0 кв. м, а при продолжительности работы менее 4-х часов в день допускается минимальная площадь 4,5кв. м.

Площадь на одно рабочее место пользователей ПЭВМ в помещениях образовательных учреждений и с ВДТ на базе плоских дискретных экранов (жидкокристаллические, плазменные) должна составлять не менее 4,5м2.

Помещения с ПК должны оборудоваться системами отопления, кондиционирования воздуха или эффективной приточно-вытяжной вентиляций.

В помещениях, оборудованных ПЭВМ, проводится ежедневная влажная уборка и систематическое проветривание после каждого часа работы на ПЭВМ.

Поверхность пола в помещениях эксплуатации ПК должна быть ровной, без выбоин, нескользкой, удобной для очистки и влажной уборки, обладать антистатическими свойствами.

Шумящее оборудование (печатающее устройство, сервера и т.п.), уровни шума которого превышают нормативное, должно размещаться вне помещений с ПЭВМ.

Рабочий стул (кресло) должен быть подъемно-поворотным, регулируемым по высоте и углам наклона сиденья и спинки.

На рабочем месте запрещается иметь огнеопасные вещества. В помещениях запрещается:

· зажигать огонь;

· включать электрооборудование, если в помещении пахнет газом;

· курить;

· сушить что-либо на отопительных приборах;

· закрывать вентиляционные отверстия в электроаппаратуре.

Источниками воспламенения являются:

· искра при разряде статического электричества;

· искры от электрооборудования;

· искры от удара и трения;

· открытое пламя.

При возникновении пожароопасной ситуации или пожара персонал должен немедленно принять необходимые меры для его ликвидации, одновременно оповестить о пожаре администрацию.

Помещения с электрооборудованием должны быть оснащены огнетушителями типа ОУ-2 или ОУБ-3.

Требования безопасности по окончании работы.

После окончания работы необходимо обесточить все средства вычислительной техники и периферийное оборудование. В случае непрерывного производственного процесса необходимо оставить включенными только необходимое оборудование.

ЗАКЛЮЧЕНИЕ

Рождение компьютерных сетей было вызвано практической потребностью - иметь возможность для совместного использования и быстрой передачи данных на расстоянии. Объединение компьютеров в сети позволило значительно повысить производительность труда.

На сегодняшний день компьютерные сети используются не только для работы, но и для развлечения, общения. Поэтому с каждым днем количество компьютерных сетей на планете увеличивается. Компьютерные сети проникли не только в персональные компьютеры, но и в телефоны, смартфоны, планшеты, что позволяет людям моментально быстро в любом месте подключаться к глобальной сети Internet.

В данном дипломном проекте разработана и спроектирована локальная сеть детского сада. Проектируемая компьютерная сеть может использоваться в дошкольных заведениях, небольших организациях, офисах и отделах больших организаций, где требуется отдельная компьютерная сеть. Особенности проекта:

· Топология – типа «звезда»;

· Модель – клиент-сервер;

· Стандарт – 100Base-TX (Fast Ethernet);

· Кабель - неэкранированная витая пара 5 категории;

· Протокол передачи данных - TCP/IP;

· В выборе программного обеспечения было отдано предпочтение программным продуктам от Microsoft.;

· В результате стоимость всего оборудования составила: 269584 руб;

· В проекте предоставлены необходимые расчеты и чертежи, спецификация оборудования и материалов, необходимых для построения ЛВС.

Данный дипломный проект могут использовать учащиеся учебных заведений и опытные пользователи персональных компьютеров в качестве алгоритма проектирования малых компьютерных сетей.

Наибольшую стоимость данного проекта составляет стоимость оборудования – 82%, 11% составила стоимость материалов, стоимость доставки – 3%, заработная плата инженера и услуги сторонней компании составили по 3%, а отчисления на заработную плату меньше 1% от общей суммы проекта.

·

1. Бройдо В.Л., Ильина О.П. Архитектура ЭВМ и систем. СПб.: Питер, 2017. — 718 с.: ил.

2. Гамильтон, К. Техническое обслуживание системных плат / К. Гамильтон - М.: Вильямс, 2018. – 357с.

3. Горнец Н.Н., Рощин А.Г., Соломенцев В.В. Организация ЭВМ и систем. М.: Академия, 2016. - 320 с.

4. Гук М. Аппаратные средства IBM PC. Энциклопедия.- СПб.: Питер, 2018.

5. Жмакин А.П. Архитектура ЭВМ СПб.: БХВ-Петербург 2015г.-320с.

6. Кеннеди, К. Классификация системных плат ПК / К. Кеннеди – М.: Вильямс, 2016. – 73с.

7. Кеннеди, К. Питание процессора и набора системной логики ПК / К. Кеннеди - М.: Вильямс, 2017. – 116с.

8. Мак-Квери, С. Основные виды ремонта материнских плат / С. Мак-Квер – М.: Эксмо, 2017. – 258с.

9. Максимов, Н.В. Компьютерные сети: Учебное пособие для студентов учреждений среднего профессионального образования / Н.В. Максимов, И.И. Попов. - М.: Форум, НИЦ ИНФРА-М, 2018. - 464 c.

10. Олифер В.Г. и Олифер Н.А. Стратегическое планирование сетей масштаба предприятия.

11. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы - СПб. Литер, 2016. -958с.

12. Олифер, В. Компьютерные сети. Принципы, технологии, протоколы: Учебник для ВУЗов / В. Олифер. - СПб.: Питер, 2015. - 944 c.

13. Олифер, В.Г. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. Стандарт третьего поколения / В.Г. Олифер, Н.А. Олифер.. - СПб.: Питер, 2015. - 944 c.

14. Организация ЭВМ. К Хамакер, З. Вранешич, С. Заки .- СПб.: Питер; Киев: Издательская группа BHV, 2019, 848 с.

15. Попов, И.И. Компьютерные сети / И.И. Попов, Н.В. Максимов. - М.: Форум, 2016. - 336 c.