Большинство сетевых устройств компании CISCO допускают конфигурирование. Для этого администратор сети должен подключиться к устройству через прямое кабельное (консольное) подключение ( рис. 5.1).

Рис. 5.1. Консольное подключение к сетевому устройству

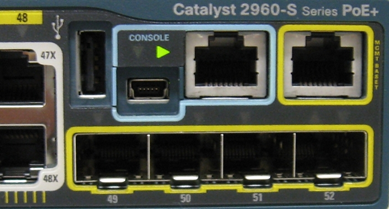

Итак, программирование устройств CISCO чаще всего производят через консольный порт RJ-45. На рис. 5.2 и рис. 5.3 приведены фотографии консольных разъёмов на маршрутизаторе и 2 варианта консольного кабеля.

Рис. 5.2. Синим цветом показаны разъёмы под управляющий

(консольный) кабель

Рис. 5.3. Варианты консольных кабелей

Примечание

Классический консольный кабель имеет разъем DB9 для подключения к COM-порту компьютера и разъем RG-45 для подключения к консольному порту маршрутизатора. Сейчас Cisco активно продвигает новые маршрутизаторы серий 28хх, 38хх и т.д. В них предусмотрена возможность конфигурирования через USB-интерфейс (используются обычные USB-кабели).

Подключив консоль и получив доступ к устройству через командную строку, пользователь (администратор сети или сетевой инженер) может задавать различные команды и, тем самым, определять параметры конфигурации оборудования.

Командная строка представляет собой место, куда пользователь вводит символы, формирующие управляющее воздействие. Работа с командной строкой осуществляется в нескольких режимах ( таблица 5.1).

|

Таблица 5.1. Режимы командного интерфейса |

|||

|

Режим |

Переход в режим |

Вид командной строки |

Выход из режима |

|

Пользовательский |

Подключение |

Router> |

logout |

|

Привилегированный |

Enable. |

Router# |

disable |

|

Глобальная конфигурация |

Configure terminal |

Router(config)# |

exit,end или Ctrl-Z |

|

Настройка интерфейсов |

Interface |

Router(config-if) |

еxit |

Несколько слов о виде командной строки:

Router> Приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего не повредил и лишнего не узнал. Иными словами, команды в этом режиме позволяют выводить на экран информацию без смены установок сетевого устройства.

Router# Приглашение в привилегированном режиме. Привилегированный режим поддерживает команды настройки и тестирования, детальную проверку сетевого устройства, манипуляцию с конфигурационными файлами и доступ в режим конфигурирования. Попасть в него можно, введя команду enable.

Router(config)#Приглашение в режиме глобальной конфигурации. Он позволяет нам вносить изменения в настройки устройства. Команды режима глобального конфигурирования определяют поведение системы в целом. Активируется командой #configure terminal из привилегированного режима.

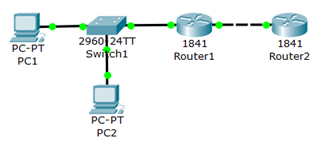

В Cisco Packet Tracer интерфейс командной строки для устройств доступен в окне настроек параметров сетевого устройства на вкладке "CLI". Это окно имитирует прямое кабельное (консольное) подключение к сетевому устройству. Работа с командной строкой (CLI) для настройки (программирования) сетевого производится с помощью команд операционной системы Cisco IOS ( рис. 5.4).

Рис. 5.4. Сеть для выполнения команд ОС CiscoIOS

Пример такой сети для знакомства с командами Cisco IOS (![]() файл task-5-1.pkt)

прилагается.

файл task-5-1.pkt)

прилагается.

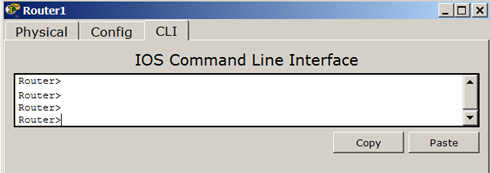

Выше мы говорили о режимах командного интерфейса – пользовательском, привилегированном и глобального конфигурация. Проделайте все команды входа и выхода в эти режимы для Router1. При входе в сетевое устройство Router1 и нажатии на клавишу Enter командная строка имеет вид как на рис. 5.5. Выход из пользовательского режима – logout.

Рис. 5.5. Вид командной строки в пользовательском режиме

Чтобы получить доступ к полному набору команд, необходимо сначала активизировать привилегированный режим командой enable. О переходе в привилегированный режим будет свидетельствовать появление в командной строке приглашения в виде знака #. Выход из привилегированного режима производится командой disable.

Примечание

Вместо enable можно было набрать en. Команды в любом режиме IOS распознаёт по первым уникальным символам.

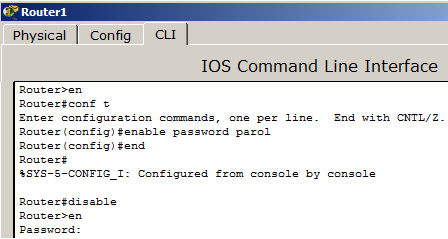

Режим глобального конфигурирования — реализует мощные однострочные команды, которые решают задачи конфигурирования. Для входа в режим глобального конфигурирования используется команда привилегированного режима configure terminal. Выход командой exit или end.

Пароль доступа позволяет вам контролировать доступ в привилегированный режим от неопытных пользователей и злоумышленников. Напомним, что только в привилегированном режиме можно вносить конфигурационные изменения. На Router1 установите пароль доступа в этот режим как "parol" командой Router1(config)#enable password parol, затем выйдите из привилегированного режима сетевого устройства, то есть перейдите в пользовательский режим. Попытайтесь снова зайти в привилегированный режим. Как видите, без ввода пароля это теперь невозможно ( рис. 5.6).

Рис. 5.6. Установка пароля на вход в привилегированный режим

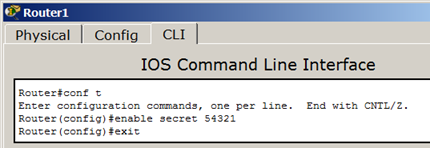

Для изменения пароля введем новый пароль привилегированного режима ( рис. 5.7).

Рис. 5.7. Был пароль 12345, стал пароль 54321

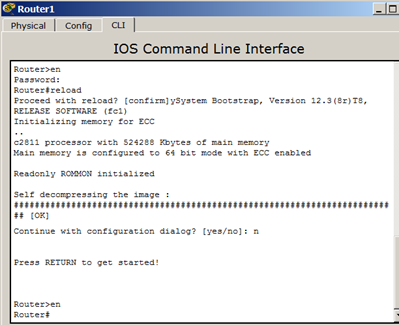

Для сброса пароля можно произвести перезагрузку роутера ( рис. 5.8).

Рис. 5.8. Перезагрузка R1 командой reload

Советы при работе с CLI

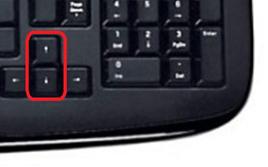

Все команды в консоли можно сокращать, но, важно, чтобы сокращение однозначно указывало на команду. Используйте клавишу Tab и знак вопроса (?). По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса (?), следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним. Можно перейти к следующей команде, сохранённой в буфере. Для этого нажмите на Стрелку вниз или Ctrl + N. Можно вернуться к командам, введённым ранее. Нажмите на Стрелку вверх или Ctrl + P ( рис. 5.9).

Рис. 5.9. Стрелки Вверх или Вниз на клавиатуре позволяют листать

ранее использованные вами команды

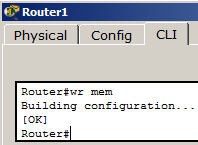

Активная конфигурация автоматически не сохраняется и будет потеряна в случае сбоя электропитания. Чтобы сохранить настройки роутера используйте команду write memory ( рис. 5.10).

Рис. 5.10. Сохранение текущей конфигурации R1

Схема сети показана на рис. 5.11.

Рис. 5.11. Схема сети

Нужно:

1. Построить такую сеть

2. Изменить имя коммутаторов Cisco;

3. Обеспечить парольный доступ к привилегированному режиму на коммутаторах;

4. Задать ip-адреса и маски коммутаторам (172.16.1.11/24, 172.16.1.12/24, 172.16.1.13/24);

5. Задать ip-адреса и маски сетей персональным компьютерам. (172.16.1.1/24, 172.16.1.2/24, 172.16.1.3/24, 172.16.1.4/24);

6. Убедиться в достижимости всех объектов сети по протоколу IP;

7. Переключившись в "Режим симуляции" и рассмотреть и пояснить процесс обмена данными по протоколу ICMP между устройствами (выполнив команду Ping с одного компьютера на другой).

VLAN (Virtual Local Area Network) — виртуальная локальная компьютерная сеть из группы хостов с общим набором требований. VLAN позволяют хостам группироваться или дистанцироваться между собой. Устройства, в пределах одной VLAN могут общаться, а узлы, находящиеся в разных VLAN'ах, невидимы друг для друга.

Для рисования ПК выбираем в конечных устройства настольный компьютер и, удерживая Ctrl, (так быстрее) нажмите 1 раз на ПК а затем рисуйте нужное кол-во ПК, щелкая мышкой ( рис. 5.12). Этим приемом вы сможете за один раз нарисовать сразу 4 ПК.

Рис. 5.12. Выбор устройств, удерживая Ctrl

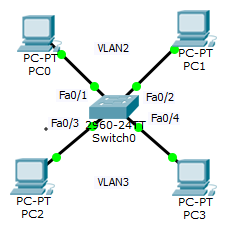

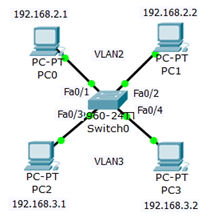

Устанавливаем коммутатор и, удерживая Ctrl, создаем подключение прямым кабелем, выбирая порты коммутатора. После инициализации портов все лампы загорятся зеленым. На схему будет две подсети ( рис. 5.13) .

Рис. 5.13. Две подсети: VLAN2 и VLAN3

Примечание

Имя VLAN1 используется по умолчанию, его лучше в нашем примере не использовать.

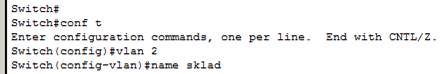

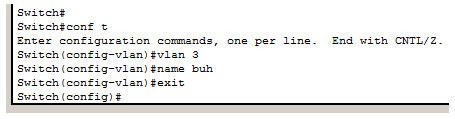

На коммутаторе набираем команду en и входим в привилегированный режим. Затем набираем команду conf t для входа в режим глобального конфигурирования. Если подвести курсор мыши к портам коммутатора, то вы увидите какие порты в каком сегменте задействованы. Для VLAN3 – это Fa0/3 и Fa0/4 (предположим, что это будет бухгалтерия - buh) и для VLAN2 – это Fa0/1 и Fa0/2 (предположим, что это будет склад – sklad). Сначала будем конфигурировать второй сегмент сети VLAN2 (sklad) – рис. 5.14.

Рис. 5.14. VLAN2 получает имя sklad

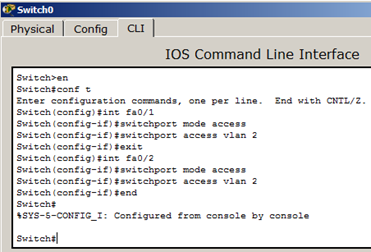

В виртуальной сети VLAN2 настраиваем порты коммутатора Fa0/1 и Fa0/2 как access порты, т.е. порты для подключения пользователей ( рис. 5.15).

Рис. 5.15. Указываем порты коммутатора для подключения

пользователей

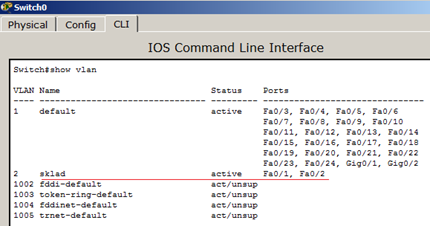

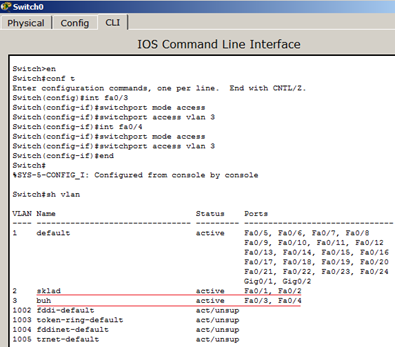

Теперь командой show vlan можно проверить результат ( рис. 5.16).

Рис. 5.16. Подсеть VLAN2 склад настроена

Далее работаем с VLAN3 ( рис. 5.17).

Рис. 5.17. VLAN3 получает имя buh

В виртуальной сети VLAN3 настраиваем порты коммутатора Fa0/3 и Fa0/4 как access порты, т.е. порты для подключения пользователей, затем командой show vlan можно проверить и убедиться, что мы создали в сети 2 сегмента на разные порты коммутатора ( рис. 5.18).

Рис. 5.18. Мы настроили VLAN2 и VLAN3

Настраиваем IP адреса компьютеров – для VLAN2 из сети 192.168.2.0, а для VLAN3 из сети 192.168.3.0 ( рис. 5.19).

Рис. 5.19. Настраиваем IP адреса компьютеров

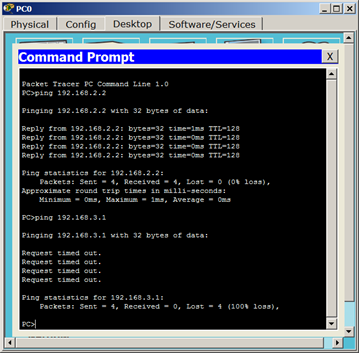

Проверяем связь ПК в пределах VLAN и отсутствие связи между VLAN2 и VLAN3 ( рис. 5.20).

Рис. 5.20. Все работает так, как было задумано

Итак, на компьютере ПК0 мы убедились, что компьютер в своем сегменте видит ПК, а в другом сегменте – нет.

Пример описанной выше и полностью настроенной VLAN (![]() файл task-5-2.pkt)

прилагается.

файл task-5-2.pkt)

прилагается.

В данной работе рассматривается настройка VLAN на коммутаторе фирмы Сisco в программе CPT. Мы уже делали подобную работу. Но здесь мы не только закрепим пройденное, но и узнаем ряд новых команд Cisco IOS.

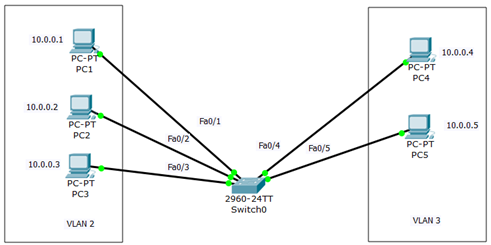

Создайте сеть, топология которой представлена на рис. 5.21.

Рис. 5.21. Схема сети с одним коммутатором

Задача данной работы является создание 2х независимых групп компьютеров: ПК1-ПК3 должны быть доступны только друг для друга, а вторая независимая группа - компьютеры ПК4 и ПК5.

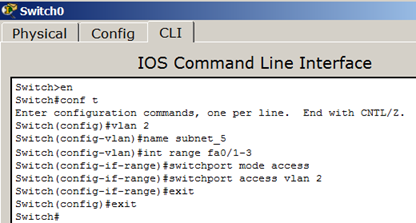

Первоначально сформируем VLAN2. Дважды щелкните левой кнопкой мыши по коммутатору. В открывшемся окне перейдите на вкладку CLI. Вы увидите окно консоли. Нажмите на клавишу Enter для того, чтобы приступить к вводу команд. Перейдем в привилегированный режим, выполнив команду enable:

Switch>en

По умолчанию все ПК объединены в VLAN1. Для реализации сети, которую мы запланировали, создадим на коммутаторе еще два VLAN (2 и 3). Для этого в привилегированном режиме выполните следующую команду для перехода в режим конфигурации:

Switch#conf t

Теперь вводим команду VLAN 2. Данной командой вы создадите на коммутатореVLANс номером 2. Указатель ввода Switch (config)# изменится на Switch (config-vlan)# это свидетельствует о том, что вы конфигурируете уже не весь коммутатор в целом, а только отдельныйVLAN, в данном случаеVLANномер 2 ( рис. 5.22).

Рис. 5.22. Листинг команд для формирования VLAN2

Примечание

Командой VLAN2, мы создаем на коммутаторе новый VLAN с номером 2. Команда name subnet_5 присваивает имя subnet_5 виртуальной сети номер 2. Выполняя команду interface range fast Ethernet 0/1-3 мы переходим к конфигурированию интерфейсов fastEthernet 0/1, fastEthernet 0/2 и fastEthernet 0/3 коммутатора. Слово range в данной команде, указывает на то, что мы будем конфигурировать не один порт, а диапазон портов. Команда switch port mode access конфигурирует выбранный порт коммутатора, как порт доступа (access порт). Команда switch port access vlan 2 указывает, что данный порт является портом доступа для VLAN номер 2.

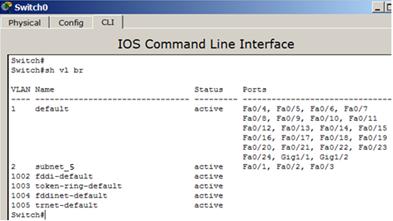

Выйдите из режима конфигурирования, дважды набрав команду exit и просмотрите результат конфигурирования ( рис. 5.23), выполнив команду sh vl br. Как видим, на коммутаторе появился VLAN с номером 2 и именем subnet_5, портами доступа которого являются fastEthernet 0/1, fastEthernet 0/2 и fastEthernet 0/3.

Рис. 5.23. Просмотр информации о VLAN на коммутаторе

Примечание

Команда shvlbr выводит информацию о существующих на коммутаторе VLAN-ах. В результате выполнения команды на экране появится: номера VLAN (первый столбец), название VLAN (второй столбец), состояние VLAN (работает он или нет) – третий столбец, порты, принадлежащие к данному VLAN (четвертый столбец).

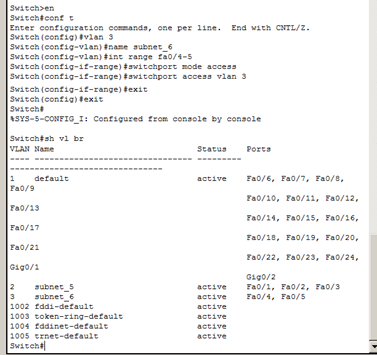

Далее аналогичным образом создадим VLAN 3 с именем subnet_6 и сделаем его портами доступа интерфейсы fastEthernet 0/4 и fastEthernet 0/5. Результат показан на рис. 5.24.

Рис. 5.24. Результат – настройка на коммутатореVLAN2 и VLAN3

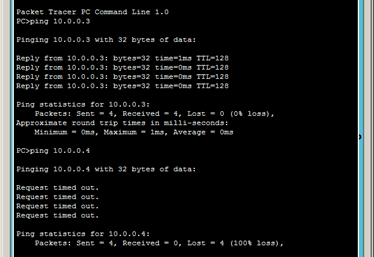

Сеть настроена и нужно ее протестировать. Результат положителен, если в пределах своей VLAN компьютеры доступны, а компьютеры из разных VLAN не доступны ( рис. 5.25). У нас все пять компьютеров находя в одной сети 10.0.0.0/8, но они находятся в разных виртуальных локальных сетях.

Рис. 5.25. Пинг с PC1 на PC3 и PC4

Пример описанной выше и полностью настроенной VLAN (![]() файл task-5-1.pkt)

прилагается.

файл task-5-1.pkt)

прилагается.

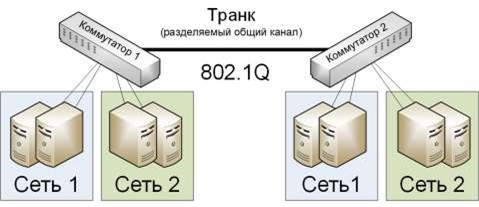

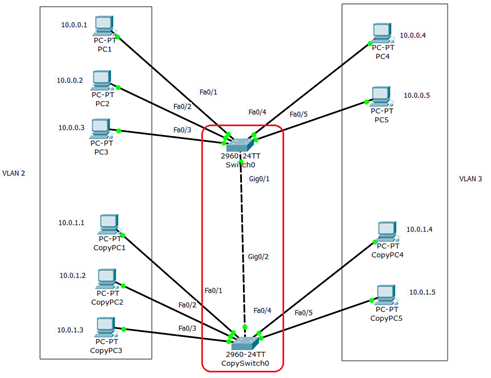

На практике часто возникает задача разделения устройств, подключенных к одному или нескольким коммутаторам на несколько непересекающихся локальных сетей. В случае, если используется только один коммутатор, то эта задача решается путем конфигурирования портов коммутатора, указав каждому порту к какой локальной сети он относится. Если же используется несколько коммутаторов ( рис. 5.26 ), то необходимо между коммутаторами помимо данных передавать информацию к какой локальной сети относится кадр. Для этого был разработан стандарт 802.1Q.

Рис. 5.26. Виртуальные локальные сети (VLAN) с использованием двух

коммутаторов

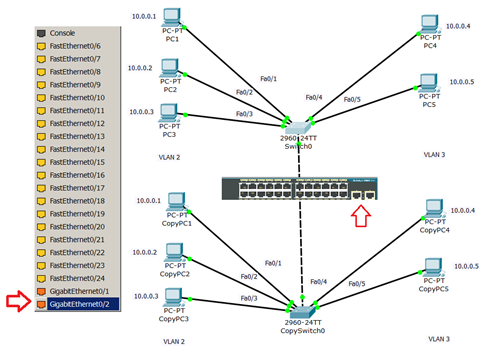

От теории перейдем к практике и произведем дублирование нашей сети (той, которая была показана ранее на рис. 5.21). Для этого выделим всю сеть инструментом Select (Выделить), и, удерживая клавишу Ctrl, перетащим на новое место в рабочей области программы. Так мы произведем копирование ( рис. 5.27).

Рис. 5.27. Дублируем сеть с одним коммутатором

Соединим коммутаторы перекрестным кабелем (кроссом) через самые производительные порты – Gigabit Ethernet ( рис. 5.28).

Рис. 5.28. Соединяем коммутаторы через Gigabit Ethernet порты

Теперь поправим настройки на дубликате исходной сети ( рис. 5.29).

Рис. 5.29. Настраиваем сеть-дубликат

Укажем новый вариант подсетей VLAN2 и VLAN3, а также выделим trunk (транк) связь коммутаторов ( рис. 5.30).

Рис. 5.30. В сети обозначаем подсети VLAN2 и VLAN3

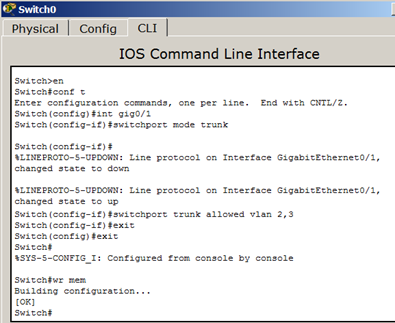

При настройке Gig0/1 на коммутаторе Switch0 мы меняем состояние порта и указываем vlan 2 и 3 для работы с ним ( рис. 5.31).

Рис. 5.31. Настраиваем транк порт Gig0/1 на коммутаторе Switch0

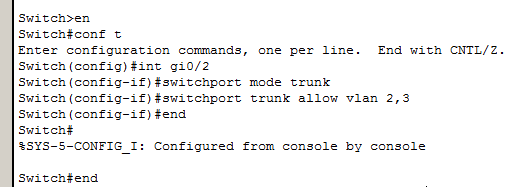

Транк порт Gig0/2 на коммутаторе CopySwitch0 настраиваем аналогично ( рис. 5.32).

Рис. 5.32. Настраиваем trunk порт Gig0/2 на коммутаторе CopySwitch0

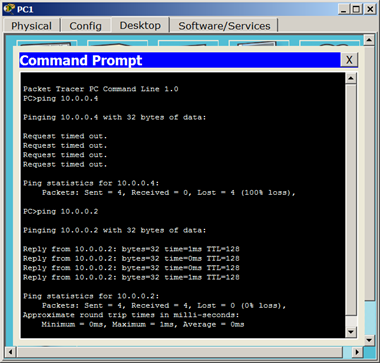

Проверяем пинг с PC1 в разные vlan ( рис. 5.33).Все отлично: в пределах своей vlan ПК доступны, а между ПК разных vlan связи нет.

Рис. 5.33. Пинг с PC1 в разные vlan

Пример описанной выше и полностью настроенной VLAN (![]() файл task-5-2.pkt)

прилагается.

файл task-5-2.pkt)

прилагается.

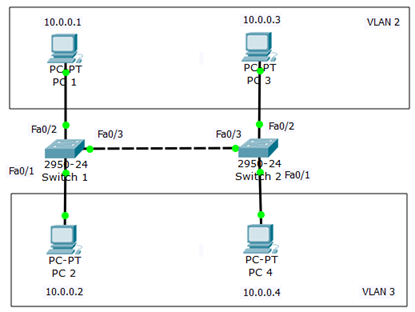

Ниже мы рассмотрим как настроить VLAN из двух свитчей и четырех ПК.

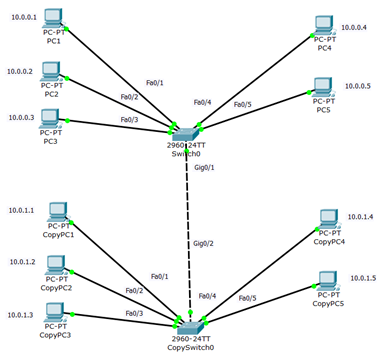

Создайте сеть, топология которой представлена на рис. 5.34. Пока в сети 10.0.0.0 нет разделения на VLAN - все компьютеры доступны между собой.

Рис. 5.34. Схема сети

Итак, подсети Vlan 2 принадлежат порты коммутаторов Fa0/2, а Vlan 3 принадлежат порты коммутаторов Fa0/1.

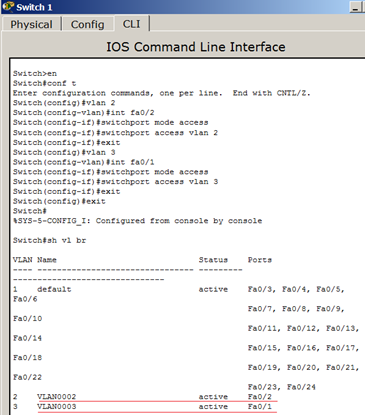

Перейдите к настройке коммутатора Switch1. Откройте его консоль. В открывшемся окне перейдите на вкладку CLI, войдите в привилегированный режим и настройте VLAN 2 и VLAN3. Затем просмотрите информацию о существующих на коммутаторе VLAN-ах командой: Switch1#sh vl br ( рис. 5.35).

Рис. 5.35. Конфигурация Switch1

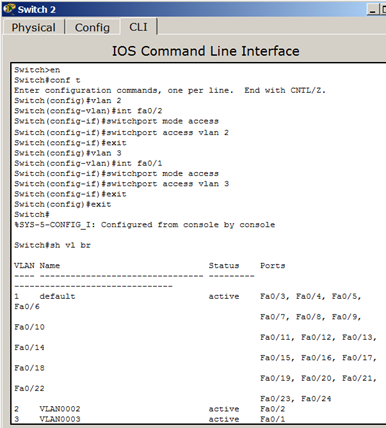

Аналогичным образом сконфигурируйте Switch2, исходя из того, что по условиям задачи у нас Fa0/2 расположен в Vlan2, а Fa0/1 находится в Vlan 3 (это не всегда так). Результат конфигурирования S2 показан на рис. 5.36.

Рис. 5.36. Конфигурация Switch2

Итак, подсети Vlan 2 принадлежат порты коммутаторов Fa0/2, а Vlan 3 принадлежат порты коммутаторов Fa0/1. Поскольку в данный момент нет обмена информации о виланах, то все компьютеры разобщены ( рис. 5.37).

Рис. 5.37. Связей между ПК нет

Теперь организуем магистраль обмена между коммутаторами. Для этого настроим третий порт Fa0/3 на каждом коммутаторе как транковый. Войдите в консоль коммутатора Switch1 и задайте транковый порт ( рис. 5.38).

Рис. 5.38. Настраиваем транковый порт на S1

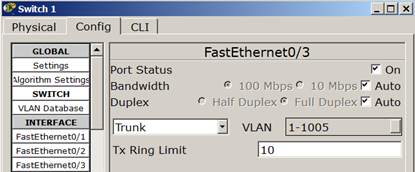

Откройте конфигурацию коммутатораS1 на интерфейсе FastEthernet 0/3 и убедитесь, что порт транковый ( рис. 5.39).

Рис. 5.39. Конфигурация интерфейса FastEthernet0/3 на Switch1

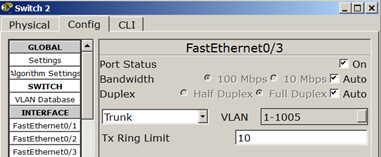

На коммутаторе Switch2 интерфейс FastEthernet 0/3 автоматически настроится как транковый ( рис. 5.40).

Рис. 5.40. Конфигурация интерфейса FastEthernet0/3 на Switch2

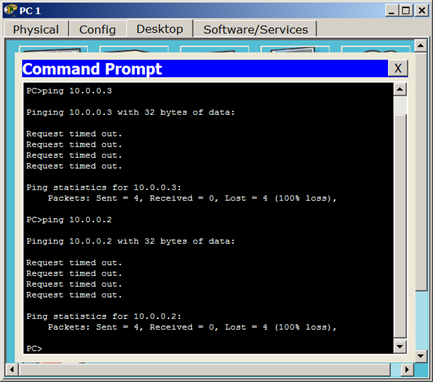

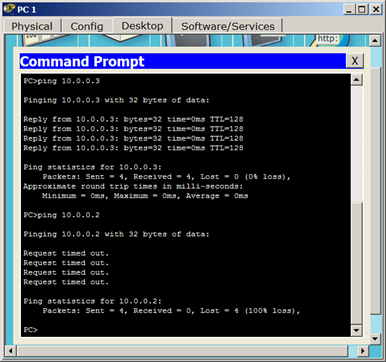

Теперь компьютеры, входящие в один виллан должны пинговаться, а компьютеры в разных виллах будут взаимно недоступны ( рис. 5.41).

Рис. 5.41. Проверка связи PC1 с ПК в VLAN 2 и VLAN 3

Пример, описанной выше и полностью настроенной VLAN (![]() файл task-5-3.pkt)

прилагается.

файл task-5-3.pkt)

прилагается.

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.