Лабораторная работа № 6

Тема: «Настройка

компоненты Network Policy Server.

Настройка NAP для использования на основе DHCP»

Цель работы

В данной лабораторной работе рассматривается реализация NAP (Network Access Protection – защита доступа к сети) для DHCP-управляемых соединений. Использование NAP в сочетании с DHCP позволяет защитить сеть от всех потенциально небезопасных клиентов, управляемых через DHCP, в том числе NAP-совместимых настольных компьютеров- резидентов.

К NAP-совместимым ОС относятся Windows XP SP3, Vista, 7 с программой NAP-клиента. Более старые ОС не поддерживаются, так как в NAP используется информация от компонента Windows Security Center (WSC).

Предварительные требования

Во-первых, необходима инфраструктура Active Directory (AD) с одним или несколькими контролёрами домена Windows Server 2008, т.к. прошлые версии службы DHCP (в частности, версия Windows Server 2003) не распознают NAP.

Во-вторых, упражнения выполняются на Win2008-R2 с использованием машины Win2008R2 (компьютер WS2008-DC).

В-третьих, требуется, по крайней мере, один статический адрес для этого компьютера.

Краткая теория

Network Policy Server (сервер сетевой политики, NPS)

Причины развертывания NAP

Технология защиты сетевого доступа была разработана в ответ на опасности, подстерегающие компьютеры, на которых не установлены самые свежие исправления безопасности или отсутствуют другие элементы защиты, например, свежие версии антивирусного ПО или локальный программный брандмауэр. Такие системы являются первоочередными кандидатами на компрометацию и зачастую становятся объектами атак шпионского ПО, то есть особо уязвимыми.

Предоставление этим клиентам неограниченного доступа к сети недопустимо. Скомпрометированные системы во внутренней сети представляют собой весьма большой риск безопасности, так как злоумышленники могут легко управлять ими и компрометировать важные данные. Поэтому так важны методы управления подобными клиентами, и именно поэтому Microsoft разработала концепцию NAP в Windows Server 2008 R2.

Обзор компонентов NAP

У NAP имеются три основные характеристики, и все они включены в Windows Server 2008 R2.

·Соответствие политике работоспособности. Основой платформы NAP является возможность устранения проблемы. Поэтому функции соответствия политике работоспособности в платформе NAP выполняют такие механизмы проверки соответствия, как служба обновления Windows Server (Windows Server Update Services – WSUS), агенты центра управления конфигурацией системы (System Center Configuration Manager) и другие службы исправления. Windows Server 2008 R2 может автоматически адресовать клиентов на сервер исправления, прежде чем предоставить им полный доступ к сети. Например, клиент без свежих исправлений может быть отправлен на сервер WSUS для установки нужных исправлений.

·Проверка состояния работоспособности. Агенты в клиентских системах позволяют отслеживать и протоколировать конкретное состояние отдельных клиентов. Администратор платформы NAP всегда может сказать, сколько систем в сети не содержат последних исправлений, работают без включенных брандмауэров, а также узнать множество другой статистики состояния работоспособности. В некоторых случаях состояние работоспособности просто отмечается, в других случаях таким клиентам блокируется сетевой доступ.

·Ограничение доступа. Базовым принципом эффективной работы платформы NAP является возможность ограничения доступа к сетям на основе результатов проверки состояния работоспособности. Степень разрешаемого доступа может быть очень различной. К примеру, клиенты могут иметь доступ к отдельным системам для выполнения исправлений безопасности, но не к другим клиентам. В NAP Windows Server 2008 R2 имеются возможности настраиваемого ограничения доступа, что позволяет администраторам создавать гибкие политики.

Терминология Windows Server 2008 R2 NAP

Для понимания концепций NAP в Windows Server 2008 R2 важно разобраться в описанных ниже терминах.

· Клиент внедрения (Enforcement Client – ЕС). Клиент, присутствующий в инфраструктуре NAP Windows 7, Windows Vista и Windows XP SP3, поддерживает NAP и может иметь топологию ЕС в NAP, так как во всех этих системах имеется компонент System Health Agent (Агент работоспособности системы).

· Сервер внедрения (Enforcement Server – ES). Веб-сервер в составе инфраструктуры NAP, обеспечивающий выполнение политик. В Windows Server 2008 R2 это роль сервера сетевых политик NPS (Network Policy Server).

· Агент работоспособности системы (System Health Agent – SHA). Непосредственно агент, отсылающий информацию о работоспособности ES-серверам NAP. В Windows 7, Windows Vista и Windows ХР SP3 это верификатор работоспособности системы Windows (System Health Validator – SHV) – служба, выполняющаяся на каждом клиенте и следящая за локальным центром безопасности Windows (Windows Security Center) на компьютерах.

· Верификатор работоспособности системы (System Health Validator – SHV). Это компонент NAP, работающий на стороне сервера, который выполняет обработку информации, получаемой от агентов SHA, и внедрение политик. SHV из Windows Server 2008 R2 допускает полную интеграцию с продуктами NAP других поставщиков, поскольку основан на открытых стандартах.

· Сервер исправления (Remediation Server). Сервер, который становится доступным клиентам, не прошедшим тесты политики NAP. Эти серверы обычно выполняют службы, с помощью которых клиенты могут быть приведены в соответствие с политиками: серверы WSUS, DNS-серверы и серверы центра управления конфигурацией системы (System Center Configuration Manager).

Работа для выполнения на виртуальной машине

Упражнение 1. Установка ролей Network Access Services

Методические указания:

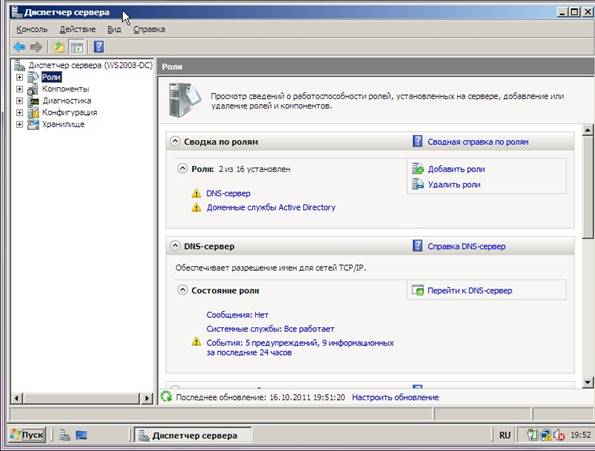

1. Откройте окно «Диспетчер сервера»/Роли/Добавить роли (рис. 6.1)

Рис. 6.1

2. В появившемся окне выполните следующие действия

Раздел |

Действия |

|

Перед началом работы |

· Далее |

|

Выбор роли сервера |

·

Поставьте флаг

возле · Далее |

|

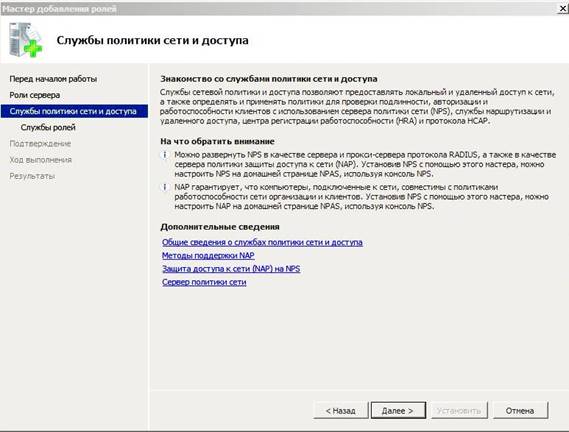

Службы политики сети и доступа |

· Далее |

|

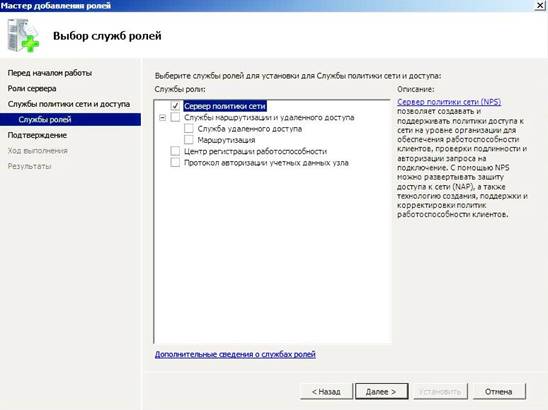

Службы ролей (рис. 6.3) |

· Сервер политики сетей · Далее |

|

Подтверждение |

· Установить |

|

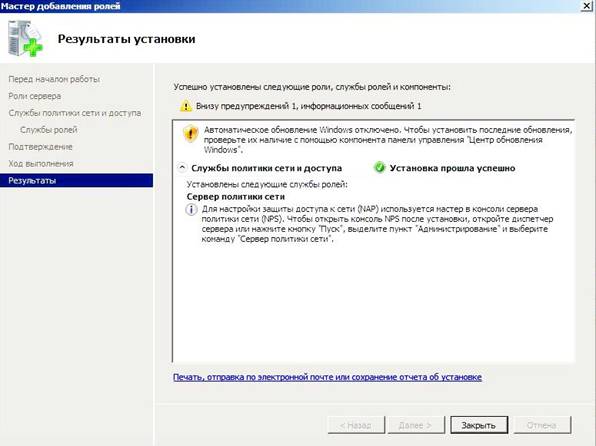

Результаты установки (рис. 6.4) |

· Закрыть |

Рис. 6.2

Рис. 6.3

Рис. 6.4

Упражнение 2. Настройка политик состояния Проверки допустимости системы (System Health Validator)

Примечание:

Перед выполнением упражнения перезагрузите виртуальную машину.

Методические указания:

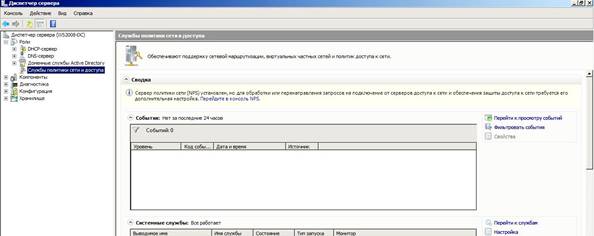

1. В дереве Диспетчер сервера раскройте пункт Роли, подпункт Службы политики сети и доступа и нажмите Перейти в консоль NPS (рис. 6.5).

Рис.

6.5

2. В открывшейся консоли NPS необходимо настроить параметры. Нажмите «Дополнительная настройка».

Средства проверки работоспособности и Политики работоспособности, чтобы подготовить подходящую сетевую политику:

· Компонент Средства проверки работоспособности задает требования к настройкам безопасности клиентов, которые обращаются к сети.

· Политики работоспособности определяет различные конфигурации для NAP-совместимых клиентов.

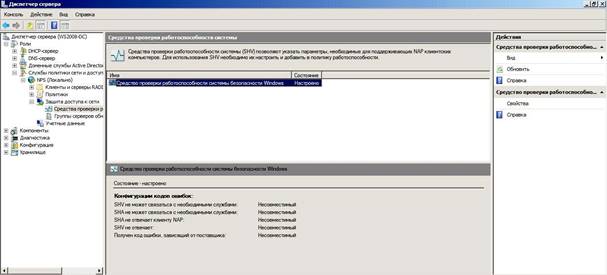

3. В левой части окна, в разделе дерева разверните NPS (локально). Далее разверните Защита доступа к сети. Выберите Средство проверки работоспособности системы безопасности Windows. Следует дважды щелкнуть на этом элементе в разделе центрального окна, чтобы открыть окно настройки (рис.6.6).

Рис. 6.6

4. В окне свойства/параметры нужно щелкнуть на кнопке Настроить…, чтобы увидеть требования к безопасности. Можно просто установить соответствующие флажки, назначив требования к клиентам.

5. В целях тестирования установим только флажок брандмауэра как для Vista, так и для ХР.

Все остальные флажки необходимо снять. Два раза нажмите ОК, чтобы завершить настройку.

Упражнение 3. Шаблоны проверки исправности системы

(System Health Validator Template)

Шаблоны проверки исправности системы используются для определения того, что понимается под исправным состоянием компьютера. Шаблоны проверки получают результаты проверок SHV и, основываясь на числе успешных и не успешных из пройденных проверок, сообщают, является компьютер допустимым или недопустимым.

1. В левой части экрана раскройте раздел Политики.

2. Правой кнопкой щелкните в левом окне на Политики работоспособности, и выберите Новый документ.

3. Для начала подготовим политику для соответствующих клиентов.

|

Имя политики |

· Compliant |

|

Клиенты, проверяемые SHV |

· Клиент проходит все проверки SHV |

Выбор параметра Клиент проходит все проверки SHV означает, что корректным считается клиент, который соответствует всем требованиям, заданным в SHV (в данном примере — только требование к брандмауэру).

|

SHV, используемые в политике работоспособности |

·

Поставьте

флажок в · Ок |

Первая политика настроена. Следующий этап — создать политику для компьютеров, не соответствующих требованиям безопасности.

Задание: Повторите шаги, чтобы создать новую политику состояния, которую можно назвать noncompliant. В раскрывающемся меню нужно выбрать пункт Клиент проходит одну или несколько проверок SHV; в результате клиент, у которого выявлен хотя бы один некорректный компонент, считается несоответствующим. Наконец, следует установить флажок Средство работоспособности системы безопасности Windows и нажать ОК (рис. 6.7).

Рис. 6.7

Упражнение 4. Создание сетевых политик для NAP.

Создание политики для несоответствующих их клиентов.

Методические указания:

После того как будет завершена настройка параметров SHV и Политики работоспособности, можно настроить сетевые политики.

1. В дереве консоли выберите пункт Сетевые политики.

2.

Проверьте,

чтобы две политики были отключены.

По умолчанию в окне Имя политики две стандартные политики:

ü Подключения к серверу маршрутизации и удаленного доступа (Microsoft).

ü Подключения к другим серверам доступа

3. Создайте новую политику (щелкните правой кнопкой мыши по Сетевые политики и выберите Новый документ).

|

Имя политики |

·

NonCompIiant-Restricted |

|

Способ сетевого подключения |

· Поставьте маркер в Тип сервера доступа к сети · В раскрывающемся списке выберите DHCP-сервер · Далее |

|

Укажите условия |

· Нажмите Добавить.. ·

Промотайте до Защита

доступа к и выберите · Добавить · Из предложенных политик выберите noncompliant · Ок |

|

· Нажмите добавить ·

Промотайте до Защита

доступа к и выберите · Добавить · Только компьютеры, поддерживающие NAP · Ок |

|

|

· Далее |

|

|

Укажите разрешение доступа |

· Убедитесь, что выбрано Доступ разрешен · Далее |

На первый взгляд логично отказать в доступе некорректным клиентам, но в действительности полностью лишать их доступа неправильно. Предпочтительно предоставить им ограниченный доступ лишь к тем компьютерам, которые помогут повысить их безопасность (то есть серверам с программами коррекции).

|

Настройка методов проверки подлинности |

· Поставьте флаг возле Выполнять только проверку работоспособности компьютера. · Снимите все остальные флажки · Далее |

Поскольку выполняется настройка политики для проверки состояния безопасности клиентов через DHCP, и так как клиенты DHCP не проходят проверку подлинности на сервере DHCP, настраивать методы проверки подлинности не нужно.

|

Настройка ограничений |

· Далее |

|

Настройка параметров |

· Принудительное использование NAP · Разрешить ограниченный доступ ·

Установите

флажок возле Автообновление · Далее |

В режиме ограниченного доступа клиенты помещаются в карантин и получают доступ только к серверам коррекции. Из этого окна можно настроить серверы коррекции: достаточно щелкнуть на кнопке Настроить.., чтобы создать группу Remediation Server, и ввести IP-адреса для компьютеров.

Благодаря Разрешенному ограниченному доступу и Автообновлению клиентских компьютеров, клиентский компонент может подключаться автоматически и обновлять состояние системы безопасности компьютера. Например, отключенный брандмауэр будет включаться автоматически.

На странице Completing New Network Policy щелкните Finish для завершения настройки сетевой политики для компьютеров, соответствующих требованиям вашей сети.

|

Завершение создания политики сети |

· Готово |

Упражнение 5. Создание политики для корректных клиентов

После того, как будет готова политика для несоответствующих клиентов, необходимо составить политику для корректных клиентов.

Задание:

ü Выполните те же шаги, чтобы создать новую сетевую политику, дав ей имя compliant full.

ü На странице «Укажите условия» выберите политику состояния compliant.

|

Настройка параметров |

Принудительное использование NAP Разрешить полный доступ к сети |

ü Все другие параметры такие же, как в политике для некорректных клиентов.

Затем требуется настроить DHCP

Упражнение

6. Настройка группы серверов

исправления

(Remediation Server Groups)

Группы серверов исправления (Remediation Server Groups) используются для указания ресурсов, доступ к которым разрешен недопустимому компьютеру. В эти группы часто включаются такие ресурсы, как WSUS или серверы SMS (Systems Management Server – сервер управления системами), а также серверы для обновления антивируса. Крайне важно включить не только сами серверы, но также используемые клиентами для их поиска серверы разрешения имен.

Чтобы для автоматических обновлений использовать сервер wsus.class.ru, клиенты CLASS настраиваются с помощью групповой политики. В группу серверов исправления необходимо включить не только IP-адрес сервера WSUS, но также адрес сервера DNS, используемого клиентами для преобразования полного доменного имени (FQDN) в числовой IP-адрес. Не имея доступа к ресурсам разрешения этих имен, которые могут быть как DNS, так и WINS, в зависимости от настройки клиентов, клиенты не смогут разрешить адрес ресурсов исправления и, следовательно, не смогут получить к ним доступ.

Методические указания:

Ниже приведены параметры DNS и IP для рассматриваемого примера:

1. В дереве консоли Роли / Службы политики сети и доступа / NPS (Локально) / Защита доступа к сети, правой кнопкой щелкните Группы серверов обновлений, и выберите Новый документ.

2. Создайте новую группу и назовите ее Class Remediation Servers, и добавьте следующие IP адреса:

192.168.1.10 Class WSUS

192.168.1.11 Class Antivirus

192.168.1.1 Class DNS

Упражнение 7. Настройка DHCP для NAP

Необходимо настроить DHCP для использования NPS и подготовленных политик. Это выполняется на вкладке «Защита доступа к сети» свойств области.

Методические указания:

1. В дереве Диспетчер сервера выбираем DHCP-сервер -> WS2008-DC.class.ru-> IPv4. И щелкнув правой кнопкой область DHCP Scope, выбираем Свойства.

2. Перейдите к вкладке Защита доступа к сети. Установите флажок Включить для этой области и Использовать профиль защиты доступа к сети по умолчанию. Ок.

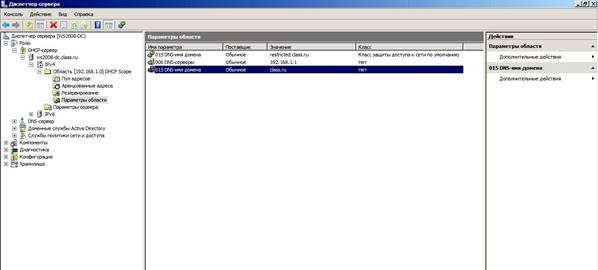

3. Наконец, необходимо настроить дополнительные параметры для NАР-несовместимых клиентов. Щелкните правой кнопкой мыши на Параметры области и выберите Настроить параметры. В диалоговом окне Настройка параметров области следует выбрать вкладку Дополнительно.

4. Выберите Класс поставщика Стандартные параметры DHCP и определите специфические параметры DHCP для этого класса клиентов, например, другое имя домена DNS или другой шлюз.

5.

В

окне Available Options ставим флажок напротив 015

DNS-имя домена, а в поле Строковое

значение указываем, например restricted.class.ru

В то время как допустимым клиентам по умолчанию предоставляется суффикс DNS «class.ru», недопустимым клиентам выдается

суффикс «restricted.class.ru».(рис. 6.8)

Рис. 6.8

1. Что такое Network Policy Server? Для чего его используют?

2. Дайте определение понятию Клиент внедрения?

3. Дайте определение понятию Сервер внедрения?

4. Что такое IP адрес? Для чего он нужен?

5. Для чего используется маска подсети?

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.