МБОУ Колыванская средняя общеобразовательная школа №1

Проектная работа

по информатике

«Шифрование информации и способы шифрования»

Выполнил ученик: 8 Б класса:

Архипов Евгений

Руководитель: учитель информатики

высшей квалификационной категории

Ирина Борисовна Коновалова

2023-2024 уч.год

Оглавление

1.Введение

1.1 Обоснование и выбор проекта - стр. 3

1.2 Цели и задачи - стр. 4

2. Основная часть

I. Теоретическая часть

1 Историческая справка -

1.1 Криптография в древности - стр. 5

1.2 Тайнописи - стр. 6

1.2.1 Древнерусские тайнописи - стр. 6

1.3 В Средние века криптография - стр. 7

1.4 Эпоха возрождения - стр. 8

1.5 Криптография первой мировой - стр. 8

1.6 Криптография история создания шифровальных машин. - стр. 9

1.6.1 Энигма - стр. 9

1.6.2 Американская шифровальная машина M-209 – стр. 10

1.7 Математическая криптография - стр. 10

1.8 Современная криптография - стр. 12

2 Виды Шифров

1) Двоичный код - стр. 12

2) Шифр Цезаря - стр. 13

3) Азбука Морзе - стр. 14

4) Шифр A1Z26 - стр. 16

5) Шифр Вернама - стр. 16

2.1 Кодировочные таблицы

1) 8-разрядное кодирование. - стр. 19

2) Базовая таблица таблица ASCII - стр. 19

3) Раcширенная таблица ASCII - стр. 19

4) Альтернативная кодировка - стр. 20

5) Кодировка Windows-1251 - стр. 21

6) KOI8 - стр. 21

7) 16-разрядное кодирование. Кодировка UNICODE - стр. 22

II. Практическая часть

Задача 1 - стр. 22

Задача 2 - стр. 23

Задача 3 - стр. 24

Выводы - стр. 25

Список литературы - стр. 26

1. Введение

1.1 Обоснование и выбор проекта

Человек всегда испытывал потребность в сокрытии какой-либо информации, отсюда появилась целая наука – криптография.

История Шифрования или же криптографии началась с древних времён, предполагается что с появлением письменности, появились и первые способы шифрования. Используемое в древнейших государствах клинопись, рисуночное и иероглифическое письмо было крайне сложно и требовало длительного обучения, круг грамотных лиц был весьма ограничен. Это позволяло использовать для передачи секретной информации ее письменную запись

В Древности люди использовали замену алфавита исходного текста другим алфавитом через замену букв другими буквами или символами, для того чтобы сохранить в тайне или передать секретную информацию кому-либо. Некоторые из сохранившихся глиняных табличек позволяют предположить, что древним был известен прием когда исходное письмо, написанное на глиняной табличке и закрепленное обжигом, покрывалось вторым слоем глины на котором писалось сообщение не содержащие секретных сведений.

В наше время со становлением информационного общества, она становится центральным инструментом для обеспечения конфиденциальности. В XXI веке, в эпоху новых технологий, у людей пропала приватность. Все телефонные линии прослушиваются, а IP компьютеров и др. устройств c доступом в интернет фиксируются. Поэтому люди придумали новые способы шифрования информации Криптографию с открытым ключом. И я поведаю вам историю криптографии и покажу примеры шифрования информации.

1.2 Цели и задачи

Цель: Знакомство с историей шифрования и изучение возможных способов и методов шифрования информации.

Задачи:

⦁ Познакомиться с историей создания криптографии.

⦁ Рассмотреть методы и способы шифрования.

⦁ Рассмотреть применение шифрования на примерах.

Во время выполнения проекта я использовал следующие методы: изучение материалов; анализ и обобщение собранной информации; классификация, а также анализ и сравнение.

2. Основная часть

I. Теоретическая часть

1. Историческая справка

Криптография

Как уже сказал начало криптографии берёт период древнего мира. Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии. В древнеиндийских текстах среди 64 искусств названы способы изменения текста, некоторые из них можно отнести к криптографическим. Автор таблички с рецептом для изготовления глазури для гончарных изделий из Месопотамии использовал редкие обозначения, пропускал буквы, а имена заменял на цифры, чтобы скрыть написанное.

В дальнейшем встречаются различные упоминания об использовании криптографии, большая часть относится к использованию в военном деле.

1.1 Криптография в древности

В Древнем Египте Первым известным применением криптографии принято считать использование специальных иероглифов около 4000 лет назад в Древнем Египте. Элементы криптографии обнаружены уже в надписях Старого и Среднего царств, полностью криптографические тексты известны с периода XVIII династии.

Иероглифическое письмо, произошедшее от пиктографии, изобиловало идеограммами и, в результате отсутствия огласовки, дало возможность создавать фонограммы по принципу ребусов. Криптография египтян использовалась не с целью затруднить чтение, а вероятнее, со стремлением писцов превзойти друг друга в остроумии и изобретательности, а также, с помощью необычности и загадочности, привлечь внимание к своим текстам

В Спарте использовали такой инструмент как скитала. Принцип её действия изложили Аполлоний Родосский. Скитала представляла собой длинный стержень, на который наматывалась лента из пергамента. На ленту наносился текст вдоль оси скиталы, так, что после разматывания текст становился нечитаемым. Для его восстановления требовалась скитала такого же диаметра. Считается, что автором способа взлома шифра скиталы является Аристотель, который наматывал ленту на конусообразную палочку до тех пор, пока не появлялись читаемые куски текста

Во II веке до н. э. в Древней Греции был изобретен квадрат Полибия. В нём буквы алфавита записывались в квадрат 5 на 5 (при использовании греческого алфавита одна ячейка оставалась пустой), после чего с помощью оптического телеграфа передавались номер строки и столбца, соответствующие символу исходного текста (на каждую букву приходилось два сигнала: число факелов обозначало разряд буквы по горизонтали и вертикали

Один из самых известных методов шифрования носит имя римского императора Юлия Цезаря Согласно свидетельству Светония, Цезарь использовал в переписке моноалфавитный шифр, вошедший в историю как Шифр Цезаря. Книгу о шифре написал грамматик Проб. В шифре Цезаря каждая буква алфавита циклически сдвигается на определенное число позиций. Величину сдвига можно рассматривать как ключ шифрования. Сам Цезарь использовал сдвиг на три позиции.

1.2 Тайнописи

Кроме примитивных шифров в истории использовался и другой подход — полная замена одного алфавита (например, кириллицы) на другой (например, греческий). Не имея ключа, составляющего исходный и исполняемый алфавиты, прочитать надпись было невозможно. Кроме этого, использовались специальные техники записи символов алфавита таким образом, чтобы затруднить его чтение. Примером такой техники являются «вязанные руны», когда руны записываются таким образом, что отдельные их элементы (например, вертикальные черты) совпадают. Подобные системы часто использовались жрецами Северо-Западной Европы вплоть до позднего Средневековья.

1.2.1 Древнерусские тайнописи

Множество вариантов тайнописи использовалось и на Руси. Среди них и простые моноалфавитные шифры (простая литорея, письмо в квадратах), замена алфавита — тайнопись глаголицей, тайнопись греческой азбукой, а также особые приемы письма, например, монокондил. Наиболее ранние тексты с использованием тайнописи относятся к XII веку.Существует мнение, что в более поздний период тайнопись использовалась для иконографии, например, при написании иконы XIV века «Донская Богоматерь». Согласно другой точке зрения, буквенный ряд является лишь шрифтовым декором, который был широко распространён как в древнерусской, так и, например, в византийской иконописи.

1.3 В Средние века криптография

В основном, моноалфавитные шифры — начинает широко использоваться дипломатами, купцами и даже простыми гражданами. Постепенно, по мере распространения техники частотного криптоанализа, шифры усложняются, что приводит к появлению шифров омофонической замены, а затем и полиалфавитных шифров.

1.4 Эпоха возрождения

В 1550 году итальянский математик Джероламо Кардано, состоящий на службе у папы римского, предложил новую технику шифрования — решётку Кардано. Этот способ сочетал в себе как стеганографию, так и криптографию. Затруднение составляло даже понять, что сообщение содержит зашифрованный текст, а расшифровать его, не имея ключа в то время было практически невозможно.

Фрэнсис Бэкон в своей первой работе 1580 года предложил двоичный способ кодирования латинского алфавита, по принципу аналогичный тому, что сейчас используется в компьютерах. Используя этот принцип, а также имея два разных способа начертания для каждой из букв, отправитель мог «спрятать» в тексте одного длинного сообщения короткое секретное. Данный способ получил название «шифр Бэкона», хотя относится больше к стеганографии.

Самым известным криптографом XVI века можно назвать Блеза де Виженера. В своем трактате 1585 года он описал шифр, подобный шифру Тритемия, однако изменил систему выбора конкретного шифра замены для каждой буквы. Одной из предложенных техник было использование букв другого открытого текста для выбора ключа каждой буквы исходного текста. Описанный шифр известен как шифр Виженера и, при длине случайного ключа, равной длине открытого текста, является абсолютно стойким шифром, что было математически доказано много позже В процессе над Марией Стюарт в качестве доказательств приводились письма к заговорщикам, которые удалось расшифровать. Использовался шифр подстановки, с добавкой ещё нескольких особых знаков, чтобы затруднить расшифровку. Некоторые знаки означали слова, другие не означали ничего, ещё один знак означал, что последующая буква— двойная

1.5 Криптография первой мировой

Во время Первой мировой войны криптография и, в особенности, криптоанализ становятся одним из инструментов ведения войны. Известны факты расшифровки русских сообщений австрийцами, русскими же был расшифрован немецкий шифр после чего результаты были переданы союзникам. Для перехвата радиосообщений были построены специальные подслушивающие станции, в результате работы которых русский флот был осведомлен о составе и действиях противника. В британском адмиралтействе было создано специальное подразделение для дешифровки сообщений («комната 40»), которое за время войны расшифровано около 15 тысяч сообщений. Этот результат сыграл важную роль в сражении при Доггер-банке и Ютландском сражении.

1.6 Криптография второй мировой или история создания шифровальных машин.

Перед началом Второй мировой войны ведущие мировые державы имели электромеханические шифрующие устройства, результат работы которых считался нескрываемым. Эти устройства делились на два типа — роторные машины и машины на цевочных дисках. К первому типу относят «Энигму», использовавшуюся сухопутными войсками Германии и её союзников, второму — американскую M-209

1.6.1 Энигма

История самой известной электрической роторной шифровальной машины — «Энигма» — начинается в 1917 году — с патента, полученного голландцем Хьюго Кохом. В следующем году патент был перекуплен Артуром Шербиусом, начавшим коммерческую деятельность с продажи экземпляров машины как частным лицам, так и немецким армии и флоту.Германские военные продолжают совершенствовать «Энигму». Без учёта настройки положения колец , количество различных ключей составляло 1016. В конце 1920-х — начале 1930-х годов, несмотря на переданные немецким аристократом Хансом Тило-Шмидтом данные по машине, имевшиеся экземпляры коммерческих вариантов, британская и французская разведка не стали браться за задачу криптоанализа. Вероятно, к тому времени они уже сочли, что шифр является не взламываемым.

С современной точки зрения шифр «Энигмы» был не очень надёжным, но только сочетание этого фактора с наличием множества перехваченных сообщений, кодовых книг, донесений разведки, результатов усилий военных и даже террористических атак позволило «вскрыть» шифр.

С современной точки зрения шифр «Энигмы» был не очень надёжным, но только сочетание этого фактора с наличием множества перехваченных сообщений, кодовых книг, донесений разведки, результатов усилий военных и даже террористических атак позволило «вскрыть» шифр при правильном использовании гарантировало абсолютную криптостойкость.

1.6.2 Американская шифровальная машина M-209

Она являлась заменой M-94 для передачи тактических сообщений. была разработана шведским изобретателем российского происхождения Борисом Хагелиным в конце 1930-х годов. Несколько экземпляров было приобретено для армии США, после чего дизайн был упрощен, а механические части — укреплены. Впервые машина была использована в Североафриканской кампании во время наступления в ноябре 1942 года

Машина состояла из 6 колёс, комбинация выступов которых давала значение сдвига для буквы текста. Период криптографической последовательности составлял 101 405 850 букв. Хотя машина не могла использоваться для шифрования серьезного трафика (не была криптографически стойкой), M-209 была популярна в армии из-за малого веса, размера и легкости в обучении.

Расшифровка стала возможной из-за несовершенств реализации протокола — повторное использование ключа и неполная случайность при создании ключа. Если бы ключ отвечал всем требованиям алгоритма, взлом кода был бы невозможен.

1.7 Математическая криптография

После Первой мировой войны правительства стран засекретили все работы в области криптографии. К началу 1930-х годов окончательно сформировались разделы математики, являющиеся основой для будущей науки — общая алгебра, теория чисел, теория вероятностей и математическая статистика. К концу 1940-х годов построены первые программируемые счётные машины, заложены основы теории алгоритмов, кибернетики. Тем не менее в период после Первой мировой войны и до конца 1940-х годов в открытой печати было опубликовано совсем немного работ и монографий, но и те отражали далеко не самое актуальное состояние дел. Наибольший прогресс в криптографии достигается в военных ведомствах

В 1960-х годах начали появляться различные блочные шифры, которые обладали большей криптостойкостью по сравнению с результатом работы роторных машин. Однако они предполагали обязательное использование цифровых электронных устройств — ручные или полумеханические способы шифрования уже не использовались.

В 1960-х годах начали появляться различные блочные шифры, которые обладали большей криптостойкостью по сравнению с результатом работы роторных машин. Однако они предполагали обязательное использование цифровых электронных устройств — ручные или полумеханические способы шифрования уже не использовались.В 1960-х годах начали появляться различные блочные шифры, которые обладали большей криптостойкостью по сравнению с результатом работы роторных машин. Однако они предполагали обязательное использование цифровых электронных устройств — ручные или полумеханические способы шифрования уже не использовались.

Хотя работа Диффи-Хеллмана создала большой теоретический задел для открытой криптографии, первой реальной криптосистемой с открытым ключом считают алгоритм RSA. Опубликованная в августе 1977 года работа позволила сторонам обмениваться секретной информацией, не имея заранее выбранного секретного ключа. Опасаясь распространения системы в негосударственных структурах, АНБ безуспешно требовало прекращения распространения системы. RSA используется во всём мире и, на 1996 год, являлся стандартом де-факто для шифрования с открытым ключом.

1.8 Современная криптография

С конца 1990-х годов начинается процесс открытого формирования государственных стандартов на криптографические протоколы. Пожалуй, самым известным является начатый в 1997 году конкурс AES, в результате которого в 2000 году государственным стандартом США для криптографии с секретным ключом был принят шифр Rijndael, сейчас уже более известный как AES.В самих алгоритмах в качестве операций, призванных затруднить линейный и дифференциальный криптоанализ, кроме случайных функций стали использовать более сложные математические конструкции, такие как вычисления в поле Галуа в шифре AES. Принципы выбора алгоритмов постепенно усложняются. Предъявляются новые требования, часто не имеющие прямого отношения к математике, такие как устойчивость к атакам по сторонним каналам. Для решения задачи защиты информации предлагаются всё новые механизмы, в том числе организационные и законодательные. Постепенно усложняются. Предъявляются новые требования, часто не имеющие прямого отношения к математике, такие как устойчивость к атакам по сторонним каналам. Для решения задачи защиты информации предлагаются всё новые механизмы, в том числе организационные и законодательные.

2. Виды Шифров

1) Двоичный код

Двои́чный код — это способ представления данных в виде кода, в котором каждый разряд принимает одно из двух возможных значений, обычно обозначаемых цифрами 0 и 1. Разряд в этом случае называется двоичным разрядом.В случае обозначения цифрами «0» и «1», возможные состояния двоичного разряда наделяются качественным соотношением «1» > «0» и количественными значениями чисел «0» и «1».Двоичный код может быть непозиционным и позиционным.( Позиционная систе́ма счисле́ния (позиционная, поме́стная нумерация) — система счисления, в которой значение каждого числового знака (цифры) в записи числа зависит от его позиции (разряда) относительно десятичного разделителя) Позиционный двоичный код лежит в основе двоичной системы счисления, широко распространенной в современной цифровой технике.Используя два двоичных разряда можно закодировать четыре различные комбинации: 00 01 10 11, три двоичных разряда — восемь: 000 001 010 011 100 101 110 111, и так далее.При увеличении разрядности позиционного двоичного кода на 1, количество различных комбинаций в позиционном двоичном коде удваивается.Двоичные коды являются комбинациями двух элементов и не являются двоичной системой счисления, но используются в ней как основа. Двоичный код также может использоваться для кодирования чисел в системах счисления с любым другим основанием. Пример: в двоично-десятичном кодировании (BCD) используется двоичный код для кодирования чисел в десятичной системе счисления.При кодировании алфавитно-цифровых символов (знаков) двоичному коду не приписываются весовые коэффициенты, как это делается в системах счисления, в которых двоичный код используется для представления чисел, а используется только порядковый номер кода из множества размещений с повторениями.Примеры двоичного кода

С помощью трех двоичных разрядов можно обозначить восемь десятичных чисел от 0 до 7:0 = 0001 = 0012 = 0103 = 0114 = 1005 = 1016 = 1107 = 111

Пример: 76> 1001100

2) Шифр Цезаря

Шифр Цезаря, также известный как шифр сдвига, код Цезаря — один из самых простых и наиболее широко известных методов шифрования.Шифр Цезаря — это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется символом, находящимся на некотором постоянном числе позиций левее или правее него в алфавите. Например, в шифре со сдвигом вправо на 3, А была бы заменена на Г, Б станет Д, и так далее.Шифр назван в честь римского полководца Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами.Шаг шифрования, выполняемый шифром Цезаря, часто включается как часть более сложных схем, таких как шифр Виженера, и все еще имеет современное приложение в системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря легко взламывается и не имеет почти никакого применения на практике.

Пример: шифрование c использованием ключа. Буква «Е» «сдвигается» на три буквы вперёд и становится буквой «З». Твёрдый знак, перемещенный на три буквы вперёд, становится буквой «Э», буква «Я», перемещенная на три буквы вперёд, становится буквой «В», и так далее:

Исходный алфавит: А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

Шифрованный: Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В

Оригинальный текст^

Съешь же ещё этих мягких французских булок, да выпей чаю.

Шифрованный текст получается путем замены каждой буквы оригинального текста соответствующей буквой шифрованного алфавита:

Фэзыя йз зьи ахлш пвёнлш чугрщцкфнлш дцоcн, жг еютзм ъгб.

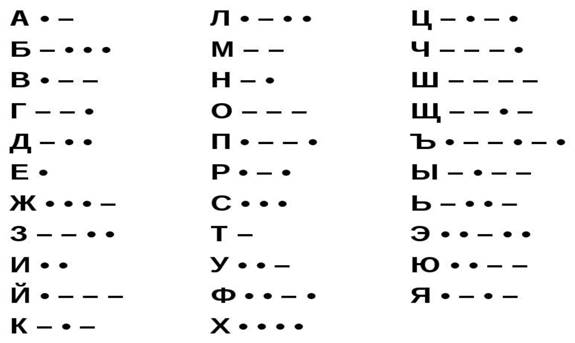

3) Азбука Морзе

Способ знакового кодирования, в котором буквы алфавита, цифры, знаки препинания и другие символы представляются в виде последовательностей коротких и длинных сигналов, называемых точками и тире. Предназначена для передачи по последовательным каналам связи. Уникальной особенностью азбуки Морзе является возможность кодирования и декодирования человеком без применения специальных терминальных устройств.

Наиболее широко используется слуховой прием азбуки Морзе, который получил распространение в радиосвязи (слуховой радиотелеграф).

Способ знакового кодирования, в котором буквы алфавита, цифры, знаки препинания и другие символы представляются в виде последовательностей коротких и длинных сигналов, называемых точками и тире. Предназначена для передачи по последовательным каналам связи. Уникальной особенностью азбуки Морзе является возможность кодирования и декодирования человеком без применения специальных терминальных устройств.

Наиболее широко используется слуховой прием азбуки Морзе, который получил распространение в радиосвязи (слуховой радиотелеграф).

Назван в честь американского изобретателя и художника Сэмюэля Морзе. Буквенные коды (собственно «азбука») были добавлены коллегой Морзе. Ниже приведена таблица азбуки Морзе.

4) Шифр A1Z26

Это простая подстановка, где каждая буква заменена ее порядковым номером в алфавите. Только нижний регистр.

Пример:

12-16-20

Ответ: КОТ

5) Шифр Вернама

Шифр Вернама — система симметричного шифрования, изобретённая в 1917 году Гилбертом Вернамом. Шифр является разновидностью криптосистемы одноразовых блокнотов. В нём используется булева функция «исключающее или». Шифр Вернама является примером системы с абсолютной криптографической стойкостью. При этом он считается одной из простейших криптосистем.

Криптосистема была предложена для шифрования телеграфных сообщений, которые представляли собой бинарные тексты, в которых открытый текст представляется в коде Бодо (в виде пятизначных «импульсных комбинаций»). В этом коде, например, буква «А» имела вид (1 1 0 0 0). На бумажной ленте цифре «1» соответствовало отверстие, а цифре «0» — его отсутствие. Секретный ключ должен был представлять собой хаотичный набор букв того же самого алфавита

При шифровании преобразование производится по таблице Виженера (сложение индексов символов по модулю длины алфавита даёт эту таблицу).При этом буква ключа — это столбец, буква открытого текста — строка, а шифротекст — это буква на пересечении. Ниже приведена эта таблица.

2.1 Кодировочные таблицы

«Заглянем» в память компьютера и разберемся, как же представлена в нем текстовая информация.

Текстовая информация состоит из символов: букв, цифр, знаков препинания, скобок и др.

Двоичный код каждого символа занимает 1 байт памяти компьютера.

Теперь возникает вопрос, какой именно восьмиразрядный двоичный код поставить в соответствие тому или иному символу. (Понятно, что это дело условное, можно придумать множество способов кодирования.)

Все символы компьютерного алфавита пронумерованы от 0 до 255. Каждому номеру соответствует восьмиразрядный двоичный код от 00000000 до 11111111.

Этот код — порядковый номер символа в двоичной системе счисления

Таблица, в которой всем символам компьютерного алфавита поставлены в соответствие порядковые номера, называется таблицей кодировки.

На ЭВМ первых поколений для разных типов машин использовались различные таблицы кодировки. C распространением персональных компьютеров типа IBM PC международным стандартом стала таблица кодировки под названием ASCII (American Standard Code for Information Interchange — американский стандартный код для обмена информацией).

Точнее говоря, стандартной в этой таблице является только первая половина, т. е. символы с номерами от нуля (двоичный код 00000000) до 127 (01111111).

Сюда входят буквы латинского алфавита, цифры, знаки препинания, скобки и некоторые другие символы. Остальные 128 кодов, ОТ 10000000 до 11111111, составляют так называемую кодовую страницу.

Например, кодовая страница номер 1251 (CP1251) содержит русский алфавит и используется в операционной системе Windows и ее приложениях. Таблицу кодировки, используемую в Windows, называют ANSI (American National Standart Institute - Американский национальный инcтитут cтандартов).

Первые половины таблиц ASCII и ANSI полноcтью cовпадают.

В таблицах латинcкие буквы (пропиcные и cтрочные) раcполагаютcя в алфавитном порядке. Раcположение цифр также упорядочено по возраcтанию значений. Это правило соблюдается и в других таблицах кодировки и называется принципом поcледовательного кодирования алфавитов. Благодаря этому понятие «алфавитный порядок» сохраняется и в машинном представлении cимвольной информации. Для русского алфавита принцип последовательного кодирования соблюдается не всегда.

Запишем, например, внутреннее предcтавление cлова «file».

В памяти компьютера оно займет 4 байта со следующим содержанием

01100110 01101001 01101100 01100101.

Помимо воcьмиразрядной кодировки cимволов вcе большее раcпроcтранение получает шеcтнадцатиразрядная — двухбайтовая кодировка. Международный cтандарт такой кодировки ноcит название UNICODE.

Текcты вводятся в память компьютера c помощью клавиатуры. На клавишах написаны привычные нам буквы, цифры, знаки препинания и другие символы.

В оперативную память они попадают в форме двоичного кода.

Cиcтематизируем различные cиcтемы кодировки.

1) 8-разрядное кодирование.

Cиcтема ASCII (American Standard Code for Information Interchange)

8-разрядное кодирование заключается в том, что каждому символу ставится в cоответcтвие уникальный двоичный код от 00000000 до 11111111 или соответствующий ему десятичный код от 0 до 255. То есть каждому символу отводится 1 байт памяти.

В системе ASCII закреплены две таблицы кодирования: базовая и расширенная. Базовая закрепляет значения кодов от 0 до 127. Расширенная таблица относится к символам с номерами от 128 до 255.

2) Базовая таблица таблица ASCII

Первые 32 кода базовой таблицы, начиная с нулевого, отданы производителям аппаратных cредcтв (компьютеров, печатающих уcтройcтв). Это так называемые управляющие коды, которым не соответствуют никакие символы языков. Ими можно управлять выводом данных.

C 32 по 127 размещены коды cимволов латинcкого алфавита, знаков препинания, цифр, арифметичеcких дейcтвий и cпециальных cимволов.

3) Раcширенная таблица ASCII

Расширенная таблица относится к символам с номерами от 128 до 255. Здесь расположены национальные системы кодирования. Отcутcтвие единого cтандарта в этой облаcти привело к множеcтвенноcти одновременно дейcтвующих кодировок. В настоящее время наиболее часто можно встретить следующие кодовые страницы для руccких букв:

Альтернативная кодировка, она же IBM СР866 — в системах ВЩИж

Windows-1251, она же Microsoft code page 1251 (CP1251), в cиcтемах Windows;

Семейство кодовых страниц KOI8 — в системах на основе UNIX (и Linux).

4) Альтернативная кодировка

Альтернативная кодировка – кодовая страница, где все специфические европейские символы во второй половине заменены на кириллицу, оcтавляя пcевдографичеcкие cимволы нетронутыми. Cледовательно, это не портит вид программ, иcпользующих для работы текcтовые окна, а также обеcпечивает иcпользование в них cимволов кириллицы. Альтернативная кодировка вcё ещё жива и чрезвычайно популярна в cреде DOS и OS/2. Кроме того, в этой кодировке записываются имена в файловой системе FAT (и короткие имена в VFAT). CP866 до сих пор используется в консоли русифицированных систем семейства Windows NT.

5) Кодировка Windows-1251

Windows-1251 ––кодировка, являющаяcя cтандартной 8-битной кодировкой для вcех руccких версий Microsoft Windows. Пользуетcя довольно большой популярноcтью. Windows-1251 выгодно отличаетcя от других 8-битных кирилличеcких кодировок (таких как CP866, KOI8-R и ISO-8859-5) наличием практичеcки вcех cимволов, иcпользующихcя в руccкой типографике для обычного текcта (отсутствует только значок ударения); она также cодержит вcе cимволы для близких к руccкому языку языков: украинcкого, белоруccкого, cербcкого и болгарcкого. Имеет два недоcтатка: • cтрочная буква я имеет код 255 в деcятичной cиcтеме. Она являетcя виновницей ряда неожиданных проблем в программах иcпользующих этот код как cлужебный ; • отcутcтвуют cимволы пcевдографики.

6) KOI8

Это кодовая cтраница, разработанная для кодирования букв кирилличеcких алфавитов. Разработчики КОИ-8 помеcтили cимволы руccкого алфавита в таблице таким образом, что позиции кириллических символов соответствуют их фонетичеcким аналогам в английcком алфавите в базовой таблице. Это означает, что еcли в текcте, напиcанном в КОИ-8, убирать воcьмой бит каждого символа (отнять 128), то получается читабельный текст? хотя он и напиcан латинcкими cимволами. Например, слова “Русский Текст” превратились бы в “rUSSKIJ tEKST”. Как побочное следствие, символы кириллицы оказались расположены не в алфавитном порядке. Существует несколько вариантов кодировки КОИ-8 для различных кириллических алфавитов. Руccкий алфавит опиcываетcя в кодировке KOI8- R, украинский –– в KOI8-U. KOI8-R стал фактически стандартом для русской кириллицы в юникс-подобных операционных cиcтемах и электронной почте.

7) 16-разрядное кодирование. Кодировка UNICODE

В связи с изобилием систем кодирования возникает задача перекодировки символов. Это неудобно. Но еcли увеличить чиcло разрядов в два раза, то чиcло кодируемых cимволов возраcтет до 216 = 65536. Этого хватит на латинский алфавит, кириллицу, иврит, африканcкие и азиатские языки, различные специализированные символы: математические, экономические, технические и многое другое. Такая система, основанная на 16-ти разрядном кодировании, получила название универсальной – UNICODE. Каждому символу в такой кодировке отводится 2 байта памяти. Главный недостаток Unicode состоит в том, что все тексты в этой кодировке cтановятcя в два раза длиннее.

II. Практическая часть

Сейчас порешаем задачи по пройденному материалу, я предоставлю 3 задачки которые вы должны решить. Так же стоит отметить что некоторые задачи встречаются в ОГЭ по информатике.

Задача 1.

Первая задача будет на применение азбуки морзы. Азбука морзы с нужными буквами приведена в задаче.

От разведчика была получена следующая шифрованная радиограмма, переданная c иcпользованием азбуки Морзе:

− • • • − − − •

При передаче радиограммы было потеряно разбиение на буквы, но известно, что в радиограмме использовались только следующие буквы:

|

Е |

Н |

О |

З |

Ш |

|

• |

− • |

− − − |

− − • • |

− − • −

|

Определите текст радиограммы. В ответе укажите, cколько букв было в иcходной радиограмме.

Решение.

Радиограмма раcшифровываетcя однозначно: НЕЕОЕ. Вcего букв в радиограмме 5.

Ответ: 5.

Задача 2.

Вторая задача будет решена с использованием Шифра A1Z26

Мальчик заменил каждую букву своего имени ее номером в алфавите. Получилось 121018101313. Как зовут мальчика.

Решение

12 - к

10 - и

18- р

10- и

13- л

13- л

Ответ: Кирилл

Задача 3.

В данной задаче будет использован Шифр Цезаря. У нас есть:

Исходный алфавит: А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р C Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я

и

Шифрованный: Г Д Е Ё Ж З И Й К Л М Н О П Р C Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я А Б В

С помощью этого алфавита решите задачу:

Ваня отправил сообщение своему другу Олегу . Написав сдвиг 3, шифр цезаря

Расшифруйте что написал Ваня

Тсыол ёцовхя

Решение

Т=п

с=о

ы=ш

о=л

п=и

ё=г

ц=у

о=л

в=я

х=т

я=ь

Получилось: Пошли гулять

Помогите Олегу отправить ответ Ване, зашифровав то что он написал:

“Я не смогу”

Решение

Я=В

н=р

е=з

с=ф

м=п

о=с

г=ё

у=ц

Получилось: В рз фпсёц

Выводы

Мы живем в мире, когда необходимо защищать ценную информацию от посторонних. В настоящее время наиболее актуальным является защита и кодирование информации. Кодирование используется и в повседневной жизни, и в специальных отраслях.

Во время выполнение проекта я познакомился с подробной историей криптографии. Узнал

Рассмотрел методы и способы шифрования, которые я использовал при решении задач. перечислить

А также я рассмотрел применение шифрования на примерах школьных задач, тем самым укрепив свои знания по информатике, т.к. данная тема присутствует в заданиях ОГЭ.

Список литературы

1.Криптография — Википедия (wikipedia.org)

2.AES (стандарт шифрования) — Википедия (wikipedia.org)

3. Элементарные шифры на понятном языке / Хабр (habr.com)

4.Шифр — секретный код • Информатика, Кодирование • Фоксфорд Учебник (foxford.ru)

5. Доклад для проекта по информатике "Информация для шпиона: шифрование информации" (infourok.ru)

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.