Тема: Создание VPN-подключения средствами операционной системы Windows

Цель: сформировать умения создания VPN-подключения средствами Windows ХР.

Задачи:

- формирование умений создания VPN-подключения средствами ОС Windows XP;

- формирование умений просмотра параметров VPN-подключения.

Оборудование: персональный компьютер, ОС Windows XP, Internet.

Вид работы: групповой

Время выполнения: 2 часа

Теоретический материал

Технология виртуальных частных сетей (VPN – Virtual Private Network) является одним из эффективных механизмов обеспечения информационной безопасности при передаче данных в распределенных вычислительных сетях. Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности: шифрования, экранирования и туннелирования.

Виртуальные частные сети являются комбинацией нескольких самостоятельных сервисов (механизмов) безопасности:

- шифрования- (с использованием инфраструктуры криптосистем) на выделенных шлюзах (шлюз обеспечивает обмен данными между вычислительными сетями, функционирующими по разным протоколам);

- экранирования (с использованием межсетевых экранов);

- туннелирования.

Сущность технологии VPN заключается в следующем.

На все компьютеры, имеющие выход в Интернет (вместо Интернета может быть и любая другая сеть общего пользования), устанавливается VPN-агенты, которые обрабатывают IP-пакеты, передаваемые по вычислительным сетям.

Перед отправкой IP-пакета VPN-агент выполняет следующие операции:

- анализируется IP-адрес получателя пакета, в зависимости от этого адреса выбирается алгоритм защиты данного пакета (VPN-агенты могут, поддерживать одновременно несколько алгоритмов шифрования и контроля целостности);

- вычисляется и добавляется в пакет его имитоприставка, обеспечивающая контроль целостности передаваемых данных;

- пакет шифруется (целиком, включая заголовок IP-пакета, содержащий служебную информацию);

- формируется новый заголовок пакета, где вместо адреса получателя указывается адрес его VPN-агента (эта процедура называется инкапсуляцией пакета).

В результате этого обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для внешней атаки информация, например, внутренние IP-адреса сети, в этом случае недоступна.

При получении IP-пакета выполняются обратные действия:

- из заголовка пакета извлекается информация о VPN-агенте отправителя пакета, если такой отправитель не входит в число разрешенных, то пакет отбрасывается;

- согласно настройкам выбираются криптографические алгоритмы и ключи, после чего пакет расшифровывается и проверяется его целостность (пакеты с нарушенной целостностью отбрасываются);

- после всех обратных преобразований пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN-агентов является незаметной для пользователей. Сложна только настройка VPN-агентов, которая может быть выполнена очень опытным пользователем.

Для передачи данных VPN-агенты создают виртуальные каналы между защищаемыми локальными сетями или компьютерами. Такой канал называется туннелем, а технология его создания называется туннелированием. Вся информация передается по туннелю в зашифрованном виде.

Существуют разные варианты классификации VPN. Наиболее часто используются следующие три признака классификации:

- рабочий уровень модели OSI;

- архитектура технического решения VPN;

- способ технической реализации VPN.

При проектировании VPN обычно рассматриваются две основные схемы:

- виртуальный защищенный канал между локальными сетями (канал «ЛВС-ЛВС»);

- виртуальный защищенный канал между узлом и локальной сетью (канал «клиент-ЛВС»).

Существует множество разновидностей виртуальных частных сетей. Их спектр варьируется от провайдерских сетей, позволяющих управлять обслуживанием клиентов непосредственно на их площадях, до корпоративных сетей VPN, разворачиваемых и управляемых самими компаниями. Принято выделять три основных вида виртуальных частных сетей:

- VPN с удаленным доступом (Remote Access VPN);

- внутрикорпоративные VPN (Intranet VPN);

- межкорпоративные VPN (Extranet VPN).

Вопросы для самопроверки:

1. В чем заключается сущность технологии виртуальных частых сетей?

2. Какие основные схемы рассматриваются при проектировании VPN?

3. Приведите классификацию сетей VPN.

4. Какие разновидности VPN-сетей Вам известны? Одну из разновидностей опишите.

Ход выполнения работы:

Задание 1. Создать VPN-подключение и выполнить его настройку.

Алгоритм выполнения задания 1:

I. Создание VPN-подключения

1. Откройте компонент Сетевые подключения.

2. Для этого выберите последовательно Пуск ® Панель управления ® Сетевые подключения.

3. Выберите пункт Создание нового подключения и нажмите кнопку Далее.

4. В зависимости от операционной системы выполните следующие действия:

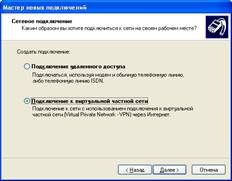

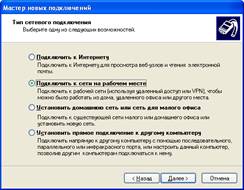

- для Windows ХР – в открывшемся окне выберите пункт Подключить к сети на рабочем месте (рис. 38, только для ХР) и нажмите Далее. После этого выберите Подключение к виртуальной частной сети (рис. 39) и нажмите Далее.

- для Windows 2000 – в открывшемся окне выберите пункт Подключение к виртуальной частной сети через Интернет и нажмите Далее.

Рис. 41. Мастер подключений

5. Введите имя подключения и перейдите к следующему шагу командой Далее.

6. Если перед установкой «туннельного доступа» требуется подключение к провайдеру услуг Интернета, то выберите Набрать номер для следующего предварительного подключения и, выбрав нужное подключение, нажмите Далее. В противном случае, выберите Не набирать номер для предварительного подключения и нажмите Далее.

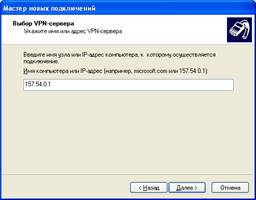

7. Введите имя узла (сети) или его IP-адрес, к которому идет подключение (рис. 40).

Рис. 42. Мастер новых подключений

8. Завершите работу Мастера сетевых подключений.

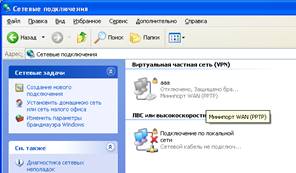

9. В результате в папке Сетевые подключения появится новое подключение (рис. 41).

10. Для настройки параметров подключения выделите подключение VPN и вызовите его свойства из контекстного меню.

Рис. 43. Сетевые подключения

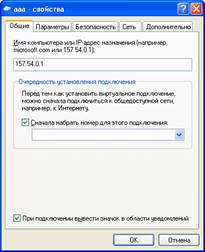

11. Рассмотрите все имеющиеся параметры VPN-подключения (рис. 42) и при необходимости воспользуйтесь соответствующими разделами справки.

Рис. 44. Свойства

Задания для самостоятельной работы:

Создайте VPN-подключение к узлу с адресом 122.122.122.122 и зафиксируйте окно его свойств (Print Screen) на закладке Общие (как показано на рис. 46) в качестве отчета.

Контрольные вопросы:

1. Какие механизмы безопасности используются при реализации VPN-подключения?

2. Что такое «туннель» и в чем состоит принцип «туннелирования»?

3. В чем заключаются защитные функции виртуальных частных сетей?

4. Почему при использовании технологии VPN IP-адреса внутренней сети недоступны внешней сети?

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.