Учебно-методическое пособие по выполнению задания модуля (Демонстрационного экзамена) Тема:

ДЕПАРТАМЕНТ ОБРАЗОВАНИЯ И НАУКИ ГОРОДА МОСКВЫ

Государственное бюджетное профессиональное образовательное учреждение

города Москвы

«Политехнический техникум № 47 имени В.Г. Федорова»

(ГБПОУ ПТ № 47)

|

|

Учебно-методическое пособие

по выполнению задания модуля

(Демонстрационного экзамена)

Тема: Участие в проектировании сетевой инфраструктуры

Москва, 2023

Выполнение задания

Модуль 1 Участие в проектировании сетевой инфраструктуры

Вариант 1-0 (публичный)

Виртуальные машины и коммутация

Необходим контроль создания и базовую настройку виртуальных машин.

- На основе предоставленных ВМ или шаблонов ВМ создайте отсутствующие виртуальные машины в соответствии со схемой.

- Характеристики ВМ устанавливаются в соответствии с Таблицей 1;

- Коммутация (такая нереализованная) выполняется в соответствии со схемой сети.

- Имена хостов в созданных ВМ должны быть установлены в соответствии со схемой.

- Адресация должна быть реализована в соответствии с Таблицей 1;

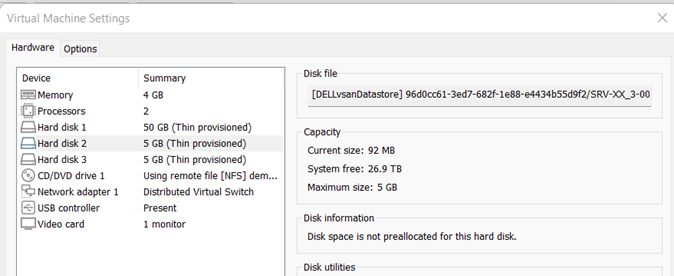

- Обеспечьте ВМ отдельными дисками, если таковое необходимо в соответствии с Таб. 1;

Таблица 1. Характеристики ВМ

|

Имя ВМ |

ОС |

ОЗУ |

Процессор |

IP |

Кроме того |

|

RТR-L |

Дебиан 11/КСО |

2 ГБ |

2/4 |

4.4.4.100/24 192.168.100.254/24 |

|

|

RTR-R |

Дебиан 11/КСО |

2 ГБ |

2/4 |

5.5.5.100/24 172.16.100.254/24 |

|

|

SRV |

Дебиан 11/ Win Server 2019 |

2 ГБ/4 ГБ |

2/4 |

192.168.100.200/24 |

Доп диски 2 шт по 5 Гб |

|

WEB-L |

Дебиан 11 |

2 ГБ |

2 |

192.168.100.100/24 |

|

|

WЕB-R |

Дебиан 11 |

2 ГБ |

2 |

172.16.100.100/24 |

|

|

Интернет-провайдер |

Дебиан 11 |

2 ГБ |

2 |

4.4.4.1/24 5.5.5.1/24 3.3.3.1/24 |

|

|

CLI |

Windows 10 |

4ГБ |

4 |

3.3.3.10/24 |

|

1. На основе предоставленных ВМ или шаблонов ВМ создайте отсутствующие виртуальные машины в соответствии со схемой.

Убедитесь, что все ВМ действительно в отношении со схемой

2. Имена хостов в созданных ВМ должны быть установлены в соответствии со схемой.

РТР-Л

РТР-Л

en

conf t

hostname RTR-L

do wr

РТР-Р

en

conf t

hostname RTR-R

do wr

СРВ

Rename-Computer -NewName SRV

ВЕБ-Л

hostnamectl set-hostname WEB-L

ВЕБ-Р

hostnamectl set-hostname WEB-R

Интернет-провайдер

hostnamectl set-hostname ISP

CLI

Rename-Computer -NewName CLI

3. Адресация должна быть выполнена в соответствии с Таблицей 1;

РТР-Л

int gi 1

ip address 4.4.4.100 255.255.255.0

no sh

int gi 2

ip address 192.168.100.254 255.255.255.0

no sh

end

wr

РТР-Р

int gi 1

ip address 5.5.5.100 255.255.255.0

no sh

int gi 2

ip address 172.16.100.254 255.255.255.0

no sh

end

wr

СРВ

$GetIndex = Get-NetAdapter

New-NetIPAddress -InterfaceIndex $GetIndex.ifIndex -IPAddress 192.168.100.200 -PrefixLength 24 -DefaultGateway 192.168.100.254

Set-DnsClientServerAddress -InterfaceIndex $GetIndex.ifIndex -ServerAddresses ("192.168.100.200","4.4.4.1")

Set-NetFirewallRule -DisplayGroup "File And Printer Sharing" -Enabled True -Profile Any

ВЕБ-Л

apt-cdrom add

apt install -y network-manager

nmcli connection show

nmcli connection modify Wired\ connection\ 1 conn.autoconnect yes conn.interface-name ens192 ipv4.method manual ipv4.addresses '192.168.100.100/24' ipv4.dns 192.168.100.200 ipv4.gateway 192.168.100.254

ВЕБ-Р

apt-cdrom add

apt install -y network-manager

nmcli connection show

nmcli connection modify Wired\ connection\ 1 conn.autoconnect yes conn.interface-name ens192 ipv4.method manual ipv4.addresses '172.16.100.100/24' ipv4.dns 192.168.100.200 ipv4.gateway 172.16.100.254

Интернет-провайдер

apt-cdrom add

apt install -y network-manager bind9 chrony

nmcli connection show

nmcli connection modify Wired\ connection\ 1 conn.autoconnect yes conn.interface-name ens192 ipv4.method manual ipv4.addresses '3.3.3.1/24'

nmcli connection modify Wired\ connection\ 2 conn.autoconnect yes conn.interface-name ens224 ipv4.method manual ipv4.addresses '4.4.4.1/24'

nmcli connection modify Wired\ connection\ 3 conn.autoconnect yes conn.interface-name ens256 ipv4.method manual ipv4.addresses '5.5.5.1/24'

CLI

$GetIndex = Get-NetAdapter

New-NetIPAddress -InterfaceIndex $GetIndex.ifIndex -IPAddress 3.3.3.10 -PrefixLength 24 -DefaultGateway 3.3.3.1

Set-DnsClientServerAddress -InterfaceIndex $GetIndex.ifIndex -ServerAddresses ("3.3.3.1")

4. Обеспечьте ВМ дополнительными дисками, если это необходимо в соответствии с Таблицей 1

Сетевая связность.

В рамках данного проекта требуется следующая сетевая связь между приложениями для регионов, а также следующий выход ВМ в имитируемую сеть «Интернет»

- Сети, подключенные к интернет-провайдерам, независимые:

o Запрещено прямое попадание трафика из внутренних сетей во внешние и наоборот;

- Платформы контроля трафика, установленные на границах регионов, должны осуществлять трансляцию трафика, идущего из внутренних сетей во внешние сети стенда и в сети Интернет.

o Трансляция исходящих адресов осуществляется в адресной платформе, расположенной во внешней сети.

- Платформа должна быть настроена защищенным туннелем, а затем начать взаимодействие между регионами с применением адресов.

o Трафик, проходящий по запросу туннелю, должен быть защищен:

§ Платформа ISP не должна обладать свойствами содержимого пакетов, идущего из внутренней сети в окружающую среду.

o Туннель должен обеспечивать защищенное взаимодействие между платформами управления трафиком по их внутренним адресам.

§ Взаимодействие по адресным адресам происходит без применения транзакций и блокировок

o Трафик, идущий по туннелю между регионами по внутренним адресам, не должен транслироваться.

- Платформа управления трафиком RTR-L осуществляет контроль входящего трафика согласно предписаниям:

o Разрешаются подключения к портам DNS, HTTP и HTTPS для всех клиентов;

§ Порты необходимы для работы настраиваемых служб

o Разрешается работа по выбору протокола защищенной связи;

§ Разрешение портов должно быть выполнено по рецепту «необходимо и достаточно»

o Разрешается работа протоколов ICMP;

o Разрешается работа протокола SSH;

o Прочие подключения запрещены;

o Для использования в платформе со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Платформа управления трафиком RTR-R осуществляет контроль за движением транспорта согласно предписаниям:

o Разрешаются подключения к портам HTTP и HTTPS для всех клиентов;

§ Порты необходимы для работы настраиваемых служб

o Разрешается работа по выбору протокола защищенной связи;

§ Разрешение портов должно быть выполнено по необходимости и достаточно”

o Разрешается работа протоколов ICMP;

o Разрешается работа протокола SSH;

o Прочие подключения запрещены;

o Для использования в платформе со стороны хостов, находящихся внутри регионов, ограничений быть не должно;

- Обеспечьте действие службы SSH региона Left и Right:

o Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-L на порт 2222 должны быть перенаправлены на ВМ Web-L;

o Подключения со стороны внешних сетей по протоколу к платформе управления трафиком RTR-R на порт 2244 должны быть перенаправлены на ВМ Web-R;

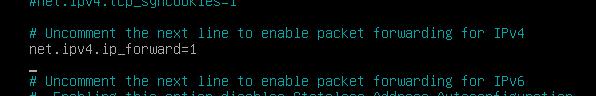

1. Сети, подключенные к интернет-провайдерам, федеральная земля:

Интернет-провайдер вперед

nano /etc/sysctl.conf

net.ipv4.ip_forward=1

sysctl -p

РТР-Л Гитв

ip route 0.0.0.0 0.0.0.0 4.4.4.1

РТР-Р гитв

ip route 0.0.0.0 0.0.0.0 5.5.5.1

2. Платформы контроля трафика, установленные на границах регионов, должны осуществлять трансляцию трафика, идущего из внутренних сетей во внешние сети стенда и в сети Интернет.

РТР-Л НАТ

на внутр. интерфейс - ip nat внутри

на внешн. интерфейс - ip nat снаружи

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 192.168.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

РТР-Р НАТ

int gi 1

ip nat outside

!

int gi 2

ip nat inside

!

access-list 1 permit 172.16.100.0 0.0.0.255

ip nat inside source list 1 interface Gi1 overload

3. Между регионами должен быть установлен защищенный туннель, раскрыта возможность взаимодействия между регионами с использованием направленных адресов.

РТР-Л ГРЭ

interface Tunne 1

ip address 172.16.1.1 255.255.255.0

tunnel mode gre ip

tunnel source 4.4.4.100

tunnel destination 5.5.5.100

router eigrp 6500

network 192.168.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

РТР-Р

interface Tunne 1

ip address 172.16.1.2 255.255.255.0

tunnel mode gre ip

tunnel source 5.5.5.100

tunnel destination 4.4.4.100

router eigrp 6500

network 172.16.100.0 0.0.0.255

network 172.16.1.0 0.0.0.255

РТР-Л

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 5.5.5.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

РТР-Р

conf t

crypto isakmp policy 1

encr aes

authentication pre-share

hash sha256

group 14

!

crypto isakmp key TheSecretMustBeAtLeast13bytes address 4.4.4.100

crypto isakmp nat keepalive 5

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

mode tunnel

!

crypto ipsec profile VTI

set transform-set TSET

interface Tunnel1

tunnel mode ipsec ipv4

tunnel protection ipsec profile VTI

4. Платформа управления дорожным движением RTR-L осуществляет контроль за дорожным движением согласно предписаниям:

РТР-Л ACL

ip access-list extended Lnew

permit tcp any any established

permit udp host 4.4.4.100 eq 53 any

permit udp host 5.5.5.1 eq 123 any

permit tcp any host 4.4.4.100 eq 80

permit tcp any host 4.4.4.100 eq 443

permit tcp any host 4.4.4.100 eq 2222

permit udp host 5.5.5.100 host 4.4.4.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Lnew in

5. Платформа управления дорожным движением RTR-R осуществляет контроль за дорожным движением согласно предписаниям:

РТР-Р ACL

ip access-list extended Rnew

permit tcp any any established

permit tcp any host 5.5.5.100 eq 80

permit tcp any host 5.5.5.100 eq 443

permit tcp any host 5.5.5.100 eq 2244

permit udp host 4.4.4.100 host 5.5.5.100 eq 500

permit esp any any

permit icmp any any

int gi 1

ip access-group Rnew in

6. Обеспечьте заражению службой SSH региона Слева:

РТР-Л СШ

ip nat inside source static tcp 192.168.100.100 22 4.4.4.100 2222

РТР-Р СШ

ip nat inside source static tcp 172.16.100.100 22 5.5.5.100 2244

SSH ВЕБ-L

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

SSH ВЕБ-Р

apt-cdrom add

apt install -y openssh-server ssh

systemctl start sshd

systemctl enable ssh

Скачано с www.znanio.ru

© ООО «Знанио»

С вами с 2009 года.

![]()