Блочное шифрование обладает следующими недостатками.

· одиночная ошибка в шифрованном тексте вызывает искажение при дешифрации примерно половины исходного текста, что требует дополнительного применения мощных кодов исправляющих ошибки.

· Из двух одинаковых блоков исходного текста получаются одинаковые блоки шифрованного.

Эти недостатки устраняются при поточном (потоковом) шифровании.

![]()

![]() Исходный текст (поток)€Å Å€Расшифрованный поток

Исходный текст (поток)€Å Å€Расшифрованный поток

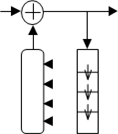

В отличие от блочных шифров, здесь каждый символ (бит) исходного потока данных шифруется, передается и дешифруется независимо от других символов. Другими словами, шифрующее преобразование меняется от одного элемента исходного потока к другому, а в блочных шифрах шифрующее преобразование для всех блоков неизменно.

Достоинство потокового шифра — высокая скорость шифрования/дешифрования, соизмеримая со скоростью поступления исходных данных. Следовательно, имеется возможность работать в реальном времени.

Если генератор ключевой последовательности — это каждый раз уникальная случайная гамма, то получаем схему Вернама.

Однако практическая реализация «сверхдлинных» ключевых последовательностей и их хранение затруднительно и неудобно. Хотя схема Вернама теоретически не вскрываема, более удобными оказались псевдослучайные последовательности (ПСП), формируемые

генераторами ПСП аппаратно или программно. Секретным ключом являются структура генератора ПСП и его начальное слово.

По соотношению периода ПСП с длиной исходного текста различают системы шифрования:

· с «бесконечной» ПСП: ТПСП > Lисх.текста

· с конечной ПСП: ТПСП = Lисх.текста (режим бегущего кода)

![]()

![]() Исходный потокÅ

Исходный потокÅ® Å®Расшифрованный поток получателя

система потокового шифрования требует синхронизации генераторов ПСП отправителя и получателя как друг с другом, так и с потоком шифрограммы. Вставка или выпадение одного двоичного символа в шифрограмме приводит к неправильному расшифрованию остальных символов из-за потери синхронизации.

Этот недостаток устраняется в самосинхронизирующихся поточных системах шифрования, в которых восстановление режима самосинхронизации происходит автоматически через некоторое количество бит шифрограммы.

Алгоритм поточного (потокового) шифрования/дешифрования:

yi = xi E fi(z) — шифрование

xi = yi E fi(z) — дешифрование

где fi(z) — i-ый символ ПСП вырабатываемый генератором ПСП с функцией обратной связи f и начальным словом z.

Синхронные поточные шифры По методам построения ПСП

![]()

![]()

![]() Метод функциональных отображений

Метод комбинирования на регистрах сдвига

Метод функциональных отображений

Метод комбинирования на регистрах сдвига

![]() Способы технической реализации С линейной обратной связью

Способы технической реализации С линейной обратной связью

![]() С внутренней нелинейной логикой С

внешней нелинейной логикой

С внутренней нелинейной логикой С

внешней нелинейной логикой

Пример формирования ПСП двухступенчатым функциональным отображением. GF(2m) GF(2k) GF(2) = {0, 1}

|

1 0000 |

|

1 00 |

|

0 |

|

2 0001 |

|

2 01 |

|

1 |

|

3 0010 |

f |

3 10 |

g |

1 |

|

4 0011 |

|

4 11 |

|

0 |

![]() =2m

=2m

M = 4 k = 2 ПСП с периодом 2m

Символы (биты) исходного потока шифруются с учетом n предшествующих символов, которые принимают участи в формировании ПСП.

Секретный ключ здесь – функция обратной связи генератора ПСП. Алгоритмы шифрования/дешифрования:

yi = xi E Fz(yi–1, yi–2, …, yi–n) – шифрование

)

= E Fz yi yi ,K , yi -n ) – дешифрование xi.

Пример системы на регистрах сдвига с обратной связью:

xi yi

xi yi

)

![]()

![]() xi i

xi i

OC RG

RG OC

Применяется в высокоскоростных линиях связи (шифры SEC-15, SEC-17 – 256…2304

кбит/с, ключ состоит из 72-х шестнадцатеричных цифр).

В устройстве потокового шифрования CSD507 используется 31-разрядный регистр сдвига, в CDE-100 – 2 регистра сдвига.

«Современные» государственные стандарты: РФ – ГОСТ28147-89, США – DES.

Используют комбинирование поточного и блокового шифрования.

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.