Министерство образования Московской области

Государственное образовательное учреждение высшего образования

Московской области

«Государственный гуманитарно-технологический университет»

(ГГТУ)

|

СОГЛАСОВАНО* Руководитель организации заказчика ____________________ И.О. Фамилия (подпись) "____ "_________ 2020 г.

|

УТВЕРЖДАЮ Руководитель организации ____________________ И.О. Фамилия (подпись) "____ "_________ 2020 г.

|

ПРОГРАММА

ПОВЫШЕНИЯ КВАЛИФИКАЦИИ

«АРХИТЕКТОР ИНФОРМАЦИОННЫХ СИСТЕМ И СЕТЕЙ»

(наименование программы)

Орехово-Зуево, 2020

1. Цель реализации программы

Целью программы является личностно-ориентированное профессиональное развитие специалистов по направлению 06.026 Системный администратор информационно-коммуникационных систем; формирование инициативности, самостоятельности, профессиональной мобильности и других профессионально значимых и личных качеств; изучение современной методики обучения новым информационным технологиям, для полноценного осуществления своей профессиональной деятельности.

2. Требования к результатам обучения

Планируемые результаты обучения

В результате освоения программы, обучающиеся должны знать:

· Среды передачи данных;

· Типы и технические характеристики кабелей связи;

· Составляющие волоконно-оптических линий передачи;

· Типы коннекторов телекоммуникационных кабелей;

· Подсистемы и элементы СКС;

· Стандарты создания телекоммуникаций служебных и производственных зданий;

· Планирование кабельных систем зданий;

· Методика построения системы телекоммуникаций служебных и производственных зданий;

· Стандарты на помещения, в которых устанавливается СКС и телекоммуникационное оборудование;

· Стандарты администрирования телекоммуникационной инфраструктуры в служебных и производственных зданиях;

· Стандарты на инфраструктуру телекоммуникационной системы заземления и выравнивания потенциалов в служебных и производственных зданиях;

· Английский язык на уровне чтения технической документации в области информационных и компьютерных технологий;

· Требования охраны труда при работе с аппаратными, программно-аппаратными и программными средствами администрируемой инфокоммуникационной системы.

В результате освоения программы, обучающиеся должны уметь:

· Вести нормативно-техническую документацию по СКС;

· Пользоваться нормативно-технической документацией в области инфокоммуникационных технологий;

· Организовывать инвентаризацию технических средств;

· Фиксировать в журнале инвентарный номер устройства и месторасположение установленного устройства;

· Маркировать элементы СКС.

В результате освоения программы, обучающиеся должны получить навыки и (или) приобрести опыт деятельности:

· Обозначение всех элементов, составляющих кабельную подсистему инфокоммуникационной системы;

· Учет всех элементов, составляющих кабельную подсистему инфокоммуникационной системы;

· Учет всех элементов трасс прокладки телекоммуникационных кабелей;

· Обозначение телекоммуникационных и других помещений, в которых монтируются составляющие инфокоммуникационной системы;

· Учет телекоммуникационных и других помещений, в которых монтируются составляющие инфокоммуникационной системы;

· Документирование изменений в администрируемой кабельной системе;

Взаимодействие с внешней организацией, монтирующей оптические кабели.

3. Содержание программы

Учебный план

программы повышения

квалификации

«Архитектор информационных систем и сетей»

Категория слушателей - Уровень квалификации 4, 06.026 Системный администратор информационно-коммуникационных систем

Срок обучения - 72 час.

Форма обучения - Очная

|

№ п/п |

Наименование разделов |

Всего, час. |

В том числе |

|

|

лекции |

практич. и лаборат. занятия |

|||

|

1 |

Базовый этап моделирования в Autodesk Fusion 360 |

18 |

10 |

8 |

|

2 |

Дополнительный этап моделирования в Autodesk Fusion 360 |

28 |

х |

28 |

|

3 |

Мини-проект моделирования детали (устройства) |

20 |

х |

20 |

|

Итоговая аттестация |

8 |

Демонстрационный экзамен |

||

Учебно-тематический

план

программы

повышения квалификации

«Архитектор информационных систем и

сетей»

|

№ п/п |

Наименование разделов и тем |

Всего, час. |

В том числе |

|

|

лекции |

практич. и лаборат. занятия |

|||

|

1 |

2 |

3 |

4 |

5 |

|

1 |

Архитектура и принципы работы основных логических блоков системы |

26 |

12 |

14 |

|

1.1 |

Классы вычислительных машин |

4 |

2 |

2 |

|

1.2 |

Логические основы ЭВМ, элементы и узлы |

4 |

2 |

2 |

|

1.3 |

Принципы организации ЭВМ |

4 |

2 |

2 |

|

1.4 |

Классификация и типовая структура микропроцессоров |

4 |

2 |

2 |

|

1.5 |

Компоненты системного блока |

4 |

2 |

2 |

|

1.6 |

Запоминающие устройства ЭВМ |

6 |

2 |

4 |

|

2 |

Организация, принципы построения и функционирования компьютерных сетей |

26 |

8 |

16 |

|

2.1 |

Введение в сетевые технологии |

6 |

2 |

4 |

|

2.2 |

Принципы маршрутизации и коммутации |

6 |

2 |

4 |

|

2.3 |

Маршрутизация и коммутация. Масштабирование сетей |

6 |

2 |

4 |

|

2.4 |

Соединение сетей |

8 |

2 |

6 |

|

3 |

Практическое обучение (практика) |

20 |

х |

20 |

|

3.1 |

Отработка полученных знаний на практике |

20 |

х |

20 |

Учебная

программа

повышения

квалификации

«Архитектор информационных систем и сетей»

Раздел 1. Архитектура и принципы работы основных логических блоков системы

Тема 1.1 Классы вычислительных машин (2 час.)

Теоретические знания:

· понятия аппаратных средств ЭВМ, архитектуры аппаратных средств;

· история развития вычислительных устройств и приборов;

· классификация ЭВМ: по принципу действия, по поколения, назначению, по размерам и функциональным возможностям.

Практические навыки:

· умение анализировать конфигурации вычислительной машины.

·

Результаты

освоения темы:

изучение основ

вычислительных машин.

Тема 1.2 Логические основы ЭВМ, элементы и узлы (2 час.)

Теоретические знания:

· базовые логические операции и схемы, таблицы истинности;

· схемные логические элементы, принципы работы, таблица истинности, логические выражения, схема.

Практические навыки:

· умение составления базовых логических схем, расчета таблиц истинности;

· умение составления и расчета логических выражений.

Результаты освоения темы:

· изучение логических основ, элементов и узлов ЭВМ.

Тема 1.3 Принципы организации ЭВМ (2 час.)

Теоретические знания:

· базовые представления об архитектуре ЭВМ, принципы (архитектура) фон Неймана;

· простейшие типы архитектур. Принцип открытой архитектуры. Магистрально-модульный принцип организации ЭВМ.

· классификация параллельных компьютеров. Классификация архитектур вычислительных систем.

Практические навыки:

· умение расчетов по принципу «Машины Тьютрига»;

· умение построения открытой архитектуры и магистрально-модульного принципа ЭВМ.

Результаты освоения темы:

· изучение принципов организации ЭВМ.

Тема 1.4 Классификация и типовая структура микропроцессоров (2 час.)

Теоретические знания:

· системы команд процессора, регистры процессора, параллелизм вычислений.

· конвейеризация вычислений, суперскаляризация. матричные и векторные процессоры, динамическое исполнение;

· технология Hyper-Threading, режимы работы процессора.

Практические навыки:

· умение написания систем команд процессора.

Результаты освоения темы:

· изучение технологий повышения производительности процессоров.

Тема 1.5 Компоненты системного блока (2 час.)

Теоретические знания:

· системные платы, виды, характеристики, форм-факторы, типы интерфейсов, принцип организации интерфейсов, корпуса ПК, виды, характеристики, форм-факторы;

· блоки питания, виды, характеристики, форм-факторы, основные шины расширения, принцип построения шин, характеристики, параметры, прерывания, драйверы, спецификация P&P.

Практические навыки:

· умение установки конфигурации системы при помощи утилиты CMOS Setup;

· умение тестирования компонентов системной платы диагностическими программами.

Результаты освоения темы:

· изучение и понимание составных элементов системного блока.

Тема 1.6 Запоминающие устройства ЭВМ (2 час.)

Теоретические знания:

· виды памяти в технических средствах информатизации;

· принципы хранения информации, накопители на жестких магнитных дисках, приводыCD, DVD-R, BD;

· разновидности Flash памяти и принцип хранения данных, накопители Flash-память с USB интерфейсом.

Практические навыки:

· умение форматирования магнитных дисков, работы с программным обеспечением по обслуживанию жестких магнитных дисков;

· умение осуществлять запись информации на оптические носители.

Результаты освоения темы:

· понимание структуры запоминающих устройств различного типа.

Перечень практических занятий

|

Номер темы |

Наименование практического занятия |

|

Тема 1.1 |

Классы вычислительных машин (2 час.) |

|

Тема 1.2 |

Логические основы ЭВМ, элементы и узлы (2 час.) |

|

Тема 1.3 |

Принципы организации ЭВМ (2 час.) |

|

Тема 1.4 |

Классификация и типовая структура микропроцессоров (2 час.) |

|

Тема 1.5 |

Компоненты системного блока (2 час.) |

|

Тема 1.6 |

Запоминающие устройства ЭВМ (4 час.) |

Раздел 2 Дополнительный этап моделирования в Autodesk Fusion 360

Тема 2.1 Введение в сетевые технологии (2 час.)

Теоретические знания:

· общие принципы построения сетей, сетевых топологий, многослойной модели OSI, требований к компьютерным сетям.

Практические навыки:

· умение настраивать базовую локально-вычислительную сеть.

Результаты освоения темы:

· получение навыков в установке и настройке сетевых протоколов и сетевого оборудования в соответствии с конкретной задачей.

Тема 2.2 Принципы маршрутизации и коммутации (2 час.)

Теоретические знания:

· архитектуру протоколов, стандартизации сетей, этапов проектирования сетевой инфраструктуры.

Практические навыки:

· уметь проектировать архитектуру локальной сети в соответствии с поставленной задачей.

Результаты освоения темы:

· получение навыков в выборе технологии, инструментальных средств при организации процесса исследования объектов сетевой инфраструктуры.

Тема 2.3 Маршрутизация и коммутация. Масштабирование сетей (2 час.)

Теоретические знания:

· базовые протоколы и технологии локальных сетей;

· принципы построения высокоскоростных локальных сетей.

Практические навыки:

· уметь проектировать локальную сеть, выбирать сетевые топологии.

Результаты освоения темы:

· получение навыков в обеспечении безопасного хранения и передачи информации в локальной сети.

Тема 2.4 Соединение сетей (2 час.)

Теоретические знания:

· стандарты кабелей, основные виды коммуникационных устройств, терминов, понятий, стандартов и типовых элементов структурированной кабельной системы.

Практические навыки:

· уметь использовать многофункциональные приборы мониторинга, программно-аппаратные средства технического контроля локальной сети.

Результаты освоения темы:

· получение навыков в использовании специального программного обеспечения для моделирования, проектирования и тестирования компьютерных сетей.

Перечень практических занятий

|

Номер темы |

Наименование практического занятия |

|

Тема 2.1 |

Введение в сетевые технологии (4час.) |

|

Тема 2.2 |

Принципы маршрутизации и коммутации (4час.) |

|

Тема 2.3 |

Маршрутизация и коммутация. Масштабирование сетей (4час.) |

|

Тема 2.4 |

Соединение сетей (6час.) |

Раздел 3 Практическое обучение (практика)

Перечень практических занятий

|

Номер темы |

Наименование практического занятия |

|

3.1 |

Отработка полученных знаний на практике |

4. Материально-технические условия реализации программы

|

Наименование специализированных аудиторий, кабинетов, лабораторий |

Вид занятий |

Наименование оборудования, программного обеспечения |

|

1 |

2 |

3 |

|

Лаборатория Компьютерный класс |

лабораторные работы комбинированные занятия |

Персональный компьютер (процессор Intel core i5, 8 Гб оперативной памяти) с двумя мониторами 23’’. Многофункциональное устройство. Установленное программное обеспечение: Windows, Microsoft Office, Lazarus, Android Studio, Visual C++ 2017 Express, Python, Adobe AIR SDK, NetBeans IDE, Autodesk Fusion 360, Autodesk AutoCad. Cisco Packet Tracer. Доступ в интернет Мультимедийное оборудование для презентаций |

5. Учебно-методическое обеспечение программы

Учебно-методические материалы и материалами для проведения промежуточной и итоговой аттестации обучающихся, утвержденными профессиональной образовательной организации (прилагаются).

Основная литература:

1. Сенкевич А.В. Архитектура аппаратных средств: учебник для студ. учреждений СПО /А.В. Сенкевич .- М.: ИЦ «Академия», 2018.- 240 с.

2. Новожилов Е.О. Компьютерные сети: учеб. пособие для СПО /Е.О. Новожилов, О.П. Новожилов. - М.: ИЦ. Академия, 2013 – 304 с.

3. Костров Б.В. Сети и системы передачи информации: учеб. для студ. СПО/Б.В. Костров В.Н. Ручкин. - М.: .: ИЦ. Академия, 2019 – 256 с.

Дополнительная литература:

1. Калабеков Б.А. Цифровые устройства и микропроцессорные системы.- М., 2018.

2. Мышляева И.М. Цифровая схемотехника: учебник для студентов СПО. – М., 2018

Электронными учебными материалами:

1. Н.В. Максимов, И.И. Попов. Компьютерные сети [Электронный ресурс]: учеб. Пособие -М.: ФОРУМ: ИНФРА-М 2017.

6. Оценка качества освоения программы

Повышение квалификации завершается итоговой аттестацией в форме демонстрационного экзамена по компетенции №39 «Сетевое и системное администрирование». Время выполнения задания – 8 часов.

Демонстрационный экзамен включает в себя практическую квалификационную работу и проверку теоретических знаний.

К проведению демонстрационного экзамена привлекаются независимые эксперты Worldskills Russia.

Промежуточная аттестация и проверка теоретических знаний при проведении демонстрационного экзамена проводятся с использованием материалов, утверждаемых руководителем профессиональной образовательной организации.

Демонстрационный экзамен проводится для определения соответствия полученных знаний, умений и навыков по программе повышения квалификации и установления на этой основе лицам, прошедшим профессиональное обучение, уровня квалификации по соответствующим профессии рабочих.

Демонстрационный экзамен независимо от вида профессионального обучения включает в себя практическую квалификационную работу и проверку теоретических знаний в пределах квалификационных требований, указанных в квалификационных справочниках, и (или) профессиональных стандартов по соответствующим профессиям рабочих, должностям служащих.

На экзамене используется комплект оценочной документации (КОД) № 1.2. компетенции №39 «Сетевое и системное администрирование». Подробную документацию можно посмотреть на сайте https://worldskills.ru/nashi-proektyi/demonstraczionnyij-ekzamen/demonstraczionnyij-ekzamen-2020/demonstraczionnyij-ekzamen-2020

В случае успешного прохождения слушателем квалификационных испытаний ему по решению аттестационной комиссии присваивается соответствующая квалификация и

принимается решение о выдаче ему свидетельства о профессии рабочего, должности служащего.

Индивидуальный учет результатов освоения обучающимися образовательных программ, а также хранение в архивах информации об этих результатах, осуществляются образовательной организацией на бумажных и (или) электронных носителях.

К итоговой аттестации допускаются лица, выполнившие требования, предусмотренные программой и успешно прошедшие все промежуточные аттестационные испытания, предусмотренные программой.

7. Составители программы

____________________ (Морозов Алексей Константинович, преподаватель специальных дисциплин высшей категории)

Приложение 1

Задание для демонстрационного экзамена по стандартам Ворлдскиллс Россия по компетенции «Сетевое и системное администрирование» (образец)

МОДУЛИ ЗАДАНИЯ И НЕОБХОДИМОЕ ВРЕМЯ

Модули и время сведены в таблице 1

Таблица 1.

|

№ п/п |

Наименование модуля |

Максимальный балл |

Время на выполнение |

|

1 |

Модуль 1. Базовая настройка Windows |

25 |

3 |

|

2 |

Модуль 2. Базовые сетевые технологии |

3 |

|

|

|

Проверка модулей |

|

2 |

Модули с описанием работ

Модуль 1: Базовая настройка Windows

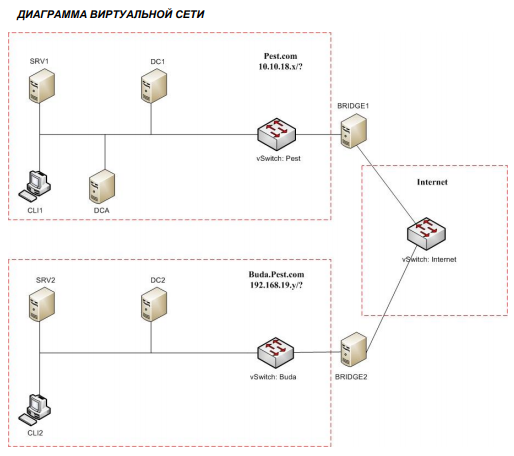

Настройка DC1

Базовая настройка

- переименуйте компьютер в DC1;

- перед установкой сетевых настроек решите задачу: вам дано адресное пространство следующего вида – «10.10.18.х/?». Длину маски рассчитайте исходя из того, чтобы в каждой образовавшейся подсети можно было разместить ровно 14 клиентов. Для адресации в домене Pest.com используйте третью по счету подсеть; в качестве адреса DC1 используйте первый возможный адрес из этой подсети; - обеспечьте работоспособность протокола ICMP (для использования команды ping).

Active Directory

- сделайте сервер контроллером домена Pest.com.

DHCP

- настройте протокол DHCP для автоконфигурации клиентов

– в качестве диапазона выдаваемых адресов используйте все не занятые серверами адреса в подсети;

- настройте failover: mode – Load balancer, partner server

– SRV1, state switchover – 10 min;

- настройте дополнительные свойства области (адреса DNS-серверов и основного шлюза).

DNS

- настройте необходимые зоны прямого и обратного просмотра;

- создайте вручную все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов.

GPO

- запретите анимацию при первом входе пользователей в систему на всех клиентских компьютерах домена;

- в браузерах IE Explorer и Microsoft Edge (установите и используйте windows10.admx) должна быть настроена стартовая страница – www.Pest.com;

Элементы доменной инфраструктуры

- создайте подразделения: Experts, Competitors, Managers, Visitors и IT;

- в соответствующих подразделениях создайте доменные группы: Experts, Competitors, Managers, Visitors, IT;

Внимание! Указанные выше подразделения и группы должны быть созданы в домене обязательно. Если Вы считаете, что для выполнения задания необходимы дополнительные элементы доменной инфраструктуры, Вы можете создать их.

- создайте пользователей, используя прилагаемый excel-файл (вся имеющаяся в файле информация о пользователях должна быть внесена в Active Directory); поместите пользователей в соответствующие подразделения и группы; все созданные учетные записи должны быть включены и доступны;

- для каждого пользователя создайте автоматически подключаемую в качестве диска U:\ домашнюю папку по адресу SRV1→d:\shares\users;

Настройка SRV1

Базовая настройка

- переименуйте компьютер в SRV1;

- перед установкой сетевых настроек решите задачу: вам дано адресное пространство следующего вида – «10.10.18.х/?». Длину маски рассчитайте исходя из того, чтобы в каждой образовавшейся подсети можно было разместить ровно 14 клиентов. Для адресации в домене Pest.com используйте третью по счету подсеть; в качестве адреса SRV1 используйте второй возможный адрес из этой подсети;

- обеспечьте работоспособность протокола ICMP (для использования команды ping);

- присоедините компьютер к домену Pest.com;

- с помощью дополнительных жестких дисков создайте зеркальный массив; назначьте ему букву D:\.

Active Directory

- сделайте сервер дополнительным контроллером домена Pest.com.

DHCP

- настройте протокол DHCP для автоконфигурации клиентов; - настройте failover: mode

– Load balancer, partner server – DC1, state switchover – 10 min;

DNS

- сделайте сервер дополнительным DNS-сервером в домене Pest.com;

- загрузите c DC1 все зоны прямого и обратного просмотра.

Общие папки

- создайте общие папки для подразделений (Competitors, Experts and Managers) по адресу SRV1→d:\shares\departments;

- обеспечьте привязку общей папки подразделения к соответствующей группе в качестве диска G:\. Квоты/Файловые экраны

- установите максимальный размер в 1Gb для каждой домашней папки пользователя (U:\);

- запретите хранение в домашних папках пользователей файлов с расширениями .mp3 и .wav; учтите, что файлы остальных типов пользователи вправе хранить в домашних папках.

IIS

- создайте сайт для менеджеров компании (используйте предоставленный htm-файл в качестве документа по умолчанию);

- сайт должен быть доступен по имени managers.pest.com только по протоколу https исключительно для членов группы Managers по их пользовательским сертификатам;

Настройка DCA

Базовая настройка

- переименуйте компьютер в DCA;

- перед установкой сетевых настроек решите задачу: вам дано адресное пространство следующего вида – «10.10.18.х/?». Длину маски рассчитайте исходя из того, чтобы в каждой образовавшейся подсети можно было разместить ровно 14 клиентов. Для адресации в домене Pest.com используйте третью по счету подсеть; в качестве адреса DCA используйте третий возможный адрес из этой подсети; - обеспечьте работоспособность протокола ICMP (для использования команды ping);

- присоедините компьютер к домену Pest.com.

Службы сертификации

- установите службы сертификации;

- настройте основной доменный центр сертификации; 71

- имя центра сертификации – Pest CA;

- срок действия сертификата – 10 лет; - настройте шаблон выдаваемого сертификата для клиентских компьютеров ClientComps: subject name=common name, автозапрос для компьютера BRIDGE1; - настройте шаблон выдаваемого сертификата для группы Managers ManUsers: subject name=common name, автозапрос только для пользователей

– членов группы Managers.

Настройка CLI1

Базовая настройка

- переименуйте компьютер в CLI1;

- обеспечьте работоспособность протокола ICMP (для использования команды ping);

- присоедините компьютер к домену Pest.com;

- установите набор компонентов удаленного администрирования RSAT;

- запретите использование «спящего режима» таким образом, чтобы пользователи домена не могли изменить эту настройку без участия администратора домена;

- используйте компьютер для тестирования настроек в домене Pest.com: пользователей, общих папок, групповых политик, в том числе

– тестирования удаленных подключений через Direct Access (временно переключая компьютер в сеть Internet).

Настройка DC2

Базовая настройка

- переименуйте компьютер в DC2;

- перед установкой сетевых настроек решите задачу: вам дано адресное пространство следующего вида – «192.168.19.y/?». Длину маски рассчитайте исходя из того, чтобы в данном пространстве имелось ровно 8 подсетей. Для адресации в поддомене Buda.Pest.com используйте вторую по счету подсеть; в качестве адреса DC2 используйте первый возможный адрес из этой подсети;

- обеспечьте работоспособность протокола ICMP (для использования команды ping).

Active Directory

- сделайте сервер контроллером поддомена Buda.Pest.com.

DHCP

- настройте протокол DHCP для автоконфигурации клиентов в качестве диапазона выдаваемых адресов используйте все не занятые серверами адреса в подсети. DNS - настройте необходимые зоны прямого и обратного просмотра;

- создайте вручную все необходимые записи типа A и PTR для серверов домена и необходимых web-сервисов;

- обеспечьте разрешение имен сайтов www.pest.com и www.buda.pest.com (оба сайта должны быть доступны со всех клиентских компьютеров сети предприятия).

GPO

- настройте необходимые политики, обеспечивающие использование сервера DCA.Pest.com в качестве доверенного центра сертификации.

Настройка SRV2

Базовая настройка

- переименуйте компьютер в SRV2;

- перед установкой сетевых настроек решите задачу: вам дано адресное пространство следующего вида – «192.168.19.y/?». Длину маски рассчитайте исходя из того, чтобы в данном пространстве имелось ровно 8 подсетей. Для адресации в поддомене Buda.Pest.com

- используйте вторую по счету подсеть; в качестве адреса SRV2 используйте второй возможный адрес из этой подсети;

- обеспечьте работоспособность протокола ICMP (для использования команды ping).

IIS

- создайте сайт www.pest.com (используйте предоставленный htm-файл в качестве документа по умолчанию);

- создайте сайт www.buda.pest.com (используйте предоставленный htm файл в качестве документа по умолчанию);

- оба сайта должны быть доступны по протоколу https с использованием сертификатов, выданных DCA.

Настройка CLI2

Базовая настройка

- переименуйте компьютер в CLI2; - обеспечьте работоспособность протокола ICMP (для использования команды ping); - присоедините компьютер к поддомену Buda.Pest.com;

- запретите использование «спящего режима» таким образом, чтобы пользователи поддомена не могли изменить эту настройку без участия администратора поддомена;

- используйте компьютер для тестирования настроек в поддомене Buda.Pest.com.

Настройка BRIDGE2

Базовая настройка

- переименуйте компьютер в BRIDGE2;

- задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к inet используйте адрес 200.100.100.1/24; для сетевого адреса в подсети buda.pest.com используйте последний возможный адрес из рассчитанной ранее подсети;

- обеспечьте работоспособность протокола ICMP (для использования команды ping);

- присоедините компьютер к поддомену Buda.Pest.com.

Настройка RRAS

- установите службу RRAS;

- настройте VPN-соединение с доменом Pest.com по протоколу PPTP; весь трафик между доменами должен передаваться через это соединение.

Настройка BRIDGE1

Базовая настройка

- переименуйте компьютер в BRIDGE1;

- задайте настройки сети следующим образом: для сетевого интерфейса, подключенного к inet используйте адрес 200.100.50.1/24; для сетевого адреса в подсети pest.com используйте последний возможный адрес из рассчитанной ранее подсети;

- обеспечьте работоспособность протокола ICMP (для использования команды ping);

- присоедините компьютер к домену Pest.com. Настройка RRAS - установите службу RRAS;

- настройте защищенное VPN-соединение с поддоменом buda.pest.com по протоколу PPTP; весь трафик между доменами должен передаваться через это соединение.

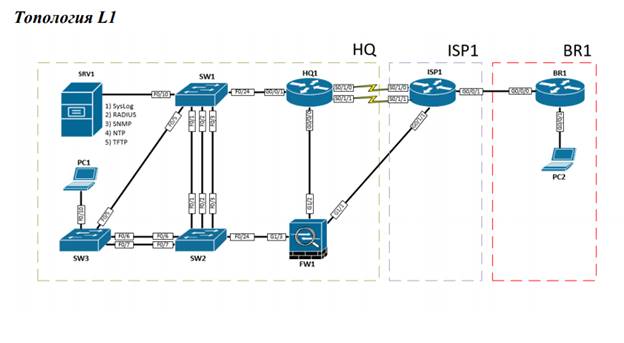

Модуль 2. Базовые сетевые технологии

Базовая настройка

1 Задайте имя всех устройств в соответствии с топологией.

2 Назначьте для всех устройств доменное имя wsr2018.ru.

3 Создайте на всех устройствах пользователей wsr2018 с паролем cisco

3.1 Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции.

3.2 Пользователь должен обладать максимальным уровнем привилегий.

4 На всех устройствах установите пароль wsr на вход в привилегированный режим.

4.1 Пароль должен храниться в конфигурации НЕ в виде результата хэшфункции.

4.2 Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде.

5 Для всех устройств реализуйте модель AAA.

5.1 Аутентификация на линиях виртуальных терминалов с 0 по 15 должна производиться с использованием локальной базы учётных записей. (кроме маршрутизатора HQ1)

5.2 После успешной аутентификации при удалённом подключении пользователи сразу должен получать права, соответствующие их уровню привилегий или роли (кроме межсетевого экрана FW1). 5.3 Настройте необходимость аутентификации на локальной консоли.

5.4 При успешной аутентификации на локальной консоли пользователи должны сразу должен получать права, соответствующие их уровню привилегий или роли.

6 На устройствах, к которым разрешен доступ, в соответствии с топологиями L2 и L3, создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля, назначьте IP-адреса.

7 На маршрутизаторе HQ1 на виртуальных терминальных линиях с 0 по 15 настройте аутентификацию с использованием RADIUS-сервера.

7.1 Используйте на линиях vty с 0 по 4 отдельный список методов с названием method_man

7.2 Порядок аутентификации: 7.2.1 По протоколу RADIUS 7.2.2 Локальная

7.3 Используйте общий ключ cisco

7.4 Используйте номера портов 1812 и 1813 для аутентификации и учета соответственно

7.5 Адрес RADIUS-сервера 172.16.20.2

7.6 Настройте авторизацию при успешной аутентификации

7.7 Проверьте аутентификацию по протоколу RADIUS при удаленном подключении к маршрутизатору HQ1, используя учетную запись radius с паролем cisco

8 Все устройства должны быть доступны для управления по протоколу SSH версии 2.

Настройка коммутации

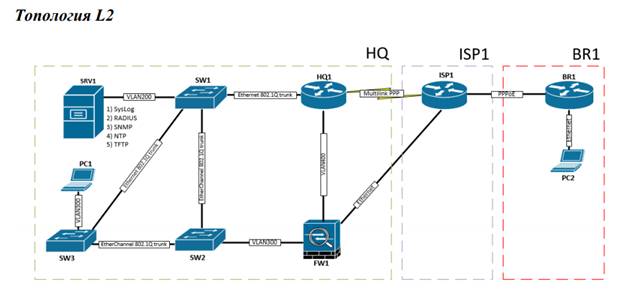

1 Для централизованного конфигурирования VLAN в коммутируемой сети предприятия используйте протокол VTP версии 3.

1.1 В качестве основного сервера VTP настройте SW1.

1.2 Коммутаторы SW2 и SW3 настройте в качестве VTP клиента.

1.3 В качестве домена используйте wsr2018.ru

1.4 Используйте пароль VTPPass для защиты VTP.

1.5 Таблица VLAN должна содержать следующие сети:

1.5.1 VLAN100 с именем MGT.

1.5.2 VLAN200 с именем DATA.

1.5.3 VLAN300 с именем OFFICE. 1.5.4 VLAN 400

2 Между всеми коммутаторами настройте транки с использованием протокола IEEE 802.1q.

2.1 Порты F0/10 коммутаторов SW1 и SW3, а также порт F0/24 коммутатора SW2 должны быть работать в режиме доступа без использования согласования. Отключите протокол DTP явным образом.

2.2 Транк между коммутаторами SW2 и SW3 должен быть настроен без использования согласования. Отключите протокол DTP явным образом.

2.3 Транки между коммутаторами SW1 и SW2, а также между SW1 и SW3, должны быть согласованы по DTP, коммутатор SW1 должен инициировать создание транка, а коммутаторы SW2 и SW3 должны ожидать начала согласования параметров от соседа, но сами не инициировать согласование.

3 Настройте агрегирование каналов связи между коммутаторами.

3.1 Номера портовых групп: 1 – между коммутаторами SW1 (F0/1-3) и SW2 (F0/1-3); 2– между коммутаторами SW2 (F0/6-7) и SW3 (F0/6-7); 78

3.2 Агрегированный канал между SW1 и SW2 должен быть организован с использованием протокола согласования LACP. SW1 должен быть настроен в активном режиме, SW2 в пассивном.

3.3 Агрегированный канал между SW2 и SW3 должен быть организован с использованием протокола согласования PAgP. SW2 должен быть настроен в предпочтительном, SW3 в автоматическом.

4 Конфигурация протокола остовного дерева:

4.1 Используйте протокол Rapid STP.

4.2 Коммутатор SW1 должен являться корнем связующего дерева в сетях VLAN 100, 200 и 300, в случае отказа SW1, корнем должен стать коммутатор SW2.

4.3 Настройте используемые порты коммутаторов SW1 и SW2 так, чтобы во всех VLAN корнем связующего дерева могли стать только SW1 или SW2, а при получении BPDU пакета с лучшим приоритетом корня, порт должен перейти в состояние root-inconsistent.

4.4 Настройте порт F0/10 коммутатора SW2, таким образом, что при включении они сразу переходили в состояние forwarding не дожидаясь пересчета остовного дерева. При получении BPDU пакета данные порты должны переходить в состояние error-disabled.

5 Настройте порты F0/10 коммутаторов SW1, SW2 и порт F0/24 коммутатора SW3, в соответствии с L2 диаграммой. Порты должны быть настроены в режиме доступа.

6 Отключите протокол CDP на маршрутизаторах HQ1 и BR1, только на портах в сторону провайдера ISP1. Настройка подключений к глобальным сетям 1

Настройте подключение PPPoE между ISP

1 и маршрутизатором BR1.

1.1 Настройте PPPoE клиент на BR1.

1.2 Используйте имя пользователя cisco и пароль cisco

1.3 Устройства походят одностороннюю аутентификацию по протоколу CHAP, только ISP1 проверяет имя пользователя и пароль.

1.4 BR1 должен автоматически получать адрес от ISP1.

2 Настройте подключение HQ1 к провайдеру ISP1 с помощью протокола PPP.

2.1 Настройте Multilink PPP с использованием двух Serial-интерфейсов.

2.2 Используйте 1 номер интерфейса. 2.3 Не используйте аутентификацию.

2.4 HQ1 должен автоматически получать адрес от ISP2. 79

3 FW1 подключена к провайдеру ISP1 с помощью IPoE и имеет статический адрес.

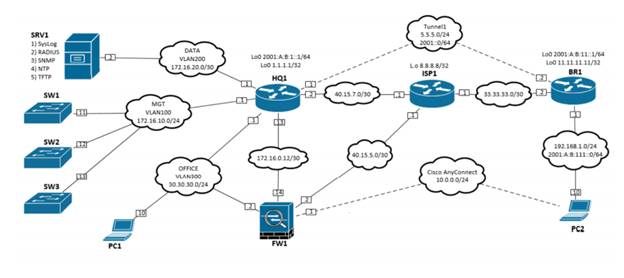

Настройка маршрутизации

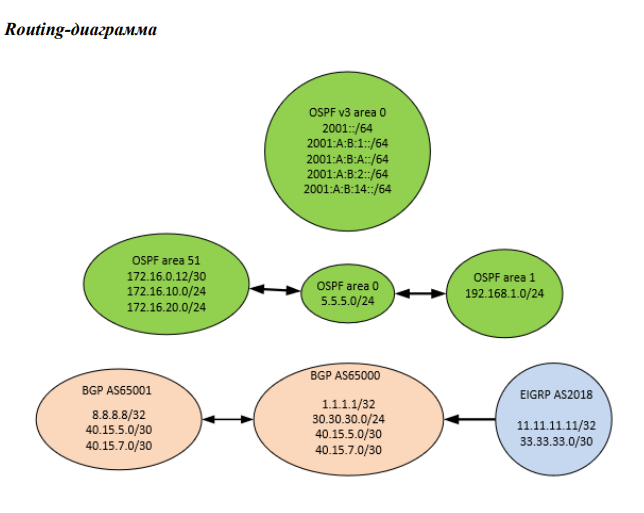

1 В офисе HQ, на устройствах HQ1 и FW1 настройте протокол динамической маршрутизации OSPF.

1.1 Включите в обновления маршрутизации сети в соответствии с Routingдиаграммой.

1.2 Используйте область с номером 51 для всех сетей центрального офиса.

1.3 HQ1 и FW1 должны устанавливать соседство только в сети 172.16.0.12/30.

1.4 Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

2 Настройте протокол динамической маршрутизации OSPF в офисе BR1 с главным офисом HQ.

2.1 Включите в обновления маршрутизации сети в соответствии с Routingдиаграммой.

2.2 Используйте магистральную область для GRE туннеля.

2.3 Соседства между офисами HQ и BR1 должны устанавливаться через защищенный туннель.

2.4 В офисе BR1 используйте область с номером 1.

2.5 Отключите отправку обновлений маршрутизации на всех интерфейсах, где не предусмотрено формирование соседства.

3 ISP1 предоставляет подсеть PA (Provider Aggregatable) адресов (11.11.11.11/32) для офиса BR1. На маршрутизаторе BR1 настройте протокол динамической маршрутизации EIGRP с номером автономной системы 2018.

3.1 Включите в обновления маршрутизации сети в соответствии с Routing диаграммой.

3.2 Используйте аутентификацию MD5 с помощью связки ключей EIGRP c ключом WSR и номером ключа 2.

3.3 Провайдер ISP1 выполняет редистрибуцию маршрута 11.11.11.11/32 в сеть BGP, убедитесь в том, что вы корректно анонсируете данный маршрут провайдеру.

4 Офис HQ имеет подсети PI (Provider Independent) адресов и автономную систему 65000. На маршрутизаторе и межсетевом экране настройте протокол динамической маршрутизации BGP в соответствии с таблицей

|

Устройство |

AS |

|

HQ1 |

65000 |

|

FW1 |

65000 |

|

ISP1 |

65001 |

4.1 Настройте автономные системы в соответствии с Routing-диаграммой.

4.2 Маршрутизатор HQ1 и FW1 должны быть связаны с помощью iBGP. Используйте для этого соседства, интерфейсы, которые находятся в подсети 172.16.0.12/30.

4.3 Включите в обновления маршрутизации сети в соответствии с Routing диаграммой.

5 Настройте прокол динамической маршрутизации OSPFv3 поверх защищенного туннеля. На маршрутизаторах HQ1 и BR1 настройте протокол динамической маршрутизации OSPFv3 с номером процесса 1.

5.1 Включите в обновления маршрутизации сети в соответствии с Routing диаграммой.

5.2 Используйте зону с номером 0.

Настройка служб

1 В сетевой инфраструктуре сервером синхронизации времени является SRV1. Все остальные сетевые устройства должны использовать в качестве сервера времени HQ1.

1.1 Передача данных между HQ1 и SRV1 осуществляется без аутентификации.

1.2 Настройте временную зону с названием MSK, укажите разницу с UTC +3 часов.

1.3 Настройте сервер синхронизации времени. Используйте стратум 2.

1.4 Используйте для синхронизации клиентов с HQ1 аутентификацию MD5 с ключом WSR.

2 Настройте динамическую трансляцию портов (PAT):

2.1 На маршрутизаторе BR1 настройте динамическую трансляцию портов (PAT) для сети 192.168.1.0/24 в адрес петлевого интерфейса 11.11.11.11.

3 Настройте протокол динамической конфигурации хостов со следующими характеристиками

3.1 На маршрутизаторе HQ1 для подсети OFFICE:

3.2 Адрес сети – 30.30.30.0/24. 81

3.3 Адрес шлюза по умолчанию интерфейс роутера HQ1. 3.4 Адрес TFTP-сервера 172.16.20.2.

3.5 Компьютер PC1 должен получать адрес 30.30.30.30.

Настройка механизмов безопасности

1 На маршрутизаторе BR1 настройте пользователей с ограниченными правами.

1.1 Создайте пользователя user1 с паролем cisco

1.2 Назначьте пользователю user1 уровень привилегий 5. Пользователь должен иметь возможность выполнять все команды пользовательского режима, а также выполнять перезагрузку и отладку с помощью команд debug.

2 На коммутаторе SW3 включите DHCP Snooping для подсети OFFICE. Используйте флеш-память в качестве места хранения базы данных. 3 На коммутаторе SW3 включите динамическую проверку ARP-запросов в сети OFFICE. Сделайте порт Fa0/11 доверенным.

Настройка параметров мониторинга и резервного копирования

1 На маршрутизаторе HQ1 и межсетевом экране FW1 настройте возможность удаленного мониторинга по протоколу SNMP v3.

1.1 Задайте местоположение устройств EKB, Russia

1.2 Задайте контакт admin@wsr.ru

1.3 Используйте имя группы WSR.

1.4 Создайте профиль только для чтения с именем RO.

1.5 Используйте для защиты SNMP шифрование AES128 и аутентификацию SHA1.

1.6 Используйте имя пользователя: snmpuser и пароль: snmppass

1.7 Для проверки вы можете использовать команду snmp_test_HQ и snmp_test_FW на SRV1.

Конфигурация виртуальных частных сетей

1 На маршрутизаторах HQ1 и BR1 настройте DMVPN:

1.1 Используйте в качестве VTI интерфейс Tunnel1

1.2 Используйте адресацию в соответствии с L3-диаграммой

1.3 Режим — GRE multipoint

1.4 Интерфейс-источник — Loopback-интерфейс на каждом маршрутизаторе.

1.5 Идентификатор сети – 100. Аутентификация по ключу cysco

![]()

КРИТЕРИИ ОЦЕНКИ

В данном разделе определены критерии оценки и количество начисляемых баллов (Экспертные и измеримые) в Таблице 2.

Общее количество баллов задания/модуля по всем критериям оценки составляет 25.

Таблица 2.

|

Раздел |

Критерий |

Оценки |

||

|

Экспертные (если это применимо) |

Измеримые |

Общая |

||

|

А |

Базовая настройка ОС Windows |

1 |

23 |

25 |

|

В |

Базовые сетевые технологии |

1 |

||

|

|

Итого |

2 |

23 |

25 |

Экспертные оценки – 2 балла.

Экспертная оценка заключается в оценивании: качества фотореалистичного изображения, профессионализма анимации, качества выполнения чертежа.

НЕОБХОДИМЫЕ ПРИЛОЖЕНИЯ

1. Нет.

Скачано с www.znanio.ru

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.