ЗАЩИТА ДЕЛОВОЙ ИНФОРМАЦИИ

Информационная безопасность

В настоящее время любая информация, хранящаяся на компьютере, постоянно находится под угрозой возникновения событий или действий, которые могут привести к её искажению, несанкционированному использованию или разрушению. Это же касается программных и аппаратных средств. Чтобы противостоять таким угрозам приходится разрабатывать и применять меры, обеспечивающие информационную безопасность.

Под информационной безопасностью понимается защищённость информационной системы от:

- случайного или преднамеренного вмешательства в нормальный процесс её функционирования;

- попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов [23, с. 423].

Важнейшими аспектами информационной безопасности являются:

- доступность – возможность за разумное время получить требуемую информационную услугу;

- целостность – актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения;

- конфиденциальность – защита от несанкционированного прочтения.

По природе возникновения различают угрозы:

- естественные – вызываются воздействиями объективных физических процессов или стихийных природных явлений. Источниками таких угроз являются:• выход из строя аппаратных средств; • неправильные действия пользователей; • непреднамеренные ошибки в программном обеспечении и т.д.;- искусственные (умышленные) – вызываются деятельностью человека с целью нанесения ущерба управляемой системе или пользователям. Часто это делается ради получения корпоративной или личной выгоды.К основным угрозам безопасности информации и нормального функционирования ИС относятся:• утечка конфиденциальной информации – бесконтрольный выход конфиденциальной информации за пределы компьютера, информационной системы или круга лиц, которым она была доверена по службе или случайно стала известна в процессе работы. Следствием такой утечки являются:ü разглашение конфиденциальной информации. Источником разглашения могут быть владельцы или обладатели конфиденциальной информации, а также должностные лица и пользователи, которым конфиденциальная информация в установленном порядке была доверена по службе или по работе. В результате разглашения конфиденциальная информация становится доступной лицам, которым по должности или положению не положено ею обладать;

ü передача информации по различным, главным образом техническим, каналам (визуально-оптическим, акустическим, электромагнитным и др.);

ü несанкционированный доступ к конфиденциальной информации различными способами – противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к ней;

• компрометация информации – это факт доступа постороннего лица к защищённой информации в результате воздействия вредоносной программы. Реализуется, в основном, посредством несанкционированных изменений в базе данных, в результате чего потребитель вынужден либо отказаться от неё, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. При использовании скомпрометированной информации потребитель подвергается опасности принятия неверных решений;• несанкционированное использование информационных ресурсов – это результат утечки информации и средство её компрометации. Может также нанести большой ущерб управляемой системе (вплоть до полного выхода из строя) или её абонентам.;• ошибочное использование санкционированных информационных ресурсов может привести к разрушению, утечке или компрометации указанных ресурсов. Причиной такой угрозы чаще всего являются ошибки в программном обеспечении, имеющиеся информационной системе;• несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещён. Последствия те же, что и при несанкционированном доступе;• отказ от информации – непризнание получателем (отправителем) информации фактов её получения (отправки). Это позволяет одной из сторон расторгать заключенные финансовые соглашения техническим путём, фактически не отказываясь от них, нанося тем самым второй стороне значительный ущерб;• нарушение информационного обслуживания – задержка с предоставлением информационных ресурсов абоненту, которая может привести к тяжелым для него последствиям. Отсутствие у пользователя своевременных данных, необходимых для принятия решения, может вызвать его нерациональные действия;• незаконное использование привилегий – использование уровня доступа к информации, несоответствующего занимаемому положению пользователя;

• промышленный шпионаж – нанесение ущерба владельцу коммерческой тайны, незаконные сбор, присвоение и передача сведений составляющих коммерческую тайну, лицом не уполномоченным на это владельцем (владельцами).

По мере развития методов и средств обработки информации с использованием информационных систем возрастает уязвимость информации, в связи с чем её защита на всех стадиях обработки приобретает исключительно важное значение (особенно в коммерческой и военной областях).

2.3.2. Защита информации

Необходимость защиты информации объясняется доступностью и широким распространением информационных технологий, в результате чего информация становится чрезвычайно уязвимой по отношению к разрушительным воздействиям различного характера, в том числе и к компьютерным преступлениям.

Защита информации – это совокупность мероприятий, методов и средств, обеспечивающих решение следующих основных задач:

- обеспечение физической целостности. Физическая целостность информации в компьютере зависит от целостности самой информации на носителях и самих носителей, в том числе сменных. Угрозы целостности информации в компьютере чаще всего связаны с недостаточно высокой квалификацией большого числа владельцев ПК, из-за чего информация на дисках может быть уничтожена или искажена самим пользователем;

- обеспечение логической целостности информации в компьютере неактуально;

- исключение несанкционированного доступа к ресурсам ПЭВМ и хранящимся в ней программам и данным (с целью защиты от искажения, уничтожения и копирования информации и программ, хранящихся в компьютере)

Общие сведения о преступлениях против информационной безопасности

Уголовный кодекс Республики Беларусь разделяет преступления против информационной безопасности на следующие категории:

- несанкционированный доступ к компьютерной информации – доступ к информации в нарушение должностных полномочий сотрудника, доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения на доступ к этой информации. Также несанкционированным доступом в отдельных случаях называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей;- модификация компьютерной информации – изменение первоначального состояния информации ;- компьютерный саботаж – умышленное уничтожение, блокирование, приведение в непригодное состояние компьютерной информации или программы, либо вывод из строя компьютерного оборудования, либо разрушение компьютерной системы, сети или машинного носителя;- неправомерное завладение компьютерной информацией – несанкционированное копирование либо иное неправомерное завладение информацией, хранящейся в компьютерной системе, сети или на машинных носителях, либо перехват информации, передаваемой с использованием средств компьютерной связи, повлекшие причинение существенного вреда.- изготовление либо сбыт специальных средств для получения неправомерного доступа к компьютерной системе или компьютерной сети;- разработка, использование либо распространение вредоносных программ – разработка компьютерных программ или внесение изменений в существующие программы с целью несанкционированного уничтожения, блокирования, модификации или копирования информации, хранящейся в компьютерной системе, сети или на машинных носителях, либо разработка специальных вирусных программ, либо заведомое их использование, либо распространение носителей с такими программами;- нарушение правил эксплуатации компьютерной системы или компьютерной сети – умышленное нарушение правил эксплуатации компьютерной системы или сети лицом, имеющим доступ к этой системе или сети, повлекшее по неосторожности уничтожение, блокирование, модификацию компьютерной информации, нарушение работы компьютерного оборудования либо причинение иного существенного вреда. Методы защиты информации

Почти все виды компьютерных преступлений можно так или иначе предотвратить. Для защиты информации применяются следующие методы:

- препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.);- управление доступом – методы защиты информации регулированием использования всех ресурсов информационной системы. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Управление доступом включает следующие функции защиты:• идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);• опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;• проверка полномочий (проверка соответствия дня недели, времени суток запрашиваемых ресурсов и процедур установленному регламенту);• разрешение и создание условий работы в пределах установленного регламента;• регистрация (протоколирование) обращений к защищаемым ресурсам;• реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.) при попытках несанкционированных действий;• шифрование – криптографическое закрытие информации. Этот метод защиты всё шире применяется при обработке и хранении информации на магнитных носителях, а при передаче информации по каналам связи большой протяжённости он является единственно надёжным;- противодействие атакам вредоносных программ – предполагает комплекс разнообразных мер организационного характера и использование антивирусных программ; - регламентация – создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени;- принуждение – метод защиты, при котором пользователи и персонал вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности;- побуждение – метод защиты, побуждающий пользователей и персонал не нарушать установленные порядки за счёт соблюдения сложившихся моральных и этических норм.Различают три уровня защиты информации [39, с. 339]:- законодательный уровень;- административный и процедурный уровни. На данном уровне формируется политика безопасности и комплекс процедур, определяющих действия персонала в штатных и критических ситуациях;- программно-технический уровень. К этому уровню относятся программные и аппаратные средства, которые составляют технику информационной безопасности. К ним относятся идентификация пользователей, управление доступом, криптография, экранирование, и многое другое.

Законодательный и административный уровни защиты не зависят от конкретного пользователя, а программно-технический уровень защиты информации каждый пользователь может и должен организовать на своём компьютере. Рассмотрим некоторые способы защиты информации пользователя на программно-техническом уровне.

На программно-техническом уровне средства защиты информации можно разбить на пять групп:

- системы идентификации (распознавания) и аутентификации (проверки подлинности) пользователей;

- системы шифрования дисковых данных;

- системы шифрования данных, передаваемых по сетям;

- системы аутентификации электронных данных;

- средства управления криптографическими ключами.

Первый способ – установка пароля на BIOS может обеспечить загрузку операционной системы только после ввода пароля. Этот способ обеспечивает более надёжную защиту компьютера по сравнению с защитой посредством учётной записи или экранной заставки, которые можно взломать программно. Защита, установленная в BIOS, выводит запрос на пароль сразу после включения компьютера, и что бы зайти в те же настройки системы BIOS нужно ввести пароль, так что даже не получится запустить загрузочный диск, так что программно взломать пароль BIOS невозможно. Чтобы снять пароль, установленный на BIOS, нужно открывать системный блок компьютера или разбирать ноутбук. Изменяя настройки BIOS, пользователь должен иметь ввиду следующее:

- меняя что-либо в BIOS нужно быть крайне осторожным, иначе можно навредить компьютеру. Если пользователь не имеет достаточного опыта работы с BIOS, то лучше сначала проконсультироваться у опытного пользователя или системного администратора своей рабочей группы;

- не во всех версиях BIOS можно установить пароль на загрузку операционной системы;

- разные версии BIOS могут выглядеть по-разному.

Рассмотрим одну из версий BIOS, позволяющую установить пароль на загрузку операционной системы. В этой версии BIOS для защиты информации на уровне BIOS пользователь должен:

- в процессе загрузки компьютера нажать клавишу F2. Иногда вместо клавиши F2 нужно нажимать клавишу DELETE или ESC (на разных компьютерах по-разному). Если неизвестно, какие клавиши отвечают за вход в BIOS можно нажимать их поочередно. В отдельных случаях может потребоваться комбинация клавиш, информация о которой часто сообщается в заставке;

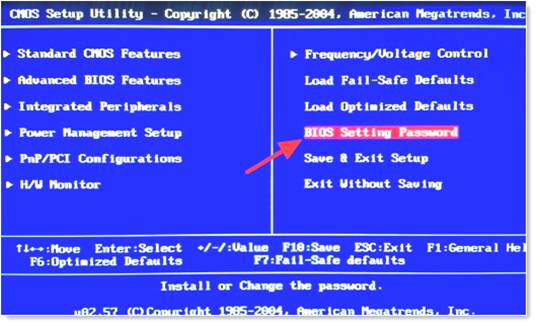

- после входа в BIOS появляется главный экран (рис. 1);

Рисунок – Главное окно BIOS

- выбрать пункт BIOS Setting Password и нажать клавишу Enter. На экране появится окно Enter New Password (рис. 2). В рассматриваемом примере максимальная длина пароля составляет шесть символов;

|

Рисунок 2 – Запрос пароля |

Рисунок 3 – Запрос на повторный ввод пароля |

- набрать пароль и нажать клавишу Enter. На экране появится окно Confirm New Password (рис. 2.46);

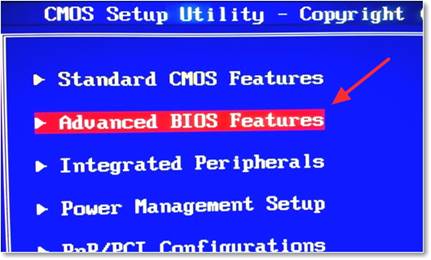

- повторно ввести пароль и нажать клавишу Enter. Пароль задан, но после этой настройки запрос на ввод пароля будет появляться только при попытке зайти в BIOS, а не при включении компьютера. Для того, что бы запрос на ввод пароля появлялся и при запуске компьютера, необходимо выделить вкладку Advanced BIOS Features (рис. 4) и нажать клавишу Enter;

Рисунок 4 – Выделение вкладки Advanced BIOS Feature

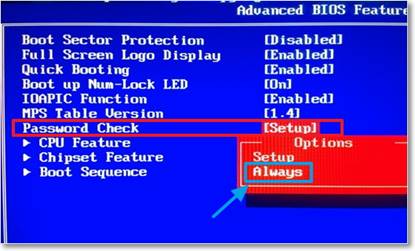

- выделить пункт Password Check (рис. 5). Напротив него был установлен параметр Setup, что означило запрос пароля только при входе в BIOS. Активизировать параметр Always и нажать клавишу Enter;

Рисунок 5 – Активизация параметра Always

- для сохранения выполненных изменений в настройках BIOS нажать функциональную клавишу F10. После этого в BIOS сохраняются все изменения, и выполняется выход из BIOS. Теперь при включении компьютера будет запрашиваться пароль, разрешающий продолжить загрузку компьютера.

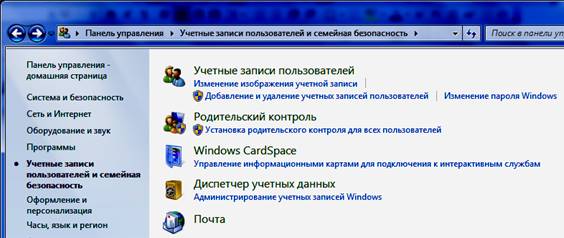

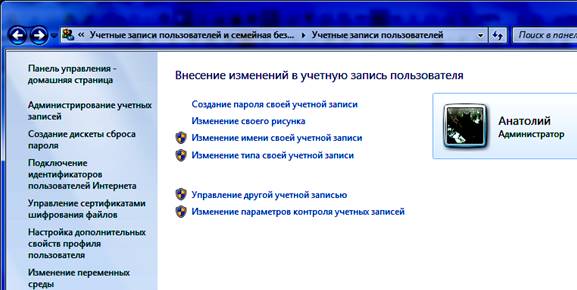

Второй способ - создание учётной записи пользователя также позволяет загружать операционную систему только после ввода пароля. Для создания учётной записи пользователя необходимо:

- выполнить команду Пуск/Панель управления/Учётные записи пользователя и семейная безопасность. В открывшемся окне (рис. 6) щёлкнуть ЛК по опции Учётные записи пользователей.

Рисунок 6 – Окно настройки параметров безопасности

- в следующем окне (рис. 7) щёлкнуть ЛК по опции Создание пароля своей учётной записи;

Рисунок 7 – Окно редактирования учётной записи

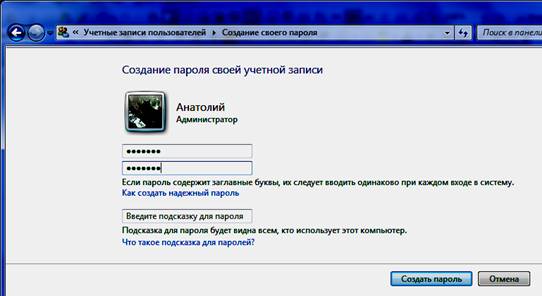

- в окне Создание своего пароля (рис. 8) в полях Новый пароль и Подтверждение пароля ввести пароль и подтвердить его соответственно.

Рисунок 8 – Окно создания пароля для учётной записи

- щёлкнуть ЛК по кнопке Создать пароль. Теперь каждый раз для загрузки операционной системы нужно будет вводить установленный пароль.

Если в компьютере имеется несколько учётных записей, установить пароли нужно на каждую из них.

Третий способ – установка пароля на экранную заставку как способ защиты информации в операционной системе Windows XP рассматривается в В этой операционной системе в окне настройки параметров заставки имеется опция установки пароля. В операционной системе Windows7 такой опции нет, но пароль на заставку также может быть установлен при условии, что имеется учётная запись пользователя. Для установки пароля на заставку в операционной системе Windows7 необходимо:

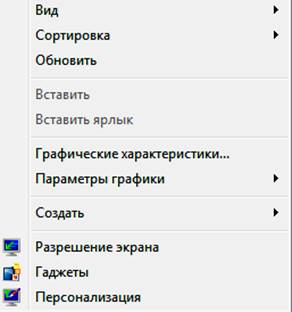

- на свободном месте рабочего стола нажать ПК. В появившемся контекстном меню (рис. 9) выбрать опцию Персонализация и щёлкнуть ЛК или ПК. На экране появится окно (рис. 10);

Рисунок 9 – Контекстное меню Рабочего стола

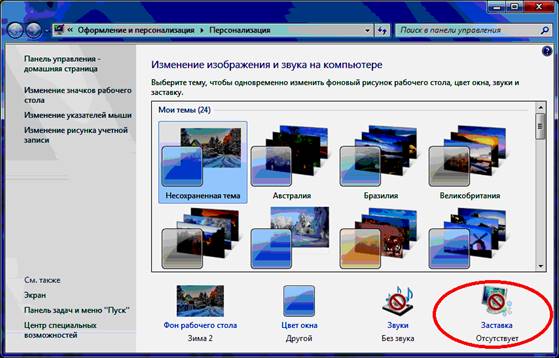

Рисунок 10 – Окно оформления Рабочего стола

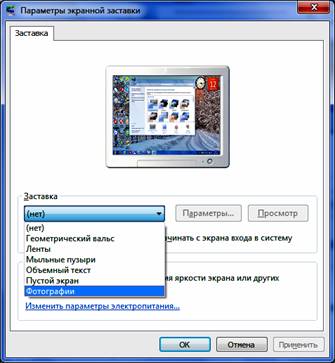

- щёлкнуть ЛК по опции Заставка, расположенной в правом нижнем углу окна (рис. 10). На экране появится окно Параметры экранной заставки (рис. 11);

Рисунок 11 – Выбор вида заставки

- открыть список Заставка и выбрать вид заставки (на рис. 11 выбрана заставка Фотографии) и щёлкнуть ЛК;

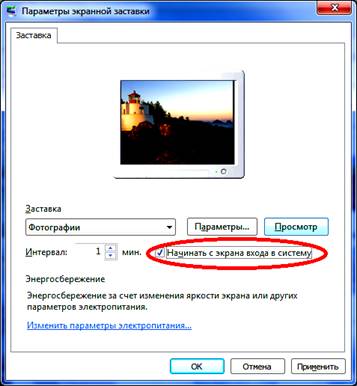

- задать временной интервал включения экранной заставки (на рис. 12 задан интервал в одну минуту);

- активизировать опцию Начинать с экрана входа в систему (рис. 12) и щёлкнуть ЛК поочерёдно по кнопкам Применить и OK.

После выполнения описанных действий на экранную заставку будет установлен пароль, совпадающий с паролем учётной записи. Если в течение заданного интервала времени пользователь не будет работать на компьютере, то автоматически запустится экранная заставка и продолжить работу можно будет только после ввода пароля.

Рисунок 12 – Настройка параметров заставки

Все три описанные способы защиты информации рассчитаны на обычных пользователей, не знающих всех тонкостей работы на компьютере. Более опытный пользователь может применить как минимум несколько приёмов для получения доступа к защищённой такими способами информации, минуя защиту паролем:

- первый

способ – воспользоваться одной из лазеек, часто предусмотренным

производителем системной платы, так называемым

«универсальным паролем для забывчивых людей». Обычный пользователь, как

правило, его не знает;

- второй способ взлома секретности: снять кожух компьютера и вынуть примерно на 20…30 мин литиевую батарейку на системной плате, после чего вставьте ее обратно. После этой операции BIOS на 99 % забудет все пароли и пользовательские настройки;

- третий способ: снять кожух компьютера, вынуть жёсткий диск и подключить его к другому компьютеру в качестве второго устройства. После этого без проблем можно читать и копировать «защищённую» информацию. Данная процедура занимает примерно15…20 мин;

- четвёртый способ обеспечивает доступ к информации, защищённой описанными способами, при обмене данными по КС, если компьютер, на котором хранится информация, загружен.

Для надёжной защиты информации следует применять более сложные программные средства.

Системы шифрования дисковых данных обеспечивают более надёжную защиту информации. Системы шифрования могут осуществлять криптографические преобразования данных на уровне файлов или на уровне дисков. К программам первого типа можно отнести архиваторы типа ARJ и RAR, которые позволяют использовать криптографические методы для защиты архивных файлов. Примером систем второго типа может служить программа шифрования Diskreet, входящая в состав популярного программного пакета Norton Utilities.

Рассмотрим порядок действий, необходимых для защиты паролем и шифрования информации при создании архива и шифрования диска с помощью программы BitLocker, входящей в состав операционной системы Windows 7.

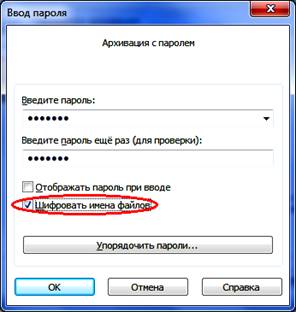

Защита архива паролем предусмотрена в каждой программе-архиваторе. Для предотвращения доступа к находящейся в архиве информации необходимо после настройки параметров архивации активизировать щелчком ЛК опцию Установить пароль. На экране появляется окно Ввод пароля (рис. 13).

В полях Введите пароль и Введите пароль ещё раз (для проверки) пользователь должен ввести и повторить пароль.

Форматы RAR и ZIP поддерживают шифрование информации. Чтобы зашифровать файлы, нужно до начала архивации указать пароль. Для извлечения файлов из архива потребуется ввести пароль.

Рисунок 13 – Ввод пароля для защиты архива

В отличие от ZIP, формат RAR позволяет шифровать не только данные файлов, но и другие важные области архива: имена файлов, размеры, атрибуты, комментарии и другие блоки. Если пользователь желает задействовать эту функцию следует активизировать параметр Шифровать имена файлов в диалоговом окне задания пароля (рис. 13). Зашифрованный в таком режиме архив нельзя без пароля не только распаковать, но даже просмотреть список находящихся в нём файлов.

Непрерывные архивы *.RAR и архивы с зашифрованными именами находящихся в них файлов могут содержать только один пароль, одинаковый для всех файлов в архиве. Файлы в обычных (не непрерывных) архивах *.RAR без шифрования имён файлов и в архивах ZIP могут быть зашифрованы с разными паролями (в одном архиве могут содержаться файлы с разными паролями).

Архивы RAR шифруются с помощью надёжных алгоритмов, поэтому если необходимо зашифровать конфиденциальную информацию, гораздо предпочтительнее выбирать формат RAR. Для обеспечения достаточно высокого уровня безопасности рекомендуется использовать пароли длиной не менее восьми символов. Следует избегать использования в паролях распространённых слов. Необходимо помнить, что в паролях учитывается регистр букв: password и PaSsWoRd – это разные пароли.

Если пользователь забыл свой пароль, извлечь из архива зашифрованные файлы не удастся, и даже сам автор WinRAR не сможет помочь пользователю.

Шифрование диска программой BitLocker обеспечивает защиту всех файлов на диске, на котором установлена система Windows (системный диск), и на фиксированных внутренних дисках (D:, E: и др.) с данными, а также на съёмных дисках (на внешних дисках или USB-устройствах флэш-памяти).

Программа шифрует диск целиком. Пользователь может входить в систему и работать с файлами как обычно, программа будет препятствовать другим лицам в получении доступа к системным файлам для поиска паролей, а также к диску, путем извлечения его из данного компьютера и установки в другой.

Программа автоматически шифрует все файлы, добавляемые на зашифрованный диск. Файлы будут зашифрованы только при хранении на зашифрованном диске. При их копировании на другой диск или компьютер они будут расшифрованы. При предоставлении общего доступа к файлам по сети они будут зашифрованы на зашифрованном диске, но авторизованные пользователи смогут получать к ним доступ обычным образом.

При шифровании диска с операционной системой программа проверяет компьютер при загрузке на наличие возможных угроз безопасности (например, изменений в BIOS или файлах загрузки). При обнаружении угрозы безопасности программа заблокирует диск с операционной системой. Для разблокировки диска потребуется специальный ключ восстановления программы. Пользователь должен убедиться, что этот ключ создан при первом запуске программы, в противном случае доступ к файлам может быть потерян. Если компьютер оснащен доверенным платформенным модулем (TPM), программа использует его для запечатывания ключей разблокировки зашифрованного диска с операционной системой. При загрузке компьютера программа запрашивает у доверенного платформенного модуля ключи для доступа к диску и разблокирует его.

Зашифрованные диски (несъемные или съемные) можно разблокировать с помощью пароля или смарт-карты либо настроить автоматическую разблокировку дисков при входе в систему.

Программу BitLocker всегда можно отключить либо временно (приостановив), либо на постоянной основе (расшифровав диск).

Канальное шифрование защищает всю информацию, передаваемую по каналу связи, включая служебную. Процедуры шифрования встраиваются на канальный уровень, что позволяет использовать аппаратные средства, и, в свою очередь, способствует повышению производительности системы. Однако у данного подхода имеются и существенные недостатки:

- шифрование служебных данных осложняет механизм маршрутизации сетевых пакетов и требует расшифровки данных в устройствах промежуточной коммуникации (шлюзах, ретрансляторах и т.п.);

- шифрование служебной информации может привести к появлению статистических закономерностей в шифрованных данных, что влияет на надежность защиты и накладывает ограничения на использование криптографических алгоритмов.

Оконечное шифрование обеспечивает конфиденциальность данных, передаваемых между двумя абонентами. В этом случае защищается только содержание сообщений, вся служебная информация остается открытой. Недостатком является возможность анализировать информацию о структуре обмена сообщениями, например об отправителе и получателе, о времени и условиях передачи данных, а также об объеме передаваемых данных.

Системы аутентификации электронных данных устанавливают подлинность автора и проверяют отсутствие изменений в полученном документе. Для аутентификации данных применяют код аутентификации сообщения (имитовставку) или электронную подпись. Имитовставка вырабатывается из открытых данных посредством специального преобразования шифрования с использованием секретного ключа и передаётся по каналу связи в конце зашифрованных данных. Имитовставка проверяется получателем, владеющим секретным ключом, путем повторения процедуры, выполненной ранее отправителем, над полученными открытыми данными.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом. Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Для генерации ключей используются аппаратные и программные средства генерации случайных чисел и более сложные системы, в которых ключи должны обладать определенными математическими свойствами.

Хранение обеспечивает безопасные условия хранения, учета и удаления ключевой информации. Для обеспечения безопасного хранения ключей применяют их шифрование с помощью других ключей. Такой подход приводит к концепции иерархии ключей. В иерархию ключей обычно входит главный ключ (т.е. мастер-ключ), ключ шифрования ключей и ключ шифрования данных. Следует отметить, что генерация и хранение мастер-ключа является критическим вопросом защиты шифрованием.

Распределение – самый ответственный процесс в управлении ключами. Этот процесс должен гарантировать скрытность распределяемых ключей, а также быть оперативным и точным. Между пользователями сети ключи распределяют с помощью прямого обмена сеансовыми ключами или используя один или несколько центров распределения ключей.

Защищая информацию от несанкционированного доступа, не следует забывать о возможных сбоях в компьютерной системе, в результате которых информация может быть безвозвратно стёрта с жёсткого диска. По этой причине необходимо соблюдать определённые правила, выполнение которых обеспечит сохранность информации в таких обстоятельствах.

Правило первое: нельзя хранить информацию пользователя на Рабочем столе или в любой другой папке на диске C:. Если не придерживаться этого правила, то в случае переустановки операционной системы из-за её повреждения вся информация с диска C: будет безвозвратно удалена.

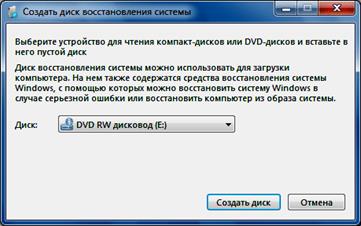

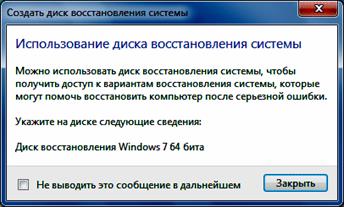

Правило второе: пользователь должен иметь аварийный загрузочный компакт-диск. Он позволит загрузить операционную систему, если с диска C: она по какой-либо причине не загружается. Для создания аварийного загрузочного диска операционной системы Windows 7 необходимо:

- вставить чистый DVD компакт-диск RW-привод;

- подать команду Пуск/Обслуживание/Создать диск восстановления системы;

- в появившемся окне Создать диск для восстановления системы (рис. 14) щёлкнуть ЛК по кнопке Создать диск.

Рисунок 14 – Окно выбора дисковода для аварийного загрузочного диска

|

|

|

Теперь только остаётся дождаться, пока на диск запишутся все программы, необходимые для аварийной загрузки Windows 7.

После создания аварийного загрузочного диска на экране появится примерно такое сообщение (рис. 15).

Рисунок 15 – Сообщение пользователю после создания аварийного диска

Правило третье. В процессе обработки информации некоторые файлы, содержащие конфиденциальную информацию, могут быть удалены пользователем как ненужные. При удалении информации она не исчезает бесследно, а попадает сначала в Корзину, если только документ не находился на внешнем диске или флеш-карте. Это означает, что документ находится в Корзине в том виде, в каком он был до удаления и этот документ может быть восстановлен.

Для полного удаления информации из Корзины её необходимо очистить. Считается, что после принудительной очистки Корзины документы теряются безвозвратно, но это не совсем так. Физические данные с жесткого диска никуда не исчезают и могут быть легко восстановлены специальными программами вплоть до того момента, пока на то же место диска не будет записана другая информация.

Чтобы удалённая конфиденциальная информация не могла быть восстановлена необходимо систематически проводить дефрагментацию жёсткого диска (см. п. 2.1.3). Дефрагментацию рекомендуется проводить не реже одною раза в месяц, а при большом количестве операций по удалению файлов – еженедельно.

Защита отдельных документов. Отдельные файлы, содержащие конфиденциальную информацию, можно защитить паролем из среды любого программного средства приложения Microsoft Office. Это наиболее часто используемый способ защиты информации. На разные файлы можно установить один или разные пароли. Установка разных паролей позволит разным пользователям работать с общими папками, но только со своими файлами. Открыть защищённый паролем файл другого пользователя практически невозможно.

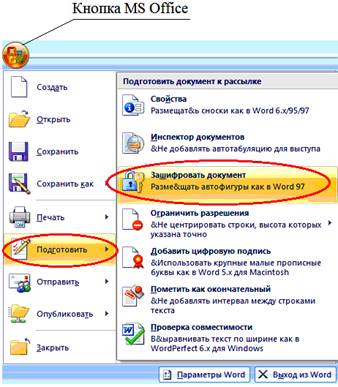

Чтобы установить пароль для открытия документа Word необходимо:

- при открытом документе Word щёлкнуть ЛК по кнопке MS Office и последовательно подать команды Подготовить и Зашифровать документ (рис. 16);

Рисунок 16 – Команды меню для установки пароля на документ

- в диалоговом окне Шифрование документа (рис. 17) ввести пароль в поле Пароль и щёлкнуть ЛК по кнопке OK. Длина пароля может составлять 255 знаков. По умолчанию в этой функции применяется усиленное 128-разрадное шифрование;

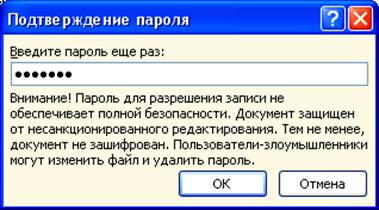

- в диалоговом окне Подтверждение пароля (рис. 18) повторно ввести пароль и щёлкнуть ЛК по кнопке OK;

|

Рисунок 17 – Окно ввода пароля |

Рисунок 18 – Окно подтверждения пароля |

- для сохранения пароля следует сохранить файл. Теперь открыть файл без предварительного ввода пароля будет невозможно.

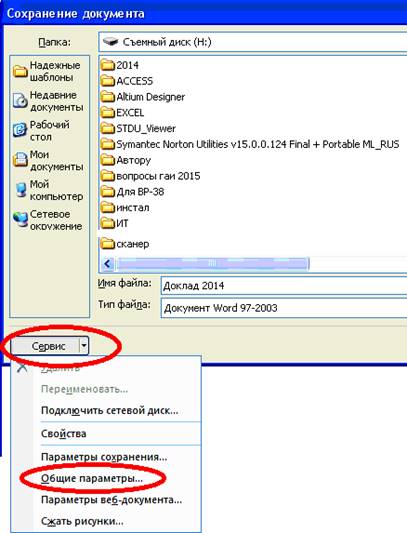

Кроме пароля на открытие можно задать пароль для защиты документа Word от редактирования другими пользователями. Для этого:

- при открытом документе Word щёлкнуть ЛК по кнопке MS Office и последовательно подать команды Подготовить и Сервис. Откроется окно Сохранение документа (рис. 19);

Рисунок 19 – Окно Сохранение документа

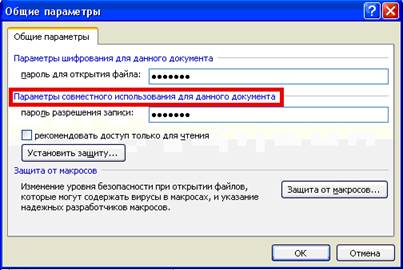

- в меню Сервис выбрать пункт Общие параметры. Откроется окно Общие параметры (рис. 20);

- в разделе Параметры совместного использования для данного документа ввести пароль в поле Пароль разрешения записи и щёлкнуть ЛК по кнопке OK;

Рисунок 20 – Окно настройки параметров шифрования

- в открывшемся окне Подтверждение пароля (рис. 2.64) повторно ввести пароль и снова щёлкнуть ЛК по кнопке OK, после чего будет выполнен переход в окно Сохранение документа (рис. 21).

Рис. 21

При установке пароля в окне Общие параметры (рис. 20) целесообразно активизировать опцию рекомендовать доступ только для чтения. Если этого не сделать, то защита документа будет малоэффективной, так как документ в этом случае останется незашифрованным и другие пользователи имеют возможность изменить содержание файла и удалить пароль. Предупреждение об этом содержится в окне Подтверждение пароля (рис. 21).

Для изменения пароля следует открыть документ и повторить описанные действия, задав новый пароль. Чтобы снять защиту паролем необходимо в соответствующих полях ввода удалить все символы и сохранить документ с новыми параметрами защиты.

Защита документов в других приложениях MS Office с использованием паролей выполняется аналогично.

В заключение несколько полезных рекомендаций по защите информации:

- установите пароли на BIOS и на экранную заставку;

- исключите доступ посторонних лиц к вашему компьютеру;

- создайте аварийный загрузочный диск;

- используйте шифрование диска или отдельных файлов;

- систематически выполняйте резервное копирование данных;

- архивируйте файлы с важной информацией;

- регулярно очищайте Корзину с удалёнными файлами;

- устанавливайте пароли на файлы с важной информацией;

- регулярно выполняйте дефрагментацию жёсткого диска.

При установке

пароля не рекомендуется использовать имя, фамилию,

телефон и другую информацию, связанную с пользователем. Лучше всего в качестве

пароля использовать фразу, в которой отсутствует осмысленная информация об

авторе пароля. Например, фразу «Лагин родился в Витебске» можно считать почти

идеальным паролем – достаточно длинным и бессмысленным относительно автора и

содержания документа.

Антивирусная защита В современных условиях работа на компьютере требует значительных временных затрат на защиту компьютера от вредоносных программ – вирусов.

Компьютерный вирус – это небольшая вредоносная программа, которая самостоятельно может создавать свои копии и внедрять их в программные объекты компьютера без ведома пользователя [22, с. 58-60].

В зависимости от среды обитания основными типами компьютерных вирусов являются:

- программные вирусы – это вредоносный программный код, который внедрен внутрь исполняемых файлов (программ) с расширением .СОМ и .ЕХЕ. Вирусный код может воспроизводить себя в теле других программ (размножаться) поражая при этом другие файлы. По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям – нарушению работы программ и операционной системы, удаляя информации, хранящиеся на жестком диске. Этот процесс называется вирусной атакой;

- загрузочные вирусы поражают загрузочный сектор магнитных носителей;

- макровирусы поражают документы, которые созданы в прикладных программах, имеющих средства для исполнения макрокоманд. К таким документам относятся документы текстового процессора WORD, табличного процессора EXCEL. Заражение происходит при открытии файла документа в окне программы, если в ней не отключена возможность исполнения макрокоманд;

- сетевые вирусы пересылаются с компьютера на компьютер, распространяясь через компьютерные сети, электронную почту и другие каналы.Источниками вирусного заражения могут быть сменные носители и системы телекоммуникаций. Если вирус «внедрился» в файл, то такой файл считается «заражённым». Подавляющее большинство заражённых файлов можно «вылечить» с помощью специальных антивирусных программ.

Чтобы предотвратить заражение вирусами, необходимо выполнять некоторые рекомендуется:

- не запускать программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса;

- проверять все внешние носители информации на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких носителей;

- установить антивирусную программу и регулярно проверять компьютер с её помощью;

- оперативно пополнять базу данных антивирусной программы набором файлов-сигнатур вирусов, как только появляются новые сигнатуры;

- регулярно сканировать жесткие диски в поисках вирусов. Сканирование обычно выполняется автоматически при каждом включении ПК и при размещении внешнего носителя в считывающем устройстве. При сканировании антивирусная программа ищет вирус путем сравнения кода программ с кодами известных ей вирусов, хранящихся в базе данных;

- создавать надежные пароли, чтобы вирусы не могли легко подобрать пароль и получить разрешения администратора. Регулярное архивирование файлов позволит минимизировать ущерб от вирусной атаки;

- регулярно обновлять резервные копии ценной информации, которые хранятся на жестких дисках (см. п. 2.2).

Существует достаточно много программных средств антивирусной защиты. Современные антивирусные программы состоят из модулей:

- эвристический модуль – для выявления неизвестных вирусов;

- монитор – программа, которая постоянно находится в оперативной памяти компьютера;

- устройство управления – осуществляет запуск антивирусных программ и обновление вирусной базы данных и компонентов;

- почтовая программа – проверяет электронную почту;

- программа сканер – проверяет, обнаруживает и удаляет фиксированный набор известных вирусов в памяти, файлах и системных областях дисков;

- сетевой экран – защита от хакерских атак.

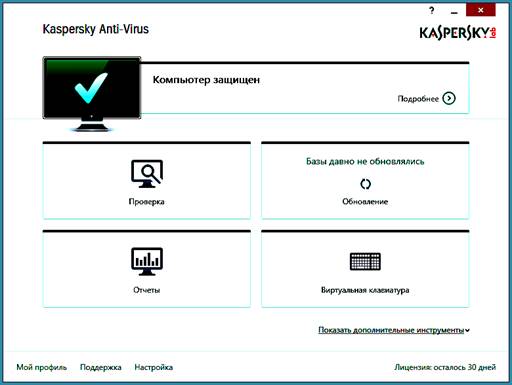

К наиболее эффективным и популярным антивирусным программам относятся: Kaspersky Anti-Virus, AVAST, Norton AntiVirus и многие другие. В качестве примера рассмотрим основные функции и порядок работы с программой Kaspersky Anti-Virus [28].

Kaspersky Anti-Virus обеспечивает комплексную защиту компьютера от известных и новых угроз, сетевых и мошеннических атак, а также спама. Для решения задач комплексной защиты в составе Kaspersky Anti-Virus предусмотрены различные функции и компоненты защиты. Компоненты защиты предназначены для защиты компьютера от известных и новых угроз, сетевых атак, мошенничества, а также спама. Каждый тип угроз обрабатывается отдельным компонентом защиты. Пользователь может включать и выключать компоненты защиты независимо друг от друга, а также настраивать их работу.

В дополнение к постоянной защите, реализуемой компонентами защиты, рекомендуется периодически выполнять проверку компьютера на присутствие вирусов и других программ, представляющих угрозу. Это необходимо делать для того чтобы исключить возможность распространения вредоносных программ, которые не были обнаружены компонентами защиты, например, из-за установленного низкого уровня защиты или по другим причинам.

Для поддержки Kaspersky Anti-Virus в актуальном состоянии необходимо осуществлять регулярное обновление баз и программных модулей, используемых в работе программы.

Некоторые специфические задачи, которые требуется выполнять эпизодически (например, устранение следов активности пользователя в операционной системе), выполняются с помощью дополнительных инструментов и мастеров.

Защиту компьютера в реальном времени обеспечивают следующие компоненты защиты:

- файловый антивирус – позволяет избежать заражения файловой системы компьютера. Компонент запускается при старте операционной системы, постоянно находится в оперативной памяти компьютера и проверяет все открываемые, сохраняемые и запускаемые файлы на компьютере и на всех присоединенных дисках. Программа Kaspersky Anti-Virus перехватывает каждое обращение к файлу и проверяет этот файл на присутствие известных вирусов и других программ, представляющих угрозу. Дальнейшая работа с файлом возможна только в том случае, если файл не заражен или был успешно вылечен программой. Если файл по каким-либо причинам невозможно вылечить, он будет удален. При этом копия файла будет помещена на карантин;

- почтовый антивирус – проверяет входящие и исходящие почтовые сообщения на вашем компьютере. Письмо будет доступно адресату только в том случае, если оно не содержит опасных объектов;

- WEB-антивирус – перехватывает и блокирует выполнение скриптов, расположенных на веб-сайтах, если эти скрипты представляют угрозу безопасности компьютера. WEB-антивирус также контролирует весь веб-трафик и блокирует доступ к опасным веб-сайтам;

- IM-антивирус – обеспечивает безопасность работы с интернет-пейджерами. Компонент защищает информацию, поступающую на компьютер по протоколам интернет-пейджеров. IM-антивирус обеспечивает безопасную работу со многими программами, предназначенными для быстрого обмена сообщениями.

- мониторинг сети – предназначен для наблюдения за сетевой активностью в реальном времени.

- мониторинг активности – позволяет откатить в операционной системе действия вредоносных программ.

- анти-фишинг – позволяет проверять веб-адреса на принадлежность к списку фишинговых веб-адресов. Этот компонент встроен в WEB-антивирус и IM-антивирус.

Программа Kaspersky Anti-Virus автоматически запускается при загрузке компьютера (если активизирован режим Запустить Kaspersky Anti-Virus) или может быть запущена пользователем. После запуска программы на экране появляется главное окно (рис. 22).

Рисунок 22 – Главное окно программы Kaspersky Anti-Virus

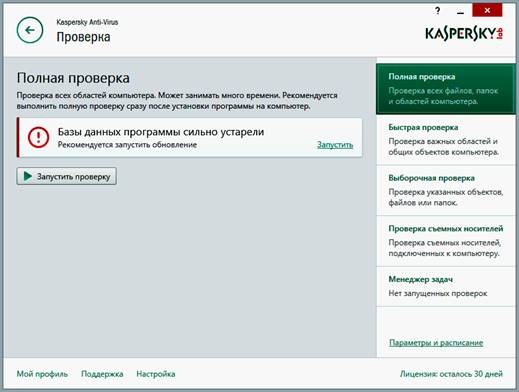

Для выполнения проверки необходимо щёлкнуть ЛК по кнопке Проверка и в открывшемся окне Проверка (рис. 23) выбрать один из нужных вариантов проверки:

- полная проверка;

- быстрая проверка;

- выборочная проверка;

- проверка съёмных носителей;

- менеджер задач.

Рисунок 23 – Окно выбора вариантов проверки компьютера

Во время полной проверки по умолчанию программа Kaspersky Anti-Virus проверяет следующие объекты:

- системную память;

- объекты, которые загружаются при старте операционной системы;

- резервное хранилище;

- жесткие и съёмные диски.

Рекомендуется выполнить полную проверку сразу после установки программы Kaspersky Anti-Virus на компьютер.

В режиме быстрой проверки программа Kaspersky Anti-Virus по умолчанию проверяет:

- объекты, которые загружаются при запуске операционной системы;

- системную память;

- загрузочные секторы диска.

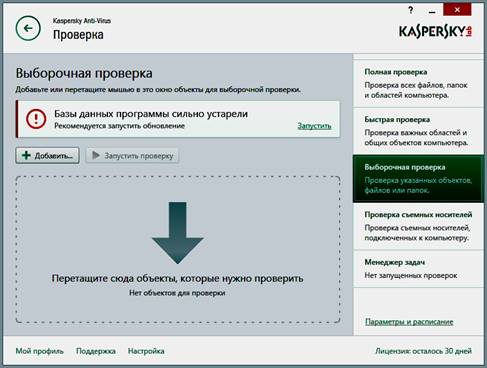

С помощью выборочной проверки пользователь может проверить на вирусы и другие программы, представляющие угрозу, файл, папку или диск. Для этого необходимо с помощью кнопки Добавить (рис. 24) или простым перетаскиванием поместить проверяемый объект (объекты) в рабочую область окна.

Рисунок 24 – Окно настройки выборочной проверки

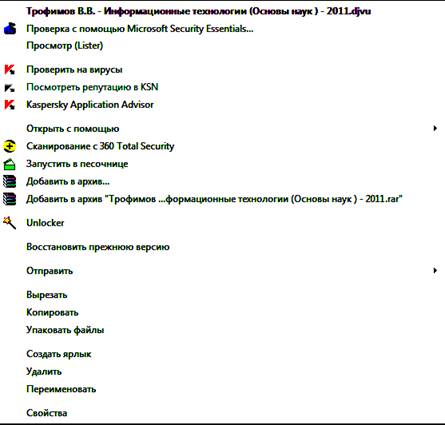

Запуск выборочной проверки можно осуществить также и из контекстного меню проверяемого объекта. Для этого следует открыть папку, в которой находится проверяемый объект (объекты) и щёлкнуть по нему ПК и в контекстном меню (рис. 25) подать команду Проверить на вирусы. При проверке нескольких объектов перед вызовом контекстного меню их необходимо выделить.

Рисунок 25 – Контекстное меню проверяемого объекта

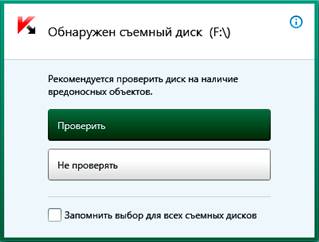

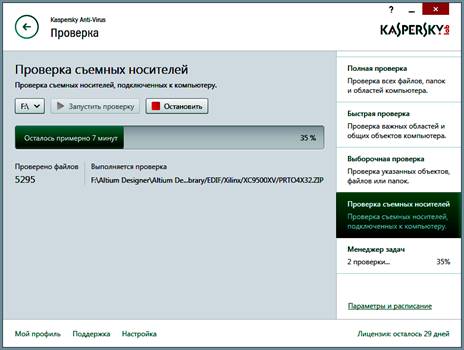

При выборе проверки съёмных носителей на экране появляется сообщение об обнаружении такого носителя (носителей), представленное на рис. 26 после подачи команды Проверить на экране появляется окно (рис. 27), в котором будет отображаться диаграмма, иллюстрирующая ход процесса проверки.

Рисунок 26 – Сообщение об обнаружении съёмного диска

Рисунок 27 – Диаграмма процесса проверки съёмного диска

Менеджер задач позволяет контролировать текущие процессы проверки, например, одновременно может осуществляться проверка съёмного носителя и поиск руткитов.

Руткит – это не вирус. Сам он никакого вреда не приносит. Такой маскировке, как правило, подвергаются:

- ключи реестра, отвечающие за автоматический запуск вредоносного кода;

- файлы, содержащие вирусные сигнатуры или тело вируса;

- сетевые соединения вируса;

- активные процессы в зараженной системе, а также иные проявления вредоносной активности.

Таким образом, руткиты продлевают время работы вредоносного кода до обнаружения его антивирусами или внимательным пользователем, путём затруднения обнаружения.

При обнаружении угрозы программа Kaspersky Anti-Virus будет лечить заражённый объект, удалять объект, который невозможно вылечить, удалять без лечения, информировать пользователя или выбирать одно из перечисленных действий автоматически в зависимости от заданного пользователем режима.

Чтобы потери из-за вирусов были минимальными, рекомендуется:

- систематически резервировать незаражённую информацию на внешних носителях;

- при переносе информации с компьютера на компьютер проверять внешние носители на наличие вирусов и вредоносного программного обеспечения;

- регулярно обновлять версии используемой антивирусной программы и антивирусные базы.

Материалы на данной страницы взяты из открытых источников либо размещены пользователем в соответствии с договором-офертой сайта. Вы можете сообщить о нарушении.